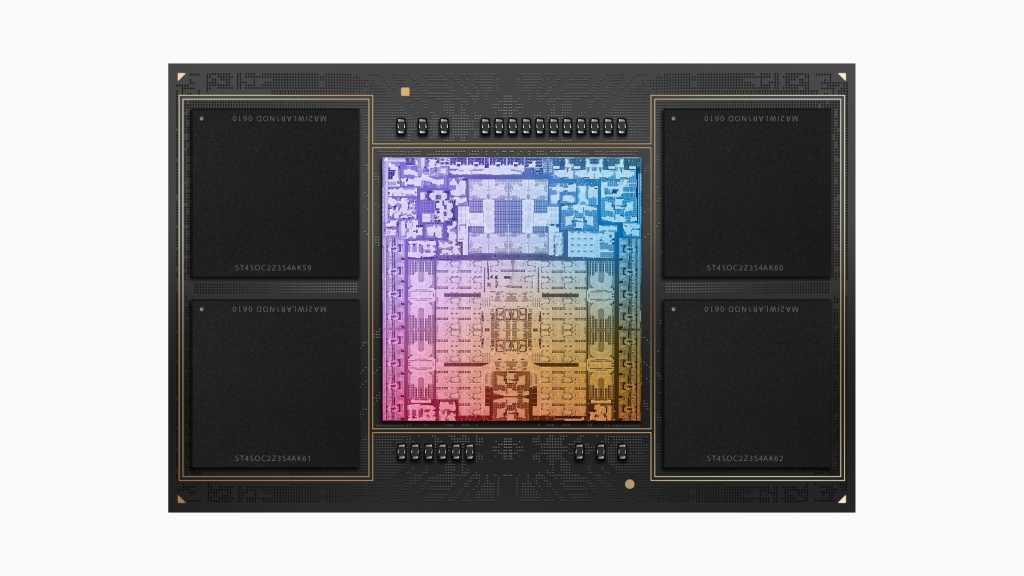

يمكن استغلال جميع الأنظمة. سواء أكان ذلك هدية مجانية أو أجهزة كمبيوتر، فغالبًا ما يجد البشر نقاط الضعف. مرة أخرى في عام 2018، ابتلعت شركة إنتل هذه الحبة المرة لأول مرة عندما ظهرت ثغرة أمنية واسعة النطاق من نوع Spectre إلى النور. ثم في الماضي القريب، تعرضت AMD لضربة في الصيف الماضي مع Zenbleed وInception. الآن حان دور شركة Apple، مع وجود ثغرة أمنية هائلة لا يمكن إصلاحها في وحدات المعالجة المركزية من السلسلة M والتي يمكنها تسريب مفاتيح التشفير.

وفقًا لما أوردته Ars Technica، سمح هذا الخلل الأمني للباحثين الأكاديميين بسحب مفاتيح التشفير الشامل من معالجات Apple، باستخدام تطبيق يتمتع بأذونات برامج طرف ثالث عادية في نظام التشغيل macOS. يعمل الهجوم الذي أطلقوا عليه اسم GoFetch، من خلال ما يسمى بثغرة القناة الجانبية، وذلك باستخدام معلومات حساسة تم اكتشافها من خلال مراقبة السلوك القياسي. إنه يشبه إلى حد ما مراقبة حراس السيارات المدرعة وهم يحملون حقائب خارج العمل، ويقومون بتقييم المحتويات بناءً على مدى ثقلها (على سبيل المثال، الذهب مقابل النقود الورقية).

يمكن للمهووسين بالرقائق قراءة التفاصيل الفنية الكاملة في ملخص Ars Technica للموقف، بالإضافة إلى بعض التفاصيل حول معالجات Intel Raptor Lake من الجيل الثالث عشر (والتي تعمل أيضًا بشكل مشابه ولكنها لا تتأثر بـ GoFetch). لكن جوهر الأمر هو أن أداة الجلب المسبق المعتمدة على ذاكرة البيانات (DMP) من Apple، والتي تخمن البيانات المطلوبة بعد ذلك ثم تقوم بتحميلها بشكل استباقي، تخلط أحيانًا البيانات التي تسحبها مع موقع المعلومات التي تريد سحبها. من خلال التعامل مع البيانات وكأنها عنوان للوصول إليه، يمكن لـ DMP بالتالي تسريب المعلومات.

أشياء مخيفة – خاصة إذا كنت من محبي شركة Apple ذوي التفكير الأمني الذين اشتروا وعود الحماية والأداء من الدرجة الأولى. لكن هذه الأخبار تسلط الضوء فقط على الواقع الحالي للتكنولوجيا، حتى لو كنت مالكًا للكمبيوتر الشخصي وقد مررت بمسابقات رعاة البقر هذه بالفعل. في الواقع، يمكن لمستخدمي الكمبيوتر الشخصي أن يعتبروا هذا الاكتشاف بمثابة تذكير لبعض الحقائق الأساسية.

قراءة متعمقة: أفضل برامج مكافحة الفيروسات لنظام التشغيل Windows

الغموض لا يدوم إلى الأبد

ذات مرة، أكد مستخدمو أجهزة Mac لأصحاب أجهزة الكمبيوتر أن أنظمتهم لم تصاب بالفيروسات أبدًا. في الواقع، صرح أحد مستخدمي Reddit الثمينين على الأقل أن أجهزة Mac لا تصاب بالفيروسات أبدًا، ولكنها قد تصاب بالبرامج الضارة. ولكن كما يشير Gizmodo بحق، كانت أجهزة Mac دائمًا عرضة للفيروسات والبرامج الضارة الأخرى. وارتفعت أعداد المصابين مع ارتفاع شعبية أجهزة أبل. (احذر مما تتمناه أكثر يا مستخدمي Linux.)

لكن الناس غالباً ما يؤمنون بالأمن من خلال الغموض، وهو ما قد يؤدي إلى نتائج مدمرة. لا يقتصر الأمر على الأجهزة فحسب، إذ يقوم الأشخاص بتكوين كلمات مرور يعتقدون أنه لا يمكن تخمينها، ولكن في الواقع يمكن القيام بذلك بسهولة عن طريق الكمبيوتر. إنهم يخفون SSID الخاص بهم على جهاز التوجيه الخاص بهم، على الرغم من إمكانية التعرف عليه. وقد يقوم البعض منهم بتحديد المواقع التي يزورونها عن عمد، معتقدين أن المواقع ذات السمعة الطيبة لا يمكن أن تصاب بالبرامج الضارة على الإطلاق.

الغموض يمكن أن يقلل من المخاطر التي تواجهك، لكنه في بعض الأحيان يؤدي فقط إلى تأخير ما لا مفر منه.

الأمن ليس هدفا ثابتا

لقد تبنت أقسام التسويق الأمن باعتباره كلمة طنانة جديدة. تقوم Apple وMicrosoft وغيرها من الشركات الكبرى بإدراجها كما قد تتوقع رؤية مواصفات الأجهزة الجديدة. وعلى الرغم من أنك تريد بالتأكيد وسائل حماية مدمجة لأجهزتك، إلا أنها ليست سوى جزء من الحفاظ على الأمان. أكثر أمانا، إذا صح التعبير.

لكن اللعبة الأمنية هي لعبة القط والفأر، حيث يقوم المهاجمون دائمًا بدفع قوائم المرمى إلى أبعد وأبعد. (إنهم أذكياء تمامًا مثل أولئك الذين يبتكرون الضمانات، إن لم يكونوا أكثر ذكاءً في بعض الأحيان). إن التقنيات الجديدة تجعل الأساليب القديمة للأمن عفا عليها الزمن طوال الوقت. المتابعة هي الطريقة الوحيدة لتخفيف المخاطر.

أجهزتك وبرامجك غير قادرة على تحمل العبء الأكبر من حمايتك. إن الطريقة التي تتعامل بها مع حياتك الرقمية مهمة أيضًا. على سبيل المثال، البيانات التي تحفظها وتشاركها (وكذلك كيفية تخزينها) مهمة. على سبيل المثال، مع انتشار برامج الفدية بشكل كبير، يعد الحصول على نسخ احتياطية حالية لملفاتك دون اتصال بالإنترنت طريقة أساسية لتجنب التعطل في حالة تعرضك للهجوم. ربما يمكنك حفظ ملفاتك الأكثر حساسية في محرك أقراص افتراضي مشفر أيضًا، إما باستخدام VeraCrypt أو أداة في مجموعة الأمان مثل ESET Home Security Premium.

وبالطبع، ستحتاج دائمًا إلى التأكد من أن أجهزتك وبرامجك مضبوطة على التحديث تلقائيًا، حتى تحصل على وسائل تخفيف الثغرات الأمنية بمجرد توفرها.

ولن تتفاقم التهديدات إلا مع مرور الوقت

تأتي سرعة وحدات المعالجة المركزية الحديثة جزئيًا من التحسينات التي تم إجراؤها، مثل استخدام أدوات الجلب المسبق. ستصبح الأجهزة والبرامج أكثر تعقيدًا في المستقبل، مما يفتح المزيد من نقاط الضعف وعيوب التصميم التي يمكن استغلالها. مع وجود الذكاء الاصطناعي أيضًا في المزيج لتسريع عمليات الاستغلال، أصبح الأمن مجالًا ساخنًا للغاية… وفي الوقت الحالي، هناك نقص في خبراء الأمن السيبراني.

ونظرًا لأن الأمور ستتغير بسرعة أكبر مع مرور كل عام، فإن أفضل أمل لديك هو أن تصبح أكثر ذكاءً أيضًا. البقاء على اطلاع بالأخبار هو مجرد جزء واحد منها. من الناحية المثالية، يجب عليك إنشاء نهج متعدد الطبقات لحماية نفسك أيضًا.

فكر في الأمر مثل السيارة، فنحن نعلم أن حوادث السيارات تحدث، وتكون نتائجها مميتة. مع مرور الوقت، قمنا بفرض أحزمة الأمان، وقمنا بتحديث المواد لامتصاص القوة بشكل أفضل، ووسائد هوائية موحدة، وتحولنا إلى الفرامل المانعة للانغلاق، وابتكرنا أجهزة استشعار القرب والتحذيرات الصوتية، والمزيد، كل ذلك لتحسين السلامة.

ويتحرك الأمن عبر الإنترنت في اتجاه مماثل. في الوقت الحالي، لا يزال استخدام مدير كلمات المرور ومجموعة جيدة من برامج مكافحة الفيروسات واتباع عادات جيدة حول التصفح عبر الإنترنت والمراسلة أمرًا كافيًا. لكن ما سيغطيه البرنامج ومدى مشاركتك النشطة في الدفاع عن نفسك سيتطلبان المزيد من اليقظة. استعد الآن.