في الأيام الخوالي، كان يمكن لأي شخص التطفل بسهولة على حركة المرور على الإنترنت. كانت البيانات غير محمية، لذلك كان كل شيء يتم تمريره بين الكمبيوتر والخادم علنيًا، سواء كان ذلك نصًا وصورًا لموقع الويب أو اسم المستخدم وكلمة المرور. عندما تولى التشفير الشامل، منع التجسس، ولكن لسوء الحظ، تطورت العناصر السيئة جنبًا إلى جنب مع زيادة الأمان.

هناك نوع واحد من الهجمات يحظى بشعبية خاصة: يُعرف أولاً باسم هجوم الرجل في الوسط (يشار إليه الآن بهجمات الآلة في الوسط، أو هجمات الخصم في الوسط، أو هجمات على المسار)، وهو يتيح للمتسللين بإدخال أنفسهم بين أجهزتك والخادم الذي يتواصلون معه، من أجل سرقة ملفات تعريف الارتباط الخاصة بجلسة الإعلان الخاصة بمعلومات تسجيل الدخول ثم الاستيلاء على حسابك.

يبدأ الأمر بالنقر فوق رابط التصيد الاحتيالي، ثم إدخال بيانات الاعتماد الخاصة بك على نسخة مزيفة من موقع ويب شرعي. ثم تقوم الجهات الفاعلة السيئة بالتقاط اسم المستخدم وكلمة المرور، بالإضافة إلى رمز الوصول، ثم إعادة توجيهك إلى موقع الويب الحقيقي.

يمكن استخدام هجمات MitM على الحسابات التي تتمتع بكلمات مرور قوية وفريدة من نوعها، بل ويمكن أيضًا قفلها باستخدام المصادقة الثنائية (2FA)، كما ظهر مؤخرًا في الأخبار عندما أصبحت حسابات Google وMicrosoft أهدافًا لمجموعة تصيد جديدة. (نعم، حتى القرصنة يمكن أن تكون بسيطة مثل الاشتراك في البرنامج.)

ولكن بقدر ما قد يكون الأمر مثيرًا للقلق عندما تعرف أن المتسللين يمكنهم “هزيمة” المصادقة الثنائية، فأنت لست أعزلًا ضد هجوم MitM. في الواقع، يمكنك تعزيز أمانك من خلال تغيير بسيط في كيفية تسجيل الدخول – على الرغم من أنه يمكنك القيام ببعض الأشياء الأخرى للمساعدة أيضًا.

استخدم مفتاح المرور

عندما بدأ دعم مفتاح المرور على نطاق واسع في العام الماضي، أشاد الخبراء به باعتباره خطوة كبيرة في مجال الأمن، وذلك لسبب وجيه. إنها أسهل في الاستخدام من كلمات المرور، ولا يمكن سرقتها في هجمات التصيد الاحتيالي (مهم). ضد هجمات MitM، يعد مفتاح المرور أحد أقوى الدفاعات المتاحة.

كل ما تحتاجه هو جهاز مثل الهاتف الذكي أو الكمبيوتر الشخصي أو مفتاح الجهاز. يمكنك أيضًا استخدام مدير كلمات المرور الذي يدعم تخزين مفتاح المرور. لكل موقع ويب، سيقوم جهازك بإنشاء مفتاح مرور فريد، يتكون من مفتاحي تشفير – أحدهما عام والآخر خاص. تتم مشاركة المفتاح العام مع موقع الويب، بينما يظل المفتاح الخاص محميًا على الجهاز. لا يمكن لأحد تخمين المفتاح الخاص بناءً على المفتاح العام. وفيما يتعلق بهجمات MitM، فإن مفتاح المرور يعمل فقط مع الموقع الذي تم إنشاؤه من أجله. عند تسجيل الدخول، سيرسل موقع الويب مطالبة إلى جهازك، يطلب فيها الإذن للمصادقة من خلال مفتاح المرور. كل ما عليك فعله هو منح الإذن عن طريق إدخال رقم التعريف الشخصي أو استخدام القياسات الحيوية (على سبيل المثال، بصمة الإصبع أو التعرف على الوجه).

تدعم العديد من مواقع الويب الرئيسية الآن مفاتيح المرور، بما في ذلك Google وMicrosoft وApple، وهي حسابات قد يكون فقدان السيطرة عليها أمرًا خطيرًا للغاية. (يقدم دليلنا لإعداد مفاتيح المرور على حساب جوجل فكرة عامة عن كيفية البدء بشكل عام). في الواقع، عندما طُلب منك التعليق على أحدث هجوم MitM الذي استهدف حسابات Gmail، ذكرت جوجل مفاتيح المرور كوسيلة لتقليل التعرض لمثل هذه الهجمات. الهجمات.

الجانب السلبي الرئيسي لمفاتيح المرور هو أنه إذا فقدت جهازك، فقد تفقد إمكانية الوصول إلى مفتاح المرور، لذا فإن الحصول على نسخ احتياطية أمر مهم.

استخدم مصادقة ثنائية أقوى

حتى مع ظهور مفاتيح المرور، لم تختف كلمات المرور بعد، وليس بفترة طويلة. لا تزال معظم مواقع الويب التي تدعم مفتاح المرور تحتفظ بكلمة المرور الخاصة بك في الملف. وبالطبع، لم تقم بعض المواقع بعد بتنفيذ مفاتيح المرور.

في كلتا الحالتين، يجب أن تظل المصادقة الثنائية (2FA) بمثابة الخطوة الأولى لمواجهة هجمات MitM. لم تتحايل كل هذه الحملات على المصادقة الثنائية حتى الآن، وبالنسبة لأولئك الذين يفعلون ذلك، فإن المصادقة الثنائية لا تصبح عديمة الفائدة تمامًا، بل تعمل فقط على تضييق نطاق الأنواع التي لا تزال تعمل. يمكن سرقة الرموز المرسلة عبر الرسائل القصيرة (أو البريد الإلكتروني) أو التي يتم إنشاؤها بواسطة أحد التطبيقات، لكن مفاتيح الأجهزة التي تستخدم بروتوكولات مثل FIDO2 تعمل بشكل مشابه لمفاتيح المرور. لكي تعمل المصادقة، يجب أن يأتي الطلب من المجال الموثوق به. لن يحصل أي شخص آخر على نفس البيانات أثناء التبادل.

ومع ذلك، فإن مفاتيح الأمان تكلف أموالاً. على سبيل المثال، يبدأ سعر YubiKey الأساسي (علامة تجارية مشهورة لمفاتيح الأجهزة التي يفضلها المتحمسون للأمان) من 25 دولارًا، ويصل إلى 75 دولارًا للأجهزة التي تدعم بروتوكول 2FA وأنواع الاتصال الأوسع. وكما هو الحال مع مفاتيح المرور، إذا فقدت الجهاز بدون نسخ احتياطية، فسوف تجد نفسك في موقف صعب.

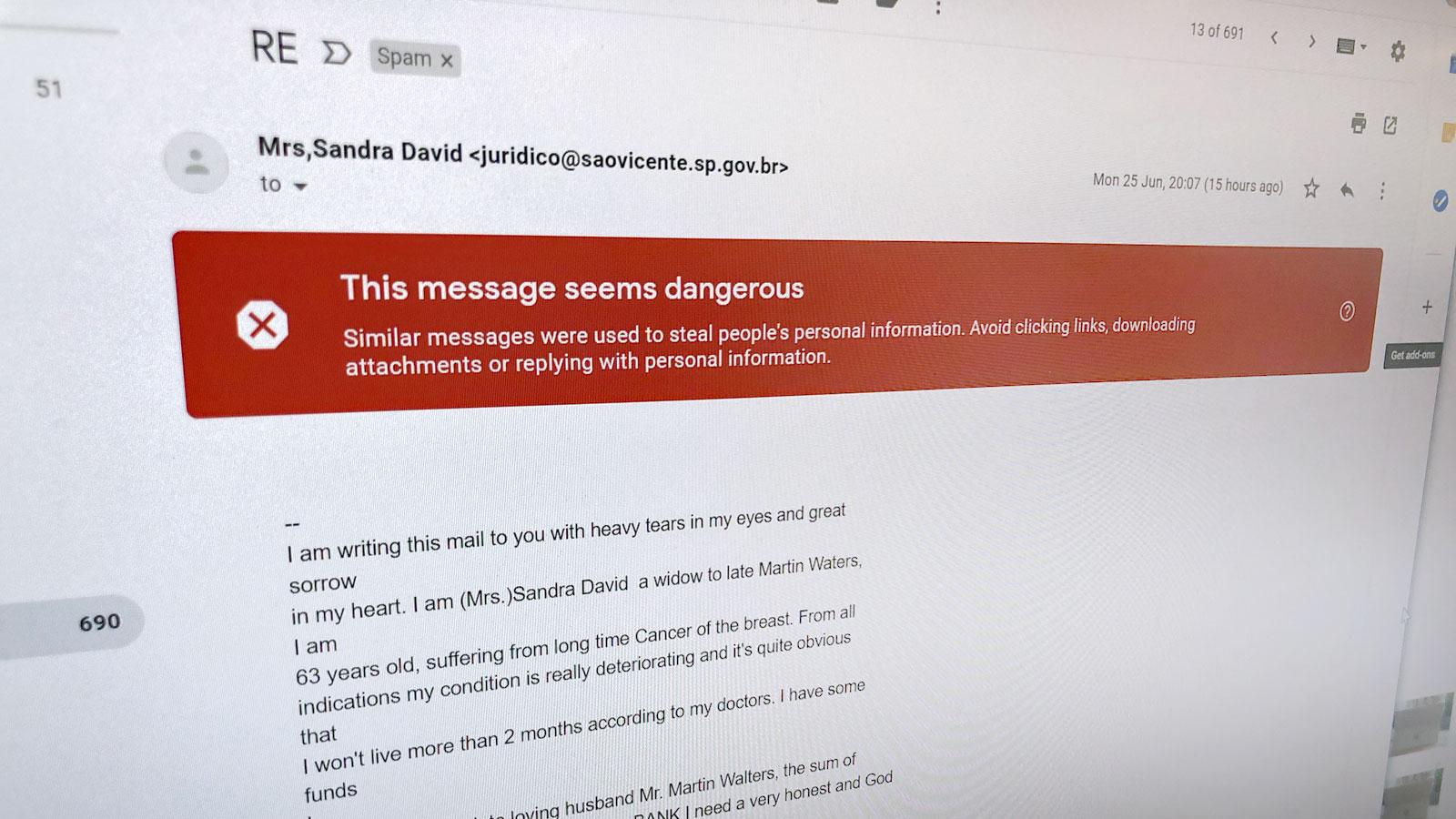

تجنب روابط التصيد

في بعض الأحيان، أفضل حل للمشكلة هو قطعها من مصدرها. في حالة هجمات MitM، يمكنك تحقيق ذلك عن طريق الابتعاد عن روابط (ومواقع) التصيد الاحتيالي.

إنه نهج منطقي، ولكن ليس من الممكن دائمًا تطبيقه بشكل مثالي. يمكنك العثور على موقع ويب للتصيد الاحتيالي بعدة طرق: ربما أخطأت في كتابة عنوان URL. قمت بالنقر فوق إعلان ضار. أنت لا تنظر عن كثب إلى البريد الإلكتروني أو الرسالة النصية. وحتى إذا لم تكن مشتتًا أو في عجلة من أمرك، يمكن لروبوتات الدردشة المدعمة بالذكاء الاصطناعي الآن مساعدة المتحدثين غير الأصليين على تحسين الرسائل المصاحبة لروابط التصيد الاحتيالي، مما يجعل من الصعب اكتشاف عناوين URL الزائفة.

ولكن لا يزال بإمكانك تجنبها. التحسينات في سلوكك تساعد. هل تتلقى رسالة غير مرغوب فيها تطلب منك تسجيل الدخول إلى حسابك أو تغيير كلمة المرور الخاصة بك؟ افتح علامة تبويب جديدة وانتقل مباشرة إلى الموقع. لست متأكدا إذا كنت على الموقع الصحيح؟ قم بفحص العنوان قبل النقر فوقه أو ملء أي نماذج. هل تريد التأكد من تحديد نتيجة بحث فعلية؟ استخدم أداة حظر الإعلانات لمنع ظهور النتائج الدعائية. التنقل على شبكة Wi-Fi العامة؟ قم بتشغيل نقطة الاتصال الشخصية الخاصة بك، أو على الأقل استخدم VPN حتى لا يتمكن أحد من التلاعب بحركة المرور الخاصة بك.

ولكن البرمجيات يمكن أن تساعدك أيضا. يعد برنامج مكافحة الفيروسات خط دفاع رئيسي، سواء كان عبارة عن مجموعة أمان مستقلة أو أدوات أمان Windows الأصلية من Microsoft. تقوم هذه التطبيقات الآن بفحص مواقع الويب المشبوهة تلقائيًا أثناء تصفح البريد الإلكتروني وتنزيله، وستقوم بحظر عناوين URL الضارة المعروفة. تتمتع المتصفحات الحديثة مثل Google Chrome وMozilla Firefox بوسائل حماية أمنية مدمجة أيضًا، على الرغم من أنها تقتصر على تصفح الويب فقط. ويمكن لملحقات المتصفحات المقدمة من كبار موردي برامج مكافحة الفيروسات منعك من زيارة موقع سيئ وتصنيف نتائج البحث بأيقونات تشير إلى ما إذا كانت آمنة أم لا.

حماية إضافية في الطريق

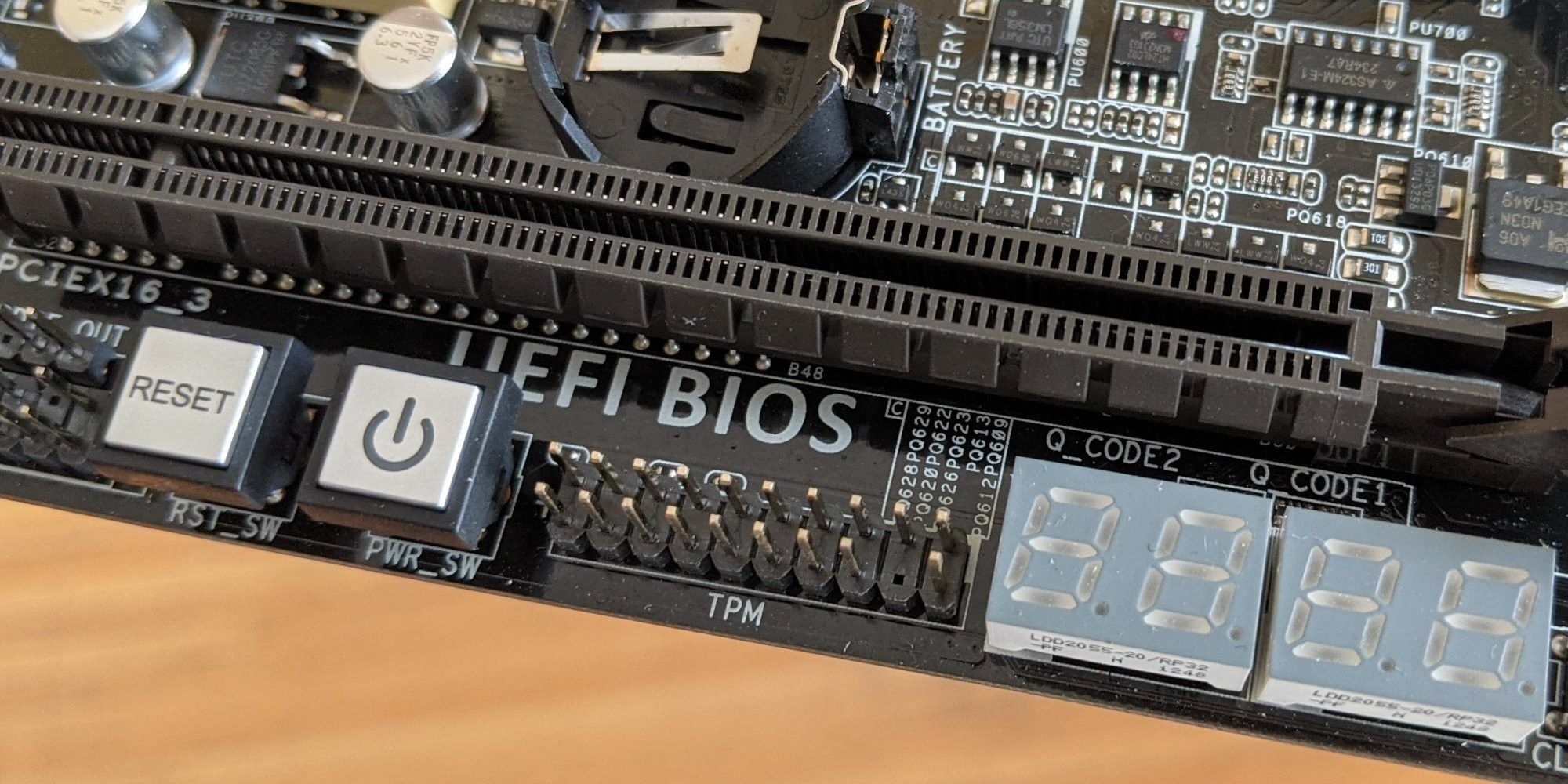

إن التغيير إلى مفاتيح المرور، وترقية طريقة المصادقة الثنائية، والبقاء في حالة يقظة شديدة يمكن أن يستهلك وقتًا ثمينًا. تتطلع Google إلى تخفيف هذا العبء باستخدام أداة جديدة بعنوان Device Bound Session Credentials (DBSC)، والتي من شأنها التقاط معلومات إضافية حول الجهاز الذي تستخدمه عند إنشاء جلسة تصفح. مثل هذه الخطوة من شأنها أن تجعل سرقة رموز الوصول أكثر صعوبة.

على غرار مفاتيح المرور ومفاتيح أجهزة المصادقة الثنائية، يعتمد DBSC على تشفير المفتاح العام (زوج مفاتيح عام/خاص). على جهاز الكمبيوتر، سيكون الجهاز الذي يقوم بإنشاء زوج المفاتيح العامة/الخاصة هو وحدة النظام الأساسي الموثوق به، أو TPM – وهو نفس نوع الوحدة التي يتطلبها Windows 11. ونظرًا لأن الجلسة مرتبطة بشكل لا ينفصم مع TPM، فلا ينبغي للمهاجمين أن يكونوا قادرين على استخدام بيانات الاعتماد المختطفة لتسجيل الدخول إلى حساباتك. على الأقل ليس عن بعد؛ سيحتاج المتسلل إلى زرع تطبيق ضار على النظام، وهو ما يسهل على برامج مكافحة الفيروسات (وأقسام تكنولوجيا المعلومات في الشركات التي تراقب أجهزة الموظفين عن كثب) اكتشافه.

يتم تطوير DBSC كمصدر مفتوح، بهدف تعزيز معايير الويب عالميًا. يعد كل اقتران بجهاز الجلسة فريدًا من نوعه، لذا يجب أن تكون الخصوصية أقل أهمية حتى مع قيام Google بقيادة المشروع. حاليًا، دخلت DBSC مرحلة تجريبية مبكرة داخل Chrome، مع التخطيط لتجربة عامة أوسع في نهاية عام 2024. وتشمل الشركات المهتمة الأخرى بالفعل Microsoft بالإضافة إلى Okta، وهي شركة كبرى لإدارة خدمات تكنولوجيا المعلومات.