تصور هذا: تتلقى رسالة صوتية من أختك. تقول إنها فقدت محفظتها وتسأل عما إذا كان بإمكانك إرسال بعض النقود حتى تتمكن من دفع الفاتورة في الوقت المحدد.

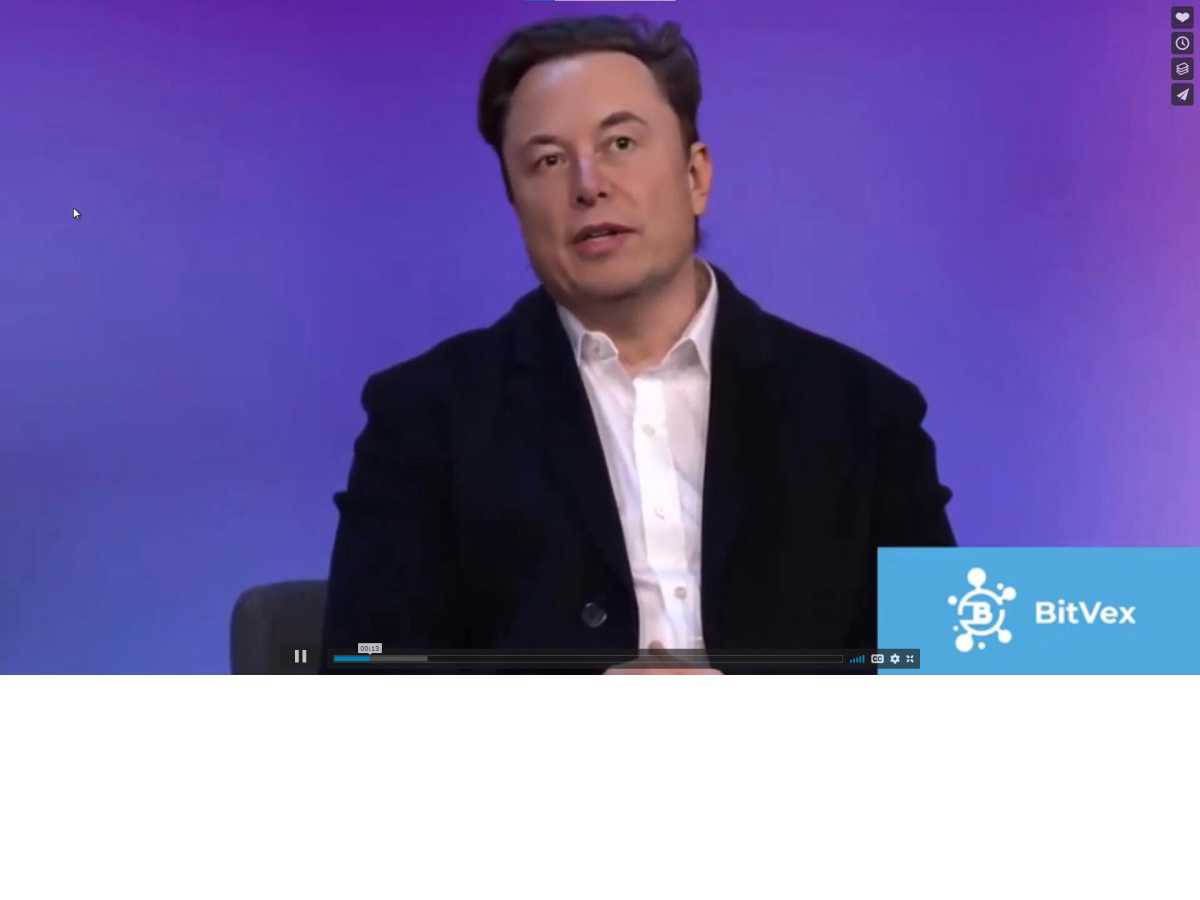

أنت تتنقل عبر وسائل التواصل الاجتماعي. يظهر مقطع فيديو من أحد المشاهير الذين تتابعهم. وفيه يطلبون المساهمات في مشروعهم الأخير.

تتلقى مقطع فيديو لنفسك، يُظهرك في موقف جسدي حميم.

قبل بضع سنوات فقط، كان من المحتمل أن تكون هذه المواقف حقيقية. ولكن الآن، وبفضل الذكاء الاصطناعي، يمكن أن يتصل بك أحد المحتالين، وإذا لم تكن لديك القدرة على التمييز بين الحقيقي والمزيف، فقد تقع بسهولة في فخ التماس المال أو التهديد بالابتزاز.

بالنسبة لعام 2025، يدق الخبراء ناقوس الخطر بشأن الذكاء الاصطناعي وتأثيره على الأمن عبر الإنترنت. تعمل هذه التكنولوجيا على زيادة سرعة الهجمات وتعقيدها – وعلى وجه الخصوص، فهي تجعل عملية الاحتيال على الآخرين باستخدام صور الأشخاص المشهورين والمواطنين العاديين أسهل بكثير. والأسوأ من ذلك أن الجماعات الأمنية تقول إن هذا الاتجاه سيستمر في التسارع.

مزيد من القراءة: أهم 9 عمليات تصيد احتيالي يجب الحذر منها في عام 2024

إليك ما يجب الانتباه إليه، وسبب تغير المشهد، وكيفية حماية نفسك حتى وصول المزيد من المساعدة.

الطرق التي يمكن للذكاء الاصطناعي أن يتظاهر فيها بأنه نحن

كان انتحال الهوية الرقمية أمرًا صعبًا في السابق. يحتاج المحتالون إلى مهارة أو موارد حسابية كبيرة لإنجاز مثل هذا العمل الفذ حتى بشكل جيد إلى حد ما، لذا فإن احتمالية مواجهة الاحتيال في هذا السياق كانت ضئيلة.

لقد غيّر الذكاء الاصطناعي اللعبة. تم تطوير النماذج خصيصًا لتقليد الطريقة التي يكتب بها الشخص أو يتحدث أو يبدو – والتي يمكن بعد ذلك استخدامها لتقليدك أنت والآخرين من خلال البريد الإلكتروني أو الرسائل الصوتية أو المظهر الجسدي. إنها أكثر تعقيدًا وصقلًا مما يتوقعه معظم الناس، خاصة إذا كنت تفكر في عمليات الاحتيال عبر الإنترنت مثل أمراء أجانب يطلبون المال، أو ينقرون على رابط لإعادة توجيه طرد تم توجيهه بشكل خاطئ.

- رسائل: إذا تم تغذية العينات، فيمكن للذكاء الاصطناعي إنشاء بريد إلكتروني ونصوص ورسائل أخرى تحاكي كيفية التواصل في شكل مكتوب.

- صوتي: مع ما لا يزيد عن ثلاث ثوانٍ من التعرض لصوتك، يمكن للذكاء الاصطناعي إنشاء خطابات ومحادثات كاملة تشبه صوتك.

- فيديو: يمكن للذكاء الاصطناعي إنشاء صور ومقاطع فيديو واقعية يمكنها تصويرك في مجموعة متنوعة من السيناريوهات، بما في ذلك المواد الإباحية.

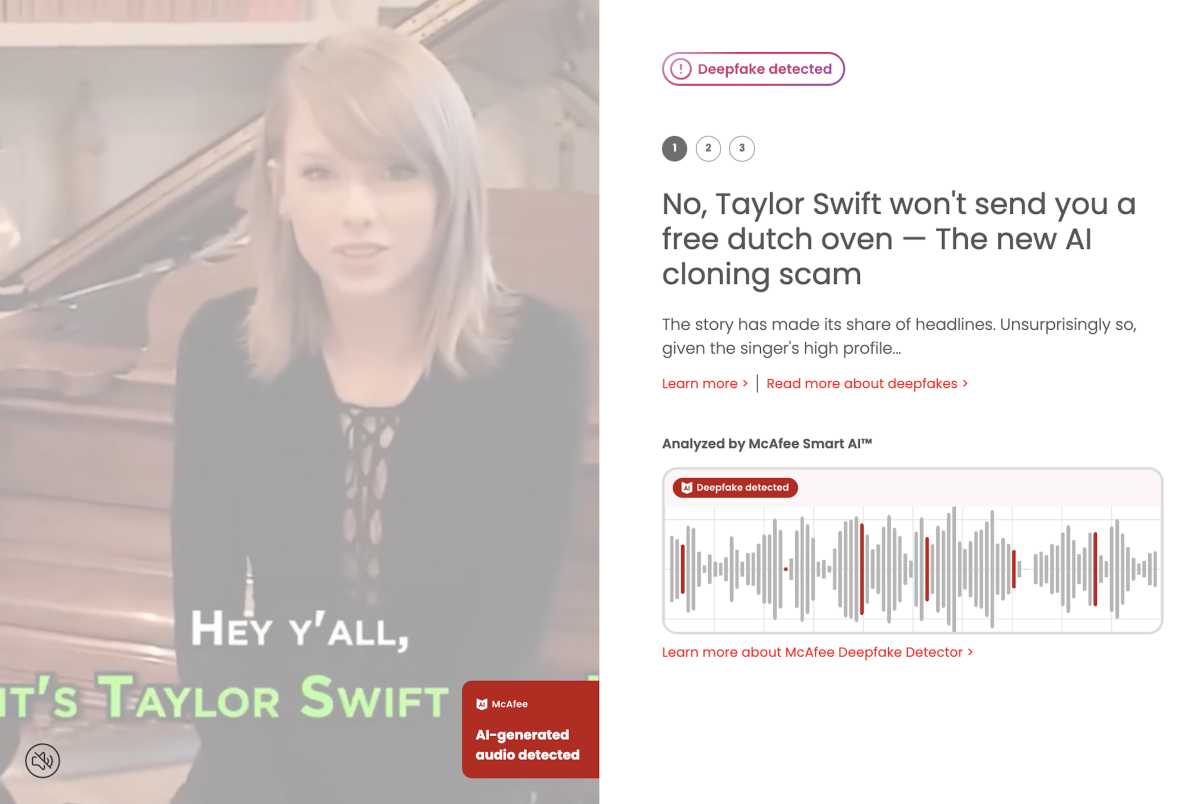

يُعرف هذا النمط من التقليد باسم التزييف العميق، على الرغم من أن هذا المصطلح هو الأكثر استخدامًا لوصف تنوعات الفيديو والصور. ربما تكون قد سمعت بالفعل عن أشخاص معروفين أو مشهورين وقعوا ضحايا لهذه الهجمات، ولكن نطاقها انتشر الآن.

يمكن لأي شخص أن يكون هدفا. تجعل تقنية التزييف العميق محاولات الاحتيال والاحتيال أكثر إقناعًا، سواء كنت أنت من يواجهها أو تقدم شبهك بعملية احتيال دون قصد. يمكن أن تظهر الرسائل والمقاطع الصوتية والصور ومقاطع الفيديو التي تم إنشاؤها بواسطة الذكاء الاصطناعي في هذه المخططات الشائعة:

- الهندسة الاجتماعية

- التصيد

- الحيل الرومانسية أو الخيرية

- عمليات احتيال السلطة (على سبيل المثال، المشكلات المفترضة مع مصلحة الضرائب الأمريكية، وإنفاذ القانون، والدعاوى القضائية)

- المواد الترويجية والمواقع الإلكترونية المزيفة

- حملات التضليل (خاصة فيما يتعلق بالسياسة)

- الاحتيال المالي

- ابتزاز

والنتيجة هي عالم عبر الإنترنت حيث لا يمكنك أن تثق بسهولة فيما تراه، وللبقاء آمنًا، لا يمكنك التصرف فورًا بناءً على المعلومات.

كيف تحمي نفسك من انتحال شخصية الذكاء الاصطناعي

خلال الأشهر المقبلة، يردد خبراء الأمن السيبراني نصائحهم: الثقة ببطء أكبر.

أو بعبارة أخرى، يجب عليك التشكيك في غرض الرسائل والوسائط التي تواجهها، كما يقول Siggi Stefnission، CTO للسلامة السيبرانية في Gen Digital (الشركة الأم لـ Norton وAvast وبرامج مكافحة الفيروسات الأخرى).

فكر في الأمر كتطور للتساؤل عما إذا كانت الصورة معدلة بالفوتوشوب أم لا، والآن يجب أن تسأل نفسك ما إذا كانت قد تم إنشاؤها بالكامل ولأي غرض. الشيء نفسه ينطبق على الاتصالات القائمة على النصوص. وبكلمات ستيفنيسيون: “هل هي حميدة أم تحاول التلاعب بها؟”

ولكن بالإضافة إلى الحذر بشكل عام من المحتوى عبر الإنترنت، لا يزال بإمكانك أيضًا استخدام المؤشرات الحالية للاحتيال لتقييم الموقف.

- ضغط الوقت: هل لديك وقت محدود للرد على الموقف؟

- الاستعجال: هل تشعر أنه يجب عليك التصرف الآن، حتى لو لم يكن هناك ضغط زمني واضح؟ (على سبيل المثال: حالة طارئة تتعلق بأحد أفراد أسرته)

- جيد جدًا لدرجة يصعب تصديقها: هل يبدو العرض غير قابل للتصديق؟

- طلبات الحصول على التفاصيل الشخصية: هل يُطلب منك معلومات مثل رقم بطاقة الائتمان أو معلوماتك المصرفية أو رقم الضمان الاجتماعي أو ما شابه؟

- تركيز الموضوع: هل يستمر الشخص الآخر في محاولة توجيهك نحو مشاركة معلوماتك المالية أو الشخصية أو المعلومات الحساسة (إما من خلال طلب مباشر أو غير مباشر)؟

- طريقة اتصال غير عادية: هل هذه هي الطريقة المعتادة التي يتم بها الاتصال بك من قبل الشخص أو الكيان الآخر؟

- جهة اتصال غير معروفة: هل تعرف الشخص أو المنظمة التي اتصلت بك؟

- التلاعب العاطفي: هل تحاول الرسالة أو الوسائط استخدام مشاعر قوية مثل الخجل أو الإثارة أو الخوف لإجبارك على الرد؟

- طرق الدفع غير المعتادة: هل طلب منك استخدام وسيلة مختلفة لإرسال الأموال؟

- السرية: هل يُطلب منك عدم إخبار أي شخص بما تم الاتصال بك بشأنه؟

وفي النهاية تأكد قبل أن تثق. قد لا تكون قادرًا على التحكم في ما إذا كان المحتال يستخدم صورتك (ناهيك عن شخص آخر)، لكن عقلك الهادئ سيسمح لك بالتنقل بمهارة حتى في مواقف الضغط العالي.

كيف يبدو ذلك بشكل عملي؟ أن تكون مستعدًا وملتزمًا بمواصلة التفاعلات وفقًا لشروطك الخاصة، وليس بشروط الطرف الآخر. على سبيل المثال:

- التواصل مع شخص موثوق به للحصول على وجهة نظر خارجية، للحصول على وجهة نظر عندما يرتفع التوتر والعواطف لديك.

- الاستعداد لإنهاء المكالمة والاتصال مباشرة برقم لديك (أو البحث عنه) حتى يتمكن الشخص أو المؤسسة من مواصلة المحادثة. إذا كنت لا تعرف هذا الشخص، فيمكنك تدوين تفاصيل المتصل والبحث عنه عبر الإنترنت بشكل منفصل.

- البحث عبر الإنترنت لمعرفة ما إذا كان بإمكانك العثور على تقارير مؤيدة تفيد بأن المقطع الصوتي أو الصورة أو الفيديو الذي شاهدته شرعي.

- التبديل من الاتصال النصي (الذي يمكن خداعه، تمامًا كما هو الحال مع المكالمات الهاتفية) إلى مكالمة هاتفية تبدأها باستخدام معلومات الاتصال الموجودة لديك بالفعل أو التي تحصل عليها بنفسك.

- رفض دفع رسوم الابتزاز مقابل مواد إباحية تحمل شبهك.

يمكنك القيام بذلك بأمان، ويمكنك أيضًا المضي قدمًا واتخاذ تدابير استباقية. يمكن أن يوفر عليك عالمًا من الذعر والصداع، كما اكتشفت هذه العائلة عندما تم استهدافها بواسطة عملية احتيال عبر الهاتف تعمل بالذكاء الاصطناعي. وينطبق هذا بشكل خاص إذا كنت تنشر مقاطع فيديو أو صورًا أو حتى مقاطع صوتية خاصة بك بشكل نشط – أو على الجانب الآخر، إذا كان الشخص الذي تتفاعل معه كثيرًا يفعل:

- إنشاء عبارة مرور خاصة أو كلمة رمزية لإثبات الهوية

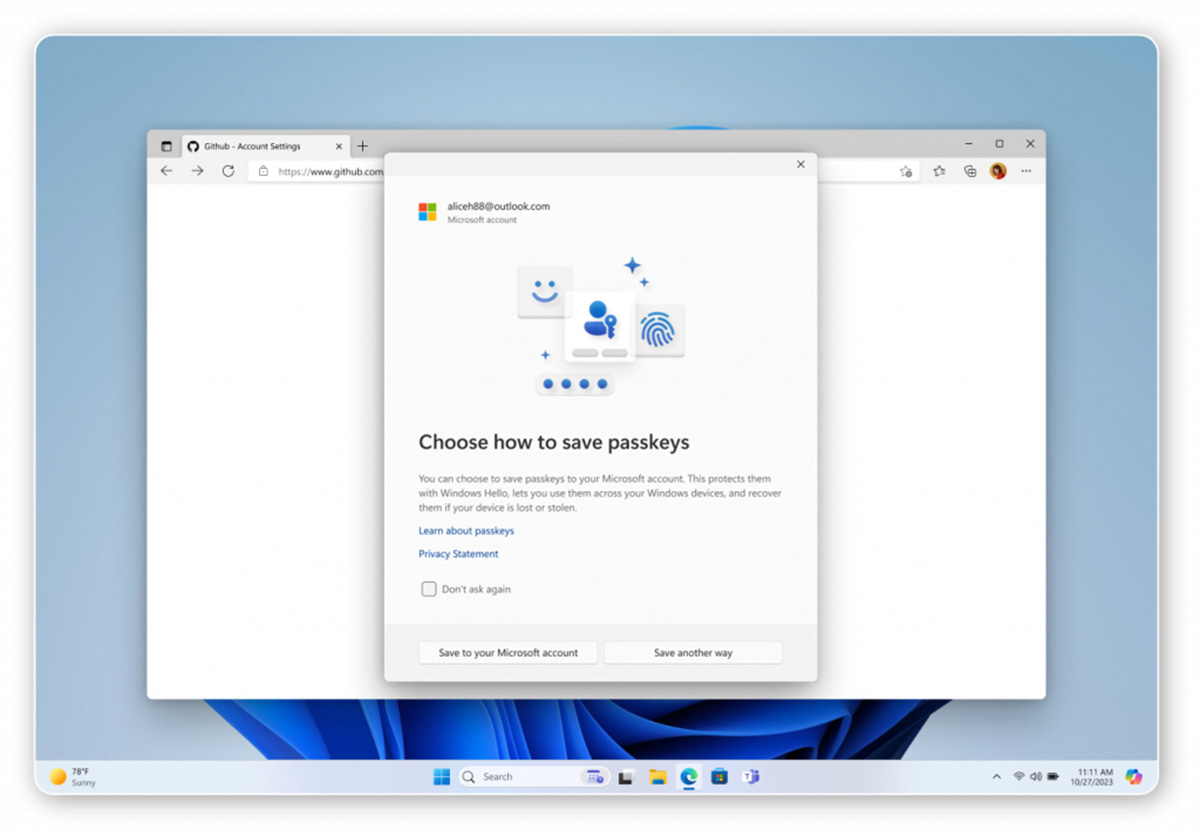

- تأمين الحسابات بمفاتيح المرور

- استخدام كلمات مرور قوية وفريدة مع المصادقة الثنائية، في حالة عدم توفر مفاتيح المرور

- إقران كلمات المرور أو مفاتيح المرور الفريدة مع معرفات المستخدم الفريدة أو أقنعة البريد الإلكتروني

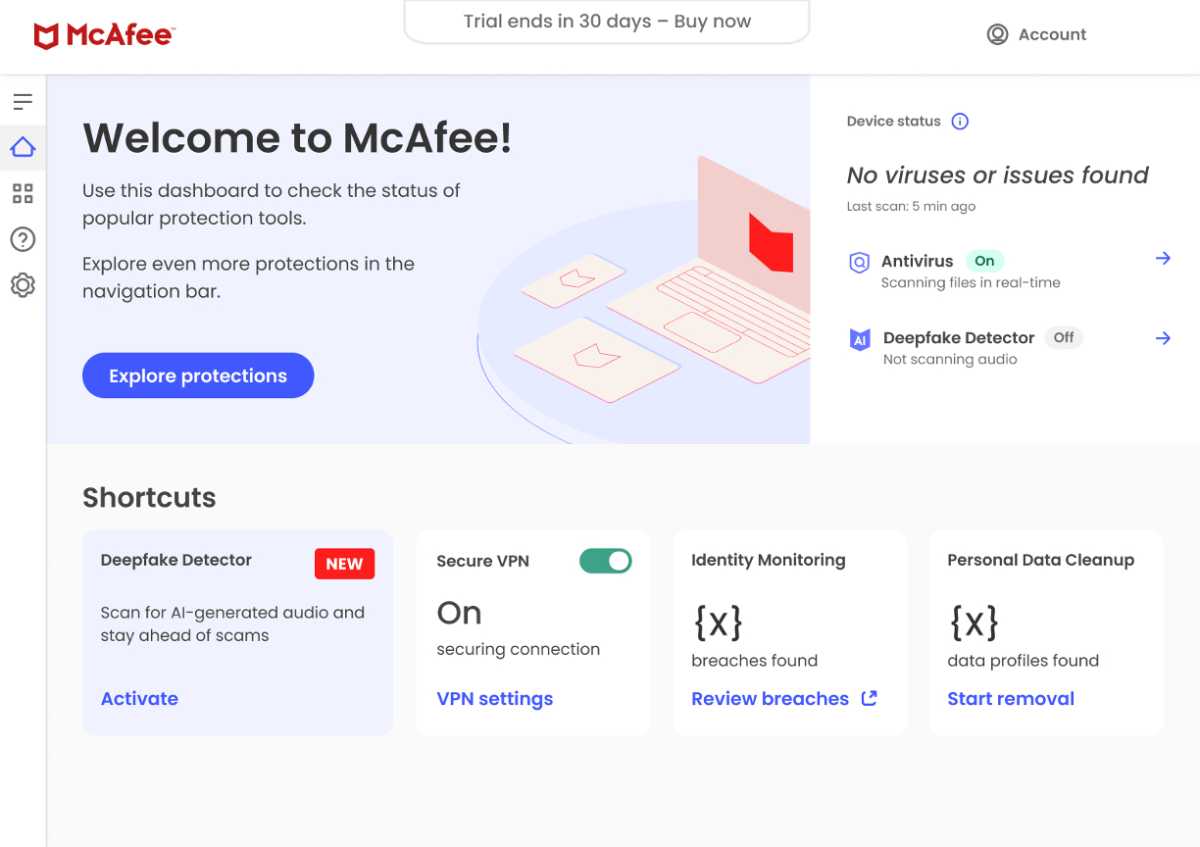

- تشغيل برامج الحماية على جهاز الكمبيوتر الخاص بك

- قم بتقديم المعلومات الأكثر أهمية فقط لممارسة الأعمال التجارية

- تجنب مشاركة المعلومات الشخصية مع روبوتات الدردشة المدعمة بالذكاء الاصطناعي

- معرفة المواضيع والأسباب و/أو الأشخاص الذين يمكن أن يتسببوا في تجاوز مشاعرك لسببك

تساعد هذه الخطوات المقترحة في الدفاع ضد الاحتيال بانتحال الشخصية من خلال طلب المصادقة (كلمة الكود)، ووضع حواجز أقوى أمام الوصول السهل إلى الحساب (مفاتيح المرور، وكلمات المرور + المصادقة الثنائية، وأقنعة البريد الإلكتروني)، والحصول على مساعدة خارجية لتقييم الاتصالات والوسائط (تطبيقات مكافحة الفيروسات).

ستقوم أيضًا بإعداد نفسك بشكل أفضل ضد عمليات الاحتيال “الشخصية المفرطة”، كما يسميها Steffnission من Gen Digital – حيث يمكن للمهاجم أن يأخذ الكمية المتزايدة من البيانات المتاحة المسربة أو المسروقة، ثم يرسلها إلى الذكاء الاصطناعي لصياغة حملات احتيال مخصصة للغاية. إن تقليل البيانات التي يمتلكها الآخرون عنك يقلل من القدرة على استهدافك بهذه الدقة. إذا فشل ذلك، يمكنك حماية النقاط العمياء بسهولة أكبر إذا كنت تعرف ما هي.

المساعدة القادمة التي يمكنك توقعها… من الذكاء الاصطناعي

إن انتحال شخصية الذكاء الاصطناعي ليس هو التهديد الوحيد عبر الإنترنت الذي يمكن توقعه في العام المقبل وما بعده. يعمل الذكاء الاصطناعي أيضًا على تأجيج الهجمات المتزايدة على المؤسسات – فنحن الأفراد لا نستطيع التحكم في تسرب البيانات الناتج وانتهاكات المجموعات غير المستعدة.

وعلى نحو مماثل، لا يمكننا التأثير على ما إذا كانت الجهات الفاعلة السيئة تتلاعب بالذكاء الاصطناعي للتصرف بطرق ضارة (على سبيل المثال، الانتشار المستقل للبرامج الضارة)، أو تغذي الذكاء الاصطناعي ببيانات سيئة لإضعاف الدفاعات الأمنية.

ومع ذلك، فإن الذكاء الاصطناعي يقطع طريقتين – مثل أي أداة، يمكن أن يكون مفيدًا أو ضارًا. ويستخدمه مطورو برامج الأمان أيضًا، خصيصًا لمكافحة الهجمات المتزايدة. على سبيل المثال، الاعتماد على وحدات المعالجة العصبية (NPUs) لمساعدة المستهلكين على اكتشاف التزييف العميق للصوت.

وفي الوقت نفسه، على مستوى المؤسسة، يتم استخدام الذكاء الاصطناعي لمساعدة فرق تكنولوجيا المعلومات والأمن في الشركات في تحديد التهديدات. (مثل زيادة طفيفة في رسائل البريد الإلكتروني الاحتيالية المرسلة إلى عناوين Gmail أثناء العطلة). قد يرى المستهلكون النتائج، على سبيل المثال، بمثابة اكتشاف أفضل للتصيد الاحتيالي عبر برامج مكافحة الفيروسات الخاصة بهم.

وبعيدًا عن هذه الاستجابات المباشرة، لدى المسؤولين التنفيذيين في الصناعة رؤى لعام 2025 (وما بعده) تعالج مشكلات مثل الملايين من أرقام الضمان الاجتماعي على شبكة الإنترنت المظلمة. في توقعات Experian لاختراق البيانات لعام 2025، تقترح الشركة معلومات تعريف شخصية ديناميكية لتحل محل المعرفات الثابتة مثل رخص القيادة وبطاقات الضمان الاجتماعي. (تأتي التوقعات من مجموعة Experian Data Breach، التي تقدم خدمات التخفيف للشركات التي تعاني من خرق البيانات). ومن المرجح أن يكون الذكاء الاصطناعي جزءًا من هذا الحل.

ولكن كما ترون، فإن هذا النوع من المساعدة لا يزال في مراحل مبكرة، على سبيل المثال، لا يتم اكتشاف التزييف العميق للصوت إلا جزئيًا. ولن يتمكن البرنامج أبدًا من القيام بكل العمل. ستكون هناك حاجة دائمًا إلى اليقظة، خاصة أننا ننتظر أن يتمكن الأخيار من التغلب على الأشرار بشكل أفضل.