البرامج الضارة هي إحدى الطرق التي يمكن للمتسللين والمحتالين الوصول إليك بها. هناك تكتيك شائع آخر وهو الهندسة الاجتماعية، وهي مجموعة من الأساليب التي تستغل نقاط الضعف في السلوك البشري لسرقة معلومات حساسة، أو الاستيلاء على الحسابات، أو التسلل إلى حياتك بطريقة أخرى. يمكن أن تتعرض الشركات والأفراد على حد سواء لخسائر كبيرة نتيجة الحملات الناجحة.

ولكن في حين أن برامج مكافحة الفيروسات يمكنها حظر البرامج الضارة، بما في ذلك تلك التي تتضمن هندسة اجتماعية (على سبيل المثال، برامج الرعب)، إلا أنها لا تستطيع إيقاف جميع أنواع هجمات الهندسة الاجتماعية. تستمر المتغيرات الجديدة في الظهور، دون أي علامات على التوقف.

يجب أن تراقب نفسك، وهو أمر أسهل إذا كنت تعرف العلامات الرئيسية التي يجب الانتباه إليها. في مؤتمر الأمن السيبراني 2024 RSA الذي عقد مؤخرًا في سان فرانسيسكو، قامت مايكروسوفت بتقسيم هجمات الهندسة الاجتماعية إلى ثلاث أجزاء مميزة. بمجرد أن تتعرف عليهم، يصبح من السهل اكتشافهم.

شعور بالإلحاح

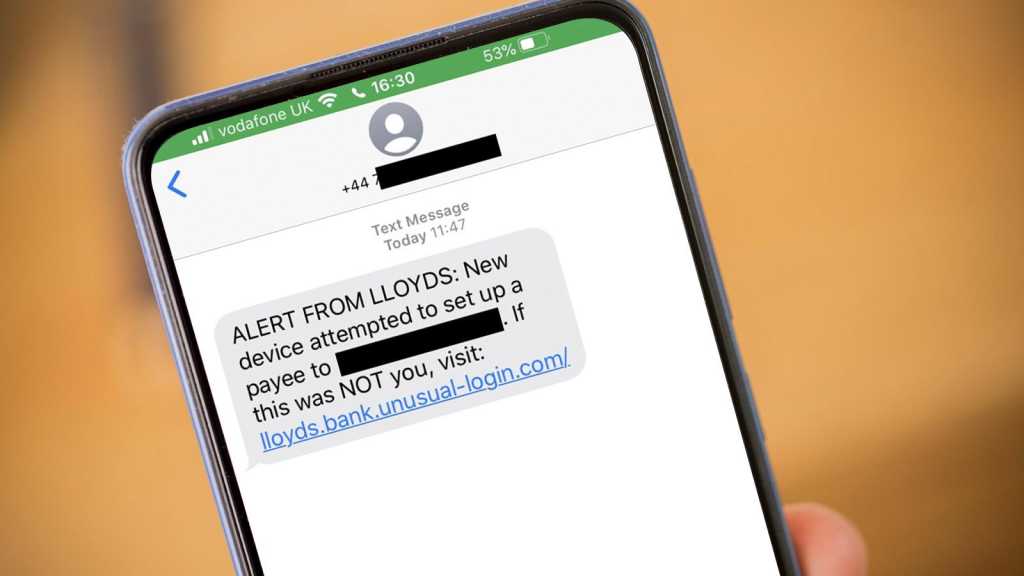

في هجوم الهندسة الاجتماعية، يمكن الاتصال بك بخصوص طرد تم تسليمه بشكل خاطئ، أو معاملة مصرفية احتيالية، أو أحد أحبائك الذين تقطعت بهم السبل في الخارج، أو صفقة تسوق سرية، أو أي عدد من المواقف – وكلها مصممة للاستفادة من الشعور بالفورية. التصرف بسرعة، أو الخسارة.

يعد هذا الشعور المتأصل بالإلحاح عاملاً رئيسياً في هجمات الهندسة الاجتماعية. نحن البشر لا نفكر بشكل واضح أو شامل عندما نتسرع، وهذا بالضبط ما يعول عليه الممثلون السيئون.

ما يجب القيام به: بغض النظر عن مدى خطورة الموقف، خذ لحظة للمراجعة. مشاكل مالية؟ ابحث عن رقم الهاتف الرسمي للمتصل المزعوم، سواء كان البنك الذي تتعامل معه أو مصلحة الضرائب، واستخدمه بدلاً من ذلك. صديق عالق في بلد أجنبي مع عدم وجود المال؟ قم بمراسلتهم مباشرةً عبر وسيلة الاتصال المعتادة لديك واحصل على مزيد من التفاصيل.

نداء لمشاعرك

يعد الاستعجال جزءًا فعالاً من هجمات الهندسة الاجتماعية لأنه يتغذى على العاطفة. إنه يثير الخوف، الذي غالبا ما يتجاوز الحكم الأفضل.

لكن الهندسة الاجتماعية يمكن أن تساعدك على التغلب على مشاعر أخرى، حيث يكون بعضها إيجابيًا بالفعل. أحد الأمثلة التي قدمها شيرود ديغريبو، مدير استراتيجية استخبارات التهديدات في مايكروسوفت، كان تلقي رسالة بريد إلكتروني حول أوراق الطلاق للمراجعة. بالنسبة لشخص متزوج، يمكن أن تثير هذه الرسالة الزائفة حالة من الذعر والنقر على رابط برنامج ضار، ولكن حتى شخص واحد يمكن أن ينتهي به الأمر مصابًا ببرامج خطيرة. لماذا؟ لقد نقروا بدافع الفضول المطلق.

ما يجب القيام به: قبل الاندفاع بأي اندفاع، اسأل نفسك أولاً عما (أو من) يمكن أن يكون موجودًا على الجانب الآخر من البريد الإلكتروني أو الرسالة أو المكالمة، خصوصاً إذا كانت الرسالة ليس لها علاقة بك. إذا كان من الممكن أن يكون الأمر شرعيًا، فابدأ الاتصال بشكل منفصل باستخدام القنوات المعروفة. ولكن إذا لم يكن الأمر كذلك، فما عليك سوى تجاهل الاتصال.

مسرحية على عاداتك

يمكن أن تكون العادات إجراءات روتينية واضحة، مثل التحقق دائمًا من بريدك الإلكتروني. إذا كنت معتادًا على تلقي إشعارات البريد الإلكتروني بشأن كشوف الحسابات المصرفية، فقد تنقر تلقائيًا على الرابط الذي تعتقد أنه سينقلك إلى كشف الحساب. تتولى العادة زمام الأمور قبل أن يعالج دماغك بشكل كامل أن الرسالة تبدو بعيدة المنال قليلاً.

لكنهم يمكنهم أيضًا استغلال العادات التي لم تشكلها بوعي أبدًا، مثل الأعراف الاجتماعية المبرمجة فيك. ربما لا تغلق المكالمة مع متصل غير معروف لأنك تعتقد أن ذلك سيكون وقحًا. أو لا تستجوب أخوك وتطلب منه أن ترصد له بعض النقود. في العمل، تشارك تفاصيل سرية دون تردد، راغباً في الحفاظ على العلاقة مع زميلك.

في كل من هذه المواقف، قد ينتهي بك الأمر إلى الوقوع في عملية احتيال أو محاولة اختراق، لأنك تميل بالفعل إلى أن تكون متعاونًا.

ما يجب القيام به: خذ لحظة إضافية للتفكير في الموقف قبل التصرف، خاصة إذا أخبرك حدسك أن هناك شيئًا ما ليس على ما يرام. هل يصل كشف الحساب المصرفي هذا في وقته المعتاد، وإلى أين يتجه الرابط؟ هل يستحق اتصالك البارد من شخص غريب أكثر من مجرد وداع مهذب وقطع الاتصال؟ هل يمكنك التحقق مع أخيك من خلال شكل آخر من أشكال التواصل (الذي تبدأه) أنه هو من يطلب هذه الأموال؟

نصائح إضافية

إذا وجدت صعوبة في التفكير في هذه الخطوات بنفسك، فيمكنك دائمًا طلب المساعدة الخارجية. (التفكير بهذا القدر من الشك أمر صعب، خاصة إذا كان دماغك مشغولاً بالتوتر والقلق).

بالإضافة إلى هذه الإستراتيجية، يعد وجود خطوط دفاع ثانوية أمرًا مهمًا أيضًا – في حالة حدوث حالة من عدم الراحة ووقعت في فخ الهندسة الاجتماعية. أنت بالتأكيد تريد تثبيت مجموعة جيدة من برامج مكافحة الفيروسات على جهاز الكمبيوتر الخاص بك (والأجهزة الأخرى التي تستخدمها على نطاق واسع). إذا كان جزء من الهجوم يشتمل على روابط أو برامج ضارة، فيجب على برنامج مكافحة الفيروسات اكتشافها.

إذا فشل برنامج مكافحة الفيروسات لديك في حظر موقع ويب مشبوه، فإن استخدام مدير كلمات المرور أو مفاتيح المرور لتسجيل الدخول إلى حساباتك يمكن أن يمنع الصفحة من سرقة بيانات الاعتماد الخاصة بك. لن يقوم مدير كلمات المرور الموثوق به بملء تفاصيل تسجيل الدخول الخاصة بك تلقائيًا على المواقع الزائفة. وبالمثل، ترتبط مفاتيح المرور بشكل خاص بموقع الويب الذي قمت بإنشائها من أجله.