إن انتهاكات وتسريبات البيانات ليست سوى طريقة واحدة تنتهي معلومات حسابك في أيدي المتسللين. في بعض الأحيان يسرقونهم بالطريقة القديمة الجيدة باستخدام البرامج الضارة. يقع برنامج Infostealing هذا وراء تقرير حديث عن مجموعة ضخمة من البيانات التي يتم بيعها على Telegram ، مع 23 مليار مشاركة تحتوي على 493 مليون زوج فريد من عناوين البريد الإلكتروني ومجالات الويب.

كما يلخصها Bleeping Computer ، تتأثر 284 مليون عناوين البريد الإلكتروني الفريدة بشكل عام. (إذا كنت مرتبكًا ، يمكن أن يكون لعنوان بريد إلكتروني واحد ارتباطات مع مواقع ويب متعددة – لذلك يمكن أن يكون هناك عدد أكبر من الحسابات المعرضة للخطر من عناوين البريد الإلكتروني.) بالإضافة إلى ذلك ، تم سرقة 244 كلمة مرور فريدة. ويأتي هذا الاكتشاف من باب المجاملة لمستشار الأمن تروي هانت ، ويتصرف على نصيحة من اتصال حكومي.

يمكن أن تكون البرامج الضارة الخاطئة أكثر خطورة من الانتهاكات والتسربات الأكثر نموذجية التي شوهدت مرارًا وتكرارًا في الأخبار. يؤثر خرق البيانات لموقع ويب معين فقط على حساباتك الأخرى إذا كنت تستخدم كلمات مرور ضعيفة (خاصةً إذا تم إعادة استخدام كلمات المرور). في المقابل ، يمكن لـ Infostealers سرقة البيانات لحسابات متعددة من شخص واحد – وهو صداع كبير محتمل للتنظيف ، اعتمادًا على عدد بيانات الاعتماد (وأيها) التي تتعرض للخطر. يمكن أن تتأثر حسابات الإرهاق والحساسة على حد سواء.

لمعرفة ما إذا كنت قد وقعت في تفريغ البيانات المحددة هذا ، توجه إلى موقع Troy Hunt على الويب ، تم تحديثه باستخدام هذه المعلومات. إنها خدمة رائعة تسمح للأفراد بالتحقق مما إذا كانت عناوين بريدهم الإلكتروني قد تم اكتشافها في انتهاكات أو تسربات بارزة بارزة. (ومع ذلك ، لا تدرك أنه لا يدرك كل تسرب أو خرق إلى قاعدة البيانات ، لأسباب مختلفة.)

ستحتاج إلى اتباع هذه الخطوات ، والتي تنطبق على كل من المستخدمين الجدد والحاليين للموقع:

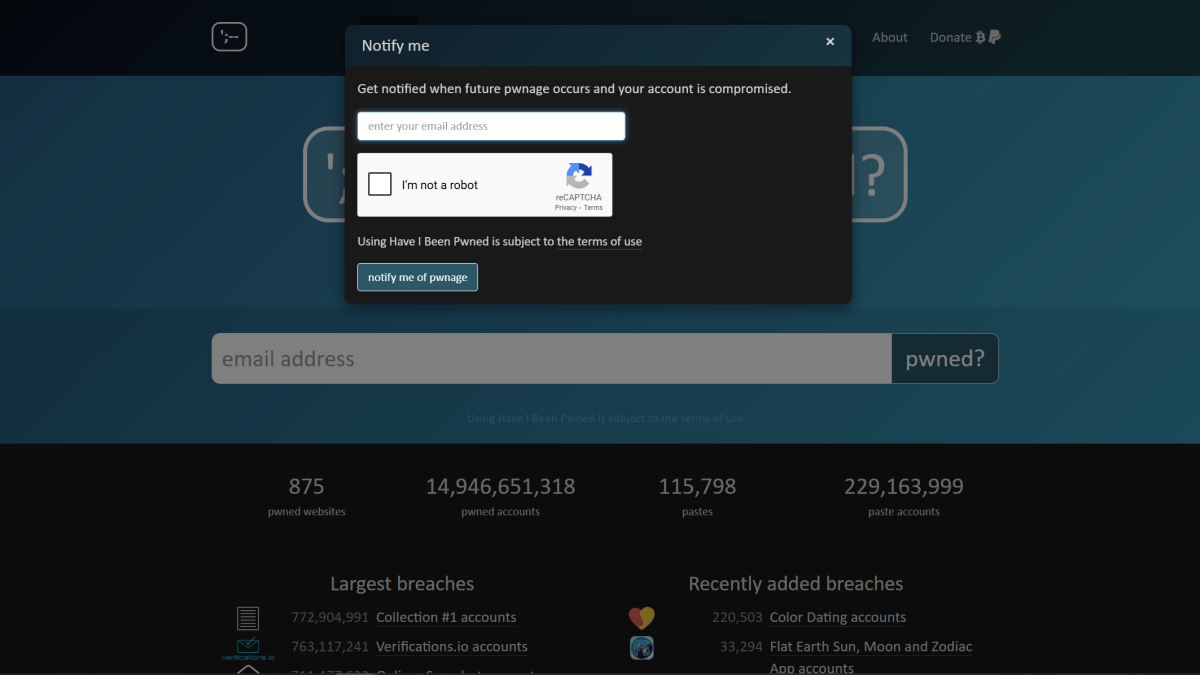

الخطوة 1

على الكمبيوتر ، انقر فوق أبلغني في القائمة العليا. على الهاتف المحمول ، اضغط على أيقونة الهامبرغر للعثور على هذا الخيار.

الخطوة 2

في النافذة المنبثقة ، أدخل عنوان بريدك الإلكتروني. أيضا أكمل فحص captcha.

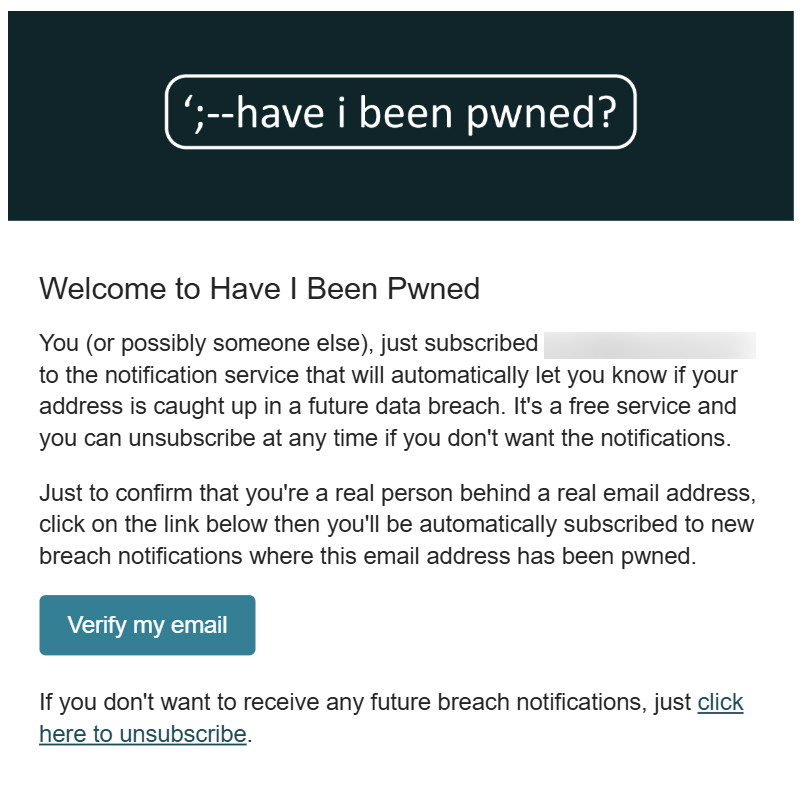

الخطوة 3

يجب أن يصل بريد إلكتروني التحقق إلى صندوق الوارد الخاص بك. إذا كنت مشتركًا جديدًا ، فسيقوم النقر فوق الرابط على التحقق من عنوانك للحصول على الإشعارات التلقائية لخرقات المستقبل (إذا كنت قد وقعت فيها) ، كما تظهر لك مجموعة مخصصة من النتائج. إذا كنت مشتركًا بالفعل في HIBP ، فاضغط على هذا الرابط لرؤية نتائجك.

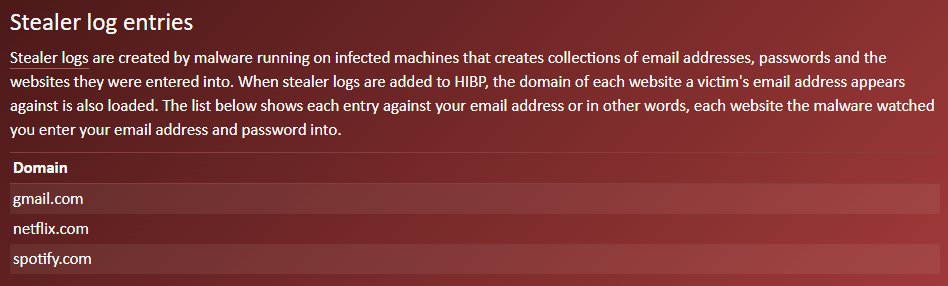

الخطوة 4

قم بالتمرير إلى القاع. سيتم سرد أي بيانات تم صيدها من قبل Infostealer بموجب قسم “سجلات السارق”.

لمزيد من الأمان ، يمكنك فقط رؤية المعلومات المتعلقة بسجلات السرقة عند استخدام هذه الطريقة. إن إجراء بحث معتاد على الموقع لن يكشف عن مثل هذه التفاصيل.

إذا كنت تشعر بالقلق أيضًا من أن أي من كلمات المرور الخاصة بك قد تتعرض للخطر ، فيمكنك التحقق منها مقابل قاعدة بيانات مختلفة على موقع الويب الخاص بـ have pwned – كلمات مرور pwned. من أجل السلامة ، تبقي Hunt عناوين البريد الإلكتروني وبيانات كلمة المرور منفصلة. يمكنك فقط التحقق من كلمات المرور بشكل فردي على الموقع. (للتحقق بالجملة ، يجب عليك استخدام 1Password. إنه مدير كلمة المرور الوحيد الذي قام به HIBP.

حساباتك في سجلات السرق هذه. الآن ماذا؟

قبل الذعر – نعم ، يمكن أن يحتوي جهاز الكمبيوتر الخاص بك على برامج ضارة عليه. ولكن يوجد بعض الاحتمالات الأخرى لكونك في قاعدة البيانات أيضًا. في كلتا الحالتين ، يجب عليك التأكد من أن جهاز الكمبيوتر الخاص بك نظيف للبرامج المظللة بما في ذلك التطبيقات المقرصنة.

(قوائمنا بأفضل البرامج المجانية وأفضل 15 تطبيقًا مفتوح المصدر هي موارد أفضل للتطبيقات التي لن تصيب جهاز الكمبيوتر الخاص بك. حتى لدينا مجموعة من الاقتراحات لبدائل Photoshop. فقط قل '.)

ماذا تفعل لجهاز الكمبيوتر الخاص بك

- قم بإلغاء تثبيت أي تطبيقات مشكوك فيها قمت بتثبيتها طوعًا.

- تحقق من تحديث برنامج مكافحة الفيروسات الخاص بك وتعيينه لتشغيل عمليات مسح منتظمة. (ستحاول بعض البرامج الضارة تعطيل برامج مكافحة الفيروسات.)

- ابدأ يدويًا فحصًا كاملاً وعميقًا لمكافحة الفيروسات.

ماذا تفعل لحساباتك المعرضة للخطر

- باستخدام المعلومات التي تم Pwned Stealer Logs كدليل ، قم بتسجيل الدخول إلى كل موقع ويب معرض للخطر وتحديث كلمة المرور الخاصة بك. اختر كلمة مرور قوية وعشوائية وفريدة من نوعها. (بسهولة مع مدير كلمة المرور.)

- إذا قمت بمشاركة كلمات المرور الخاصة بك مع أشخاص آخرين ، فتأكد من أن أجهزة الكمبيوتر الخاصة بهم نظيفة من البرامج الضارة قبل مشاركة معلومات تسجيل الدخول مرة أخرى.

بالنسبة للأسباب الأخرى التي قد تكون بياناتك في سجلات السرق هذه ، فقد تم استخدام كلمة المرور الخاصة بك من قبل شخص ما على جهاز كمبيوتر مصاب بالبرامج الضارة. (على سبيل المثال ، أحد أفراد أسرته قام بتسجيل الدخول إلى حساب Netflix المشترك.)

بدلاً من ذلك ، يقوم Hunt بإدراج تحذير واحد حول هذه البيانات ، والتي يغطيها بشكل صريح في منشور مدونة ثانٍ – تحتوي بعض مجالات موقع الويب وأزواج البريد الإلكتروني على مجالات غير صالحة بينما كان لدى الإدخالات الأخرى فقط زوج من البريد الإلكتروني وكلمة المرور بدون مجال مرتبط. وفقًا لذلك ، تم تنظيف معلومات سجلات Stealer وتحديثها في عرضها. إذا وجدت نفسك مرتبكًا الأسبوع الماضي من خلال الإدخالات التي أدرجت مجالًا واحدًا فقط يتوافق مع عنوان البريد الإلكتروني المعني (على سبيل المثال ، Gmail) ، تمت إزالة نقاط البيانات هذه من سجلات Stealer ، ولكن ليس التقرير حول الخرق العام.

تتمثل نتيجة هذين السيناريوهين الأخيرين في أنك قد تتأثر (ولا تعرف كيف) ، ولكن قد لا تتأثر أيضًا.

في أي حال ، يمكن أن تساعد ممارسات الأمان الجيدة في الحفاظ على معلومات حسابك من أيدي المتسللين. للحصول على نظرة عامة سريعة ، يمكنك مسح مبادئ الأمان العشرة هذه التي يجب أن تكون على دراية بها ، ثم بالنسبة لبعض التطبيقات العملية ، لقد وضعت الخدمات الحيوية التي تحتاجها لتجنب الاختراق.