البشر ليسوا معصمين ، بقدر ما نود أن نكون. ويشمل ذلك خبراء الأمن ، كما كشف تروي هانت أمس. تبين أن الأسطورة التي تقف خلف HAPIBEENPWNED (موقع يتيح لك معرفة انتهاكات البيانات التي كنت فيها) التي تم فوزها) عند محاولة تسجيل الدخول إلى MailChimp.

في منشور بعنوان “A Phish Sneaky ، أمسك فقط بقائمة MailChimp الخاصة بي” ، يركض Hunt الموقف ، بدءًا من الطريقة التي بدأت بها (Jet Lag and Ebigue أثناء السفر) وكيف انتهت (Phisher يلتقط بيانات اعتماده ، ثم تسجيل الدخول ، ثم يصدر جميع عناوين البريد الإلكتروني الـ 16000 المرتبطة بنصوصه). إذا كنت قد تأثرت ، فقد قامت Hunt بالفعل بتحميل عناوين البريد الإلكتروني هذه في قاعدة بيانات HABIBEENPWNED. تتضمن القائمة أشخاصًا غير مسبوقة بالفعل من النشرة الإخبارية – لا يحذف Mailchimp عناوين البريد الإلكتروني هذه من قواعد البيانات الخاصة به.

يمكنك قراءة التفاصيل الكاملة لما حدث في المنشور ، لكنني شعرت بالدهشة من الدروس التي يجب أخذها بعيدًا عن حساب Hunt الواضح للحادث. ليس فقط الأشياء التي يجب الانتباه إليها ، ولكن كيفية إعداد حياتك الرقمية حتى لا تزال آمنًا إذا كنت تنزلق. دعنا نحفر في:

لا تعتمد على علامات التحذير

المشي من خلال حكاية Hunt ، يمكنك أن ترى أن عمليات الاحتيال تشير إلى ما هي عليه. في حالة هانت ، توجد علامات تحذير صغيرة متعددة:

- إلحاح كاذب في البريد الإلكتروني

- مرسل البريد الإلكتروني كان مزيفًا

- لم يسبق التلقائي من 1Password على الموقع غير الشرعي

عادةً ما يكون خبير أمن في مستوى Hunt حساسًا لهذه التفاصيل. لكنه كان متعبًا أثناء السفر – موقف يمكن لأي منا أن يجد أنفسنا فيه.

الدرس هنا: إذا تلقيت بريدًا إلكترونيًا عاجلًا أو رسالة ، تخطي الرابط المقدم – instead ، قم بتسجيل الدخول إلى حساباتك مباشرة. (وبالمثل ، إرجاع المكالمات الهاتفية باستخدام أرقام الهواتف الرسمية من بيان مصرفي أو الجزء الخلفي من بطاقتك المصرفية – أو على الأقل ، فإن Google الرقم المقدم للتحقق من أصحته.) تعطي هذه الاستراتيجية بعض الوسائد ضد الحاجة إلى أن تكون حادة بنسبة 100 في المائة حول اكتشاف عمليات الاحتيال ، 24/7.

تعتبر المفاتيح هي أيضًا الطريقة الأفضل لتسجيل الدخول ، لأنها مقاومة للتصيد. لذلك هي طرق أقوى لـ 2FA ، مثل مفاتيح الأجهزة (على سبيل المثال ، Yubikeys أو مفتاح أمان Google Titan).

ترك خدمة لن تحميك من انتهاكات البيانات

كما اكتشف Hunt أثناء تحليل بياناته المفقودة ، لا تحذف جميع الشركات بياناتك إذا تركتها. في الواقع ، في حالة MailChimp ، يبدو أنها تحتفظ عمداً بعناوين البريد الإلكتروني الخاصة بالأفراد حتى لا يمكن قراءتها في القائمة.

معظم الخدمات لديها وسيلة لحذفك من قواعد البيانات الخاصة بهم. (لدى العديد من الحكومات الوطنية والحكومات الوطنية قوانين تتطلب طريقة سهلة للحذف – معروفة أيضًا باسم الحق في نسيانها.) ما لم تقدم هذا الطلب ، على الرغم من أنك قد تكون جزءًا من أي عدد من البيانات الضخمة للبيانات ، تنضج لسرقة الجهات الفاعلة السيئة.

وكلما زاد عدد البيانات التي لدى المتسللين عنك (ما هي اهتماماتك ، ومكان التسوق ، وما إلى ذلك) ، كلما كان من الأسهل بالنسبة لهم أن يستهدفك.

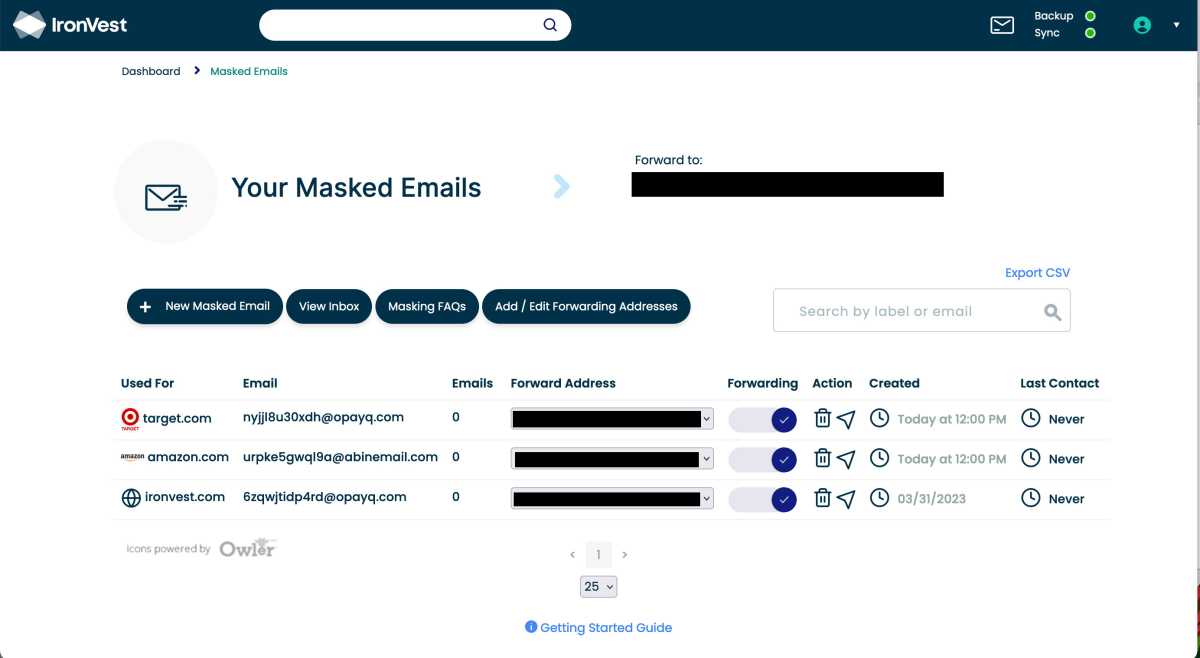

الدرس هنا: لقطع علاقة مع موقع ويب حقًا ، يجب عليك طلب حذف بياناتك. يمكن أن تكون هذه الخطوة جديرة بالاهتمام للبيانات الحساسة للغاية ، مثل اختبار الوراثة. لكل شيء آخر ، فكر في استخدام أقنعة البريد الإلكتروني بدلاً من ذلك. سيكون لديك اسم مستعار فريد من نوعه على البريد الإلكتروني لكل خدمة ، لذلك إذا تم خرق أي شخص منها ، فلا يمكن استخدام البيانات بسهولة لإنشاء ملف تعريف لك.

يمكن أن يحدث لأي شخص

تجربة Hunt هي تذكير بأن عمليات الاحتيال يمكن أن تفترس أي شخص فقط – وأنه إذا قمت بذلك ، فهذا ليس لأنك غبي. في بعض الأحيان تكون مشغولًا أو متوترة أو مشغولًا جدًا بحيث لا تشغل ما هو أمامك.

ولكن يجب ألا تتوقف عن أن تكون متيقظًا. المعلم الأمني الذي يقع في عملية احتيال التصيد لا يعني أننا جميعًا محكوم علينا. على العكس من ذلك ، لديك فرصة كبيرة للتهرب من المخططات بنجاح مثل أي شخص آخر. عندما أكتب عن الأمن ، ليس من مكان خبرة موثوقة. أعلم أنني عرضة تمامًا مثل أي شخص آخر – ولذا فإنني أشارك أي معلومات مفيدة لدي ، حتى نتمكن من مشاهدة ذيولنا.