نتوقع من كبلات USB-C تنفيذ مهمة محددة: نقل البيانات أو الملفات بين الأجهزة. نحن نفكر أكثر في الأمر ، ولكن يمكن أن تفعل كابلات USB-C الخبيثة أكثر مما نتوقعه.

تخفي هذه الكابلات الأجهزة الضارة التي يمكنها اعتراض البيانات ، والتنصت على المكالمات والرسائل الهاتفية ، أو في أسوأ الحالات ، تتحكم بشكل كامل في جهاز الكمبيوتر أو الهاتف المحمول. ظهرت أولها في عام 2008 ، ولكن في ذلك الوقت كانت نادرة ومكلفة للغاية – مما يعني أن المستخدم العادي كان يحمي إلى حد كبير.

منذ ذلك الحين ، زاد توفرها 100 مرة ، والآن مع بيع تجار التجزئة المتخصصين في التجسس كـ “كابلات تجسس” بالإضافة إلى البائعين عديمي الضمير الذين يمرون بهم كمنتجات شرعية ، من السهل جدًا شراء واحدة عن طريق الصدفة والاختراق. لذا ، كيف تعرف ما إذا كان كابل USB-C الخاص بك ضارًا؟

مزيد من القراءة: لقد اختبرنا 43 OLD USB-C إلى كابلات USB-A. 1 كان رائعا. 10 كانت خطرة

تحديد كابلات USB-C الخبيثة

يعد تحديد كابلات USB-C الخبيثة مهمة سهلة لأنها مصممة لتبدو مثل الكابلات العادية. تم التفكير في تقنيات المسح إلى حد كبير على أنها أفضل طريقة لفرز القمح من القشر ، وهو ما تم عرضه على شركة Lumafield من Lumafield Neptune Industrial Scanner Fame ، التي تم عرضها مؤخرًا.

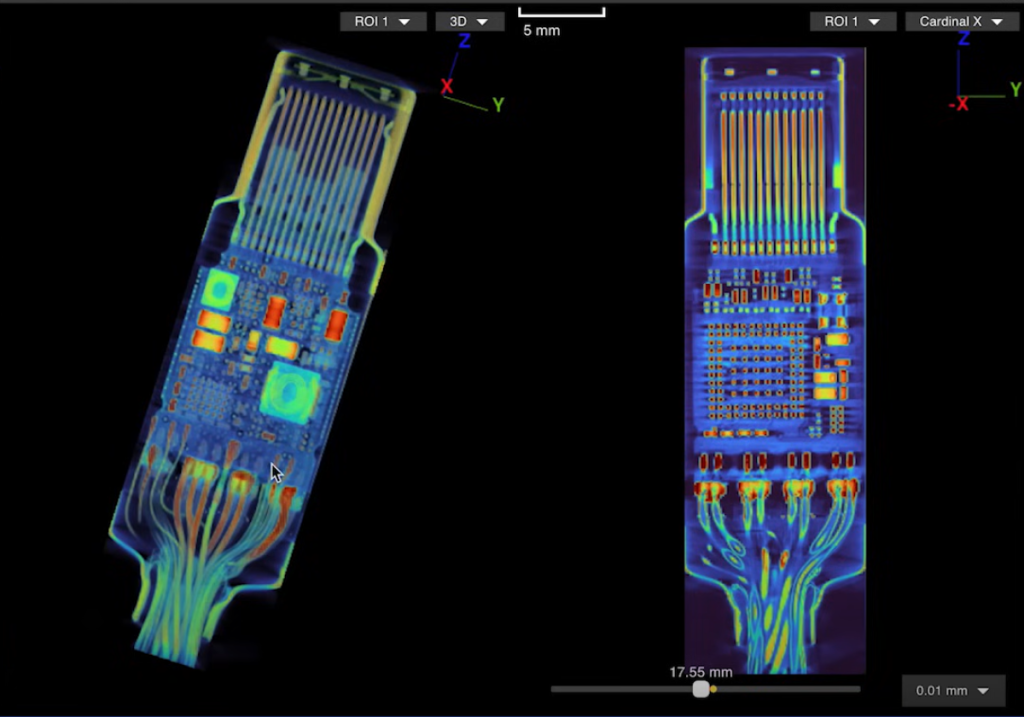

استخدمت الشركة تقنيات المسح ثنائي الأبعاد وثلاثي الأبعاد على كبل O.MG USB-C-كبل معروف مخترق تم تصميمه لاستخدام الميدان والبحث. إنه يخفي خادم Wi-Fi مضمن وخادم Keylogger في موصل USB الخاص به. غطى المحرر التنفيذي السابق لـ PCWorld Gordon UNG مرة أخرى في عام 2021 ، ويبدو أنه مخيف مثل الجحيم.

ما اكتشفه لومافيلد مثير للاهتمام على أقل تقدير. يمكن لصورة الأشعة السينية ثن يمكنك استكشاف نموذج ثلاثي الأبعاد للمسح الضوئي على موقع Lumafield.

إنه يؤكد الأسوأ-أنه يمكنك فقط التأكيد بشكل لا لبس فيه على أن كابلات USB-C تحتوي على أجهزة ضارة مع ماسح ضوئي ثلاثي الأبعاد ، وهو ما لم يكن من المستحيل عليك القيام به. وبعد ذلك ، إليك بعض النصائح لتجنب وتحديد كابلات USB-C المشبوهة دون معدات عالية التقنية:

- شراء من بائع سمعة: إذا كنت لا تعرف وتثق بالعلامة التجارية ، فلا تشتري. المصنّعون مثل Anker و Apple و Belkin و Ugreen لديهم عمليات صارمة للسيطرة على الجودة التي تمنع أجزاء الأجهزة الضارة من صنعها إلى الكابلات. بالطبع ، السبب الآخر هو ببساطة ستحصل على منتج أفضل-كشفت عمليات المسح ثلاثية الأبعاد بالمثل عن مدى انتقاد العلامات التجارية الأقل شهرة في مكونات USB-C العادية ، والتي يمكن أن تؤدي إلى أداء دون المستوى المطلوب. إذا كنت في السوق للحصول على كابل جديد في الوقت الحالي ، فاختر أفضل اختيارات كابلات USB-C.

- ابحث عن علامات التحذير: ابحث عن أسماء العلامات التجارية أو الشعارات التي لا تبدو صحيحة. العلامات الغريبة ، والأسلاك التي هي أطوال أو عروض غير متناسقة ، وموصلات USB-C مع حرارة تنبثق عنها عندما لا يتم توصيلها كلها هبات أن كابل USB-C ضار.

- استخدم كاشف الكابلات الضارة O.MG: يدعي هذا الكاشف بواسطة O.MG اكتشاف جميع كابلات USB الضارة.

- استخدم حاصرات البيانات: إذا كنت فقط شحن البيانات وعدم نقل البيانات ، فسيضمن مانع الاستخراج عدم استخراج البيانات. بصرف النظر عن الكشف عن كابلات USB-C الضارة ، تعمل O.MG كاشف كاشف الكابلات الخبيثة مثل مانع البيانات.

- استخدم خدمة الكشف: إذا كنت تتعامل مع بيانات حساسة للغاية لأعمال تجارية أو منظمة حكومية ، فقد ترغب في توظيف خدمات شركة مثل Lumafield للكشف عن الكابلات الضارة بدقة 100 في المائة. ستأتي أي خدمة من هذا القبيل برسوم ، ولكن قد يكون ثمنًا ضئيلًا لدفع ثمن الأمن وراحة البال.

إذا كانت هذه المقالة بمثابة افتتاحية حول تكتيكات المراوغة التي يستخدمها المتسللين لسرقة بياناتك ، فأنت لست وحدك. كابلات USB-C الخبيثة لا تزال غير معروفة على نطاق واسع. هذا الأمر ، تأكد من مشاركة النصائح المذكورة أعلاه مع عائلتك وأصدقائك. كلما زاد عدد الأشخاص الذين يستغرقون بعض الوقت لحماية بياناتهم ، كلما كان كلما كانا جميعهم على المدى الطويل.

مزيد من القراءة: شراء كابل USB-C؟ 6 مسكات لترسخ