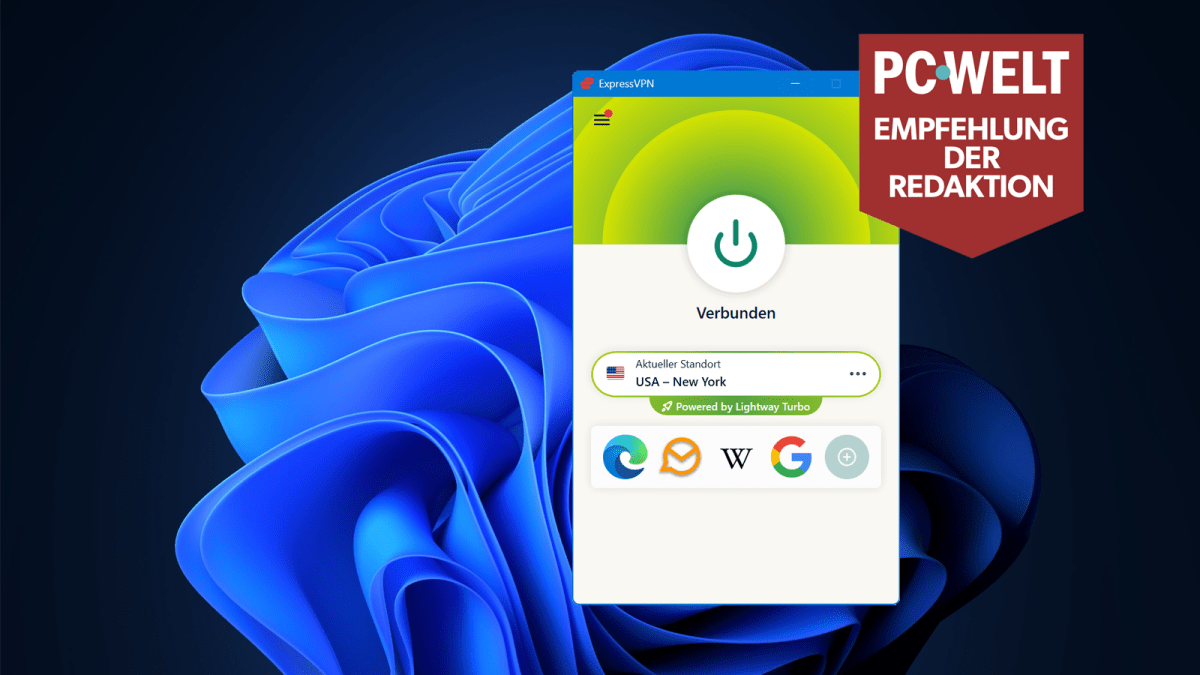

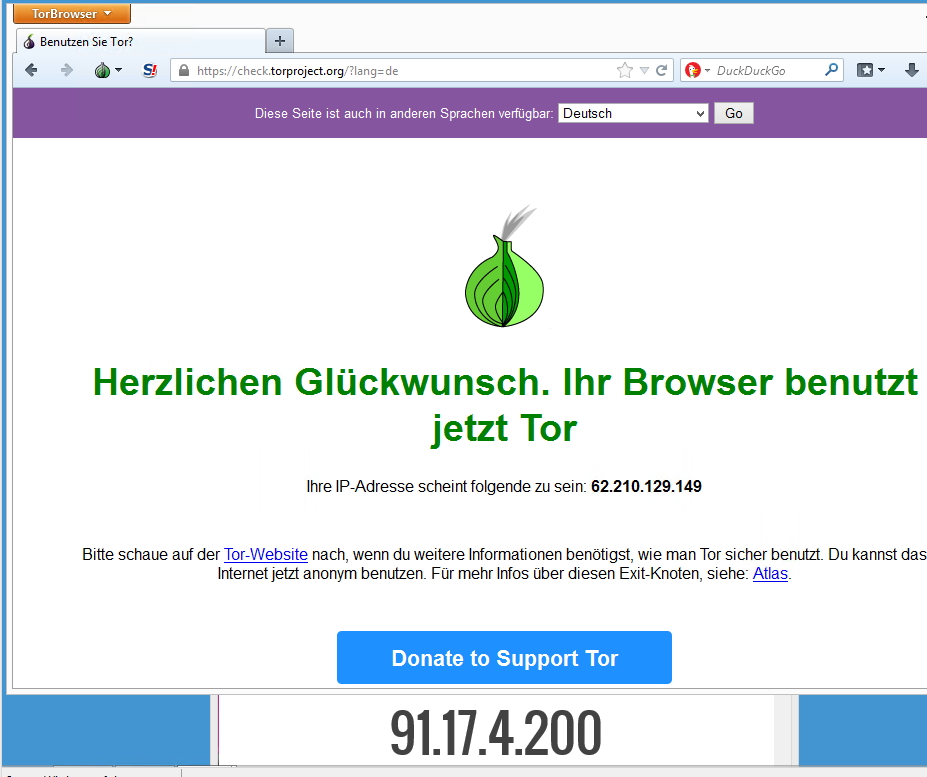

على الرغم من أن كل من Tor و VPNs يعملان على حماية الخصوصية ، إلا أنهما مختلفان بشكل أساسي في طريقة عملهما. يقوم Tor بتشفير بياناتك عدة مرات ويقوم بإعادة توجيهها عبر ثلاثة خوادم مستقلة في جميع أنحاء العالم. إنه يفصل هوية المستخدم عن مسار حركة المرور الخاص بهم ، مما يساعد على الحماية من التتبع. ينشئ Tor أيضًا اتصالات جديدة كل عشر دقائق لجعل من الصعب تخصيص حركة المرور بشكل دائم. من ناحية أخرى ، يحمي VPN حركة المرور الخاصة بك من خلال نفق واحد عبر خادم مزود يخفي عنوان IP الخاص بك ، لكنه قادر على معرفة هويتك.

لماذا يمكن أن يؤدي استخدام VPN و TOR معًا إلى تعريض عدم الكشف عن هويتك للخطر

يأمل العديد من المستخدمين في تحقيق أمان مزدوج من خلال الجمع بين VPN و TOR ، لكن هذا النهج يقدم بالفعل مخاطر جديدة. يمكن لمزود VPN رؤية عنوان IP الأصلي الخاص بك ويعرف أنك تتصل بـ TOR. إذا كان الموفر يحتفظ بالسجلات أو تعرض للضغط ، فقد يتم تعريض هويتك.

يكون هذا الخطر مهمًا بشكل خاص عندما يقوم VPNS بتخزين البيانات الشخصية مثل عناوين البريد الإلكتروني أو معلومات الدفع ، غالبًا ما تكون التفاصيل مطلوبة أثناء التسجيل ، مما يجعل تتبعك أسهل.

أيضًا ، يمكن أن يجعلك استخدام VPN و TOR معًا أقل أمانًا. غالبًا ما يتم استهداف خوادم VPN من قبل المتسللين ، وإذا لم يكن تطبيق VPN مفتوح المصدر ، فقد يكون له غير مرغوب فيه أو متتبعات أو خلفية مخفية يمكن أن تعرض أمانك للخطر.

لماذا يمكن لـ VPN على Tor و Tor على VPN تقويض خصوصيتك

VPN على TOR و TOR على VPN هي إعدادات مختلفة ، سواء مع المخاطر. VPN على TOR معقدة وتضعف خصوصية تور. Tor على VPN يعني الوثوق VPN. عادة ما يكون من الأفضل استخدام واحدة – TOR أو VPN ، وليس كلاهما.

توصيلات VPN إلى شبكة TOR أكثر وضوحًا

تبرز الاتصالات من خوادم VPN إلى شبكة TOR من حركة المرور العادية على الإنترنت ، مما لفت انتباهًا وثيقًا من سلطات المراقبة. حتى عند استخدام تشفير VPN و TOR معًا ، تظل هذه الاتصالات واضحة. يمكن للتقنيات المتقدمة مثل فحص الحزم العميقة اكتشاف وتصنيف تدفقات بيانات VPN على الرغم من التشفير. بالإضافة إلى ذلك ، يمكن أن تحلل هجمات بصمات الأصابع المواقع أنماط حركة المرور لاستنتاج المواقع التي تمت زيارتها ، مما يعني أن VPNs لا توفر عدم الكشف عن هويته أو التمويه.

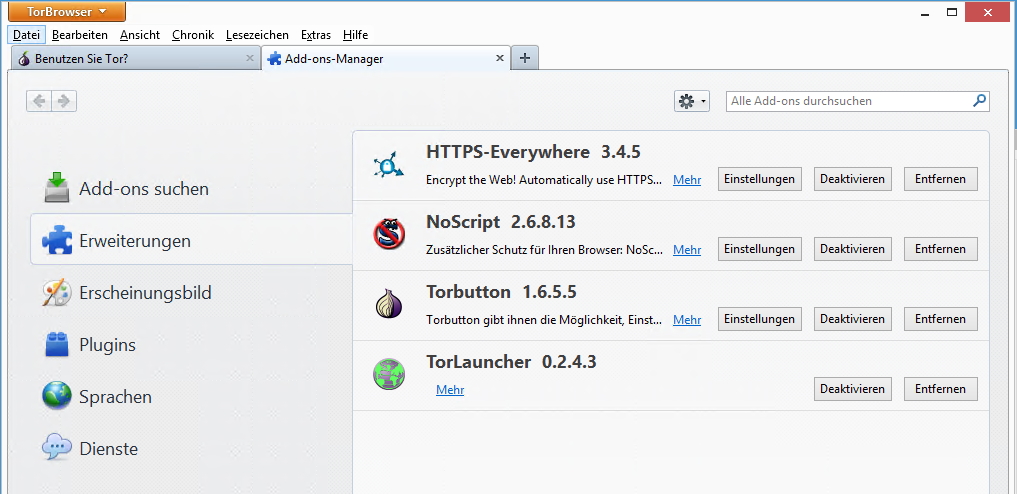

المخاطر الفنية المرتبطة بالاستخدام المتزامن

يمكن مقاطعة اتصالات VPN أو تكوينها بشكل غير صحيح. بدون آليات حماية خاصة مثل جدار الحماية VPN ، سيتم إرسال عنوان IP الحقيقي الخاص بك على الفور في هذه الحالة. التكوينات المعقدة مثل إعداد وكلاء شفافة معرضة أيضًا للأخطاء وصعوبة التحكم فيها. يحذر مطورو مشروع TOR صراحةً من هذه الإعدادات لأنهم يخلقون نقاط ضعف جديدة بدلاً من الأمان.

دفع مقابل اشتراك VPN يشكل خطرًا إضافيًا. يمكن تمييز أي شخص يدخل البيانات الشخصية عند التسجيل أو يدفع عن طريق بطاقة الائتمان بواسطة مقدمي خدمات الدفع. فقط عدد قليل من مقدمي الخدمات يقبلون طرق الدفع المجهولة مثل Monero.

يمكن لتشغيل خادم VPN الخاص بك أن يقلل نظريًا من بعض المخاطر ، ولكنه لا يحميك من مراقبتك من قبل مزود الإنترنت الخاص بك.

مزيد من القراءة: 14 شروط وميزات VPN يجب أن يعرفها الجميع

عندما يكون VPN و TOR مفيدًا معًا

هناك عدد قليل من الحالات الاستثنائية التي يمكن أن تكون فيها مجموعة مفيدة. في البلدان التي لديها رقابة على الإنترنت القوية التي يتم فيها حظر شبكة TOR (مثل الصين أو إيران) ، يمكن أن تساعد VPN في إنشاء اتصال. ومع ذلك ، في هذه الحالات ، يجب أن يكون مزود VPN جديرًا بالثقة تمامًا ولا يحتفظ بأي سجلات.

الحل الأفضل هو Bridges OBFS4 ، الذي يخفي حركة المرور حتى يبدو وكأنه حركة مرور على الإنترنت منتظمة. هذا مفيد في البلدان ذات الرقابة القوية ، لأنها تخفي التوقيع النموذجي لحركة TOR.

يمكن أن يستفيد المبلغون عن المخالفات ، الذين يضعون مطالب عالية بشكل خاص على عدم الكشف عن هويتهم ، من حماية إضافية في الحالات الفردية. ومع ذلك ، يبقى المخاطر أن VPNs يمكن تعريضها عن طريق تقنيات بصمات المرور.

غالبًا ما يكون Tor وحده هو الخيار الأفضل

تم تصميم TOR لتحقيق عدم الكشف عن هويته من خلال التنوع والتوزيع. يستفيد كل مستخدم من حقيقة أن حركة مرور البيانات الخاصة بهم تضيع في تدفق الاتصالات الأخرى. إذا قمت ببناء أنفاق إضافية ، فمن الأرجح أن تجذب الانتباه وبالتالي تضعف الميزة الفعلية للشبكة. سيكون من المنطقي أكثر من خدمة VPN إضافية لاستثمار الموارد في تشغيل ترحيل TOR مخصص وبالتالي تعزيز أمان الشبكة بأكملها.

يشير مشروع TOR إلى أن عددًا كبيرًا من الاتصالات ذات الأنماط المتوافقة مع المعيار أمر بالغ الأهمية للمستخدمين الأفراد أن يتمكنوا من الاختفاء في الجماهير. كلما تبرز الاتصال أكثر من هذا النمط ، كلما أصبح تحديده أسهل.

كما يوضح تحليل الحالات الحقيقية مثل اعتقال مشغل طريق الحرير أن أكبر الأخطار تقع في نقاط الضعف التقنية أقل من الخطأ البشري. وبالتالي يظل الفصل الواضح للأسماء الحقيقية والحسابات الشخصية وركوب الأمواج المجهول ضروريًا.

الاعتماد على نقاط قوة تور

الاستخدام المتزامن لـ VPN و TOR لا معنى له في معظم الحالات. لا يجعل عدم الكشف عن هويته أكثر فحسب ، بل يجعل اتصالك أكثر وضوحًا وربما أكثر عرضة للخطر. إذا كنت تبحث عن أقصى خصوصية ، فيجب عليك استخدام TOR مباشرة ، دون أنفاق إضافية ، والتأكد من فصل أنشطتك بشكل صحيح. إن استخدام جسور TOR ودعم شبكة TOR مع مرحاتك الخاصة يساهم بشكل فعال في حماية خصوصيتك.

ظهرت هذه المقالة في الأصل على PC-WELT Sister Publication وتم ترجمتها وتوطينها من الألمانية.