إن ما نراه ونستخدمه على الإنترنت في متصفحات الويب مثل Edge وChrome وFirefox وOpera وSafari ليس سوى جزء بسيط مما هو متاح بالفعل. يمكن نشر المعلومات والبيانات وتبادلها مع أكبر قدر ممكن من إخفاء الهوية على ما يسمى بالشبكة المظلمة، كما أشار PCWorld لأول مرة في عام 2013.

ولكن ما هو مهم بالنسبة لحرية المعلومات في البلدان التي تفرض رقابة قوية يجذب بطبيعة الحال العديد من المجرمين. لا يقدم الإنترنت المظلم وأسواقه المخدرات والأدوية ووكلاء المنشطات والهويات عبر الإنترنت وبيانات بطاقات الائتمان وجوازات السفر المزورة فحسب، بل يقدم أيضًا الأسلحة بجميع أنواعها.

نظرًا لاستخدامها عدة مرات في الجرائم الجنائية والاضطرابات وتغطية وسائل الإعلام لها، فقد أصبح الإنترنت المظلم على نحو متزايد محط اهتمام الجمهور.

ما هو الانترنت المظلم على أية حال؟

يصف مصطلح “الشبكة المظلمة” الغرض منه بشكل مناسب. يُستخدم الإنترنت المظلم في المقام الأول للتواصل مع أشخاص غير معروفين على الإنترنت. تمنع خدمات إخفاء الهوية التجسس على أنشطتك على الإنترنت.

بالطبع، لا يعمل هذا إلا إذا لم يُدخل المتصفح أي بيانات شخصية أثناء الجلسة – على سبيل المثال، إذا لم يسجل الدخول إلى Facebook أو صندوق البريد الإلكتروني الخاص به. تحظى شبكة إخفاء الهوية Tor بشعبية كبيرة.

ما لا يدركه الكثير من الناس: إن Tor ليس مجرد عباءة غير مرئية لركوب الأمواج، ولكنه يضم أيضًا مناطق من الشبكة المظلمة. هذه مواقع ويب مخفية على خوادم Tor ولا يمكن الوصول إليها عبر الإنترنت “العادي”.

مزيد من القراءة: أفضل خدمات VPN

يفتح Tor البوابة إلى الإنترنت المظلم

يرمز Tor إلى “The Onion Router”. يتم شرح العنوان الغريب عندما تدرك كيف يعمل:

من أجل إخفاء أصلها، يقوم برنامج Tor المثبت على جهاز الكمبيوتر الخاص بالمستخدم بتوجيه كل حزمة بيانات عبر أجهزة كمبيوتر (عقد) مختلفة تم اختيارها عشوائيًا قبل أن يتم نقلها بعد ذلك إلى الإنترنت المفتوح عبر عقدة الخروج.

يتم تأمين البيانات بشكل خاص بحيث لا يمكن قراءتها على أي من أجهزة كمبيوتر Tor المعنية. وهذا يستلزم حالات متعددة من التشفير باستخدام مبدأ قشرة البصل: تقوم كل عقدة من العقد المشاركة في النقل بفك تشفير طبقة واحدة. ونتيجة لذلك، فإن الحزمة التي تصل إلى العقدة تبدو مختلفة بالنسبة للمتنصتين عن الحزمة التي ترسلها العقدة.

يجعل التشفير وظيفة أخرى ممكنة: وهي إخفاء مواقع الويب وعناوين الويب. يتم تخزين البيانات المخفية على خوادم الويب داخل شبكة Tor. يتم تشفير عناوين الخوادم بطريقة لا يمكن فك تشفيرها إلا لعقد الاتصال الخاصة في شبكة Tor.

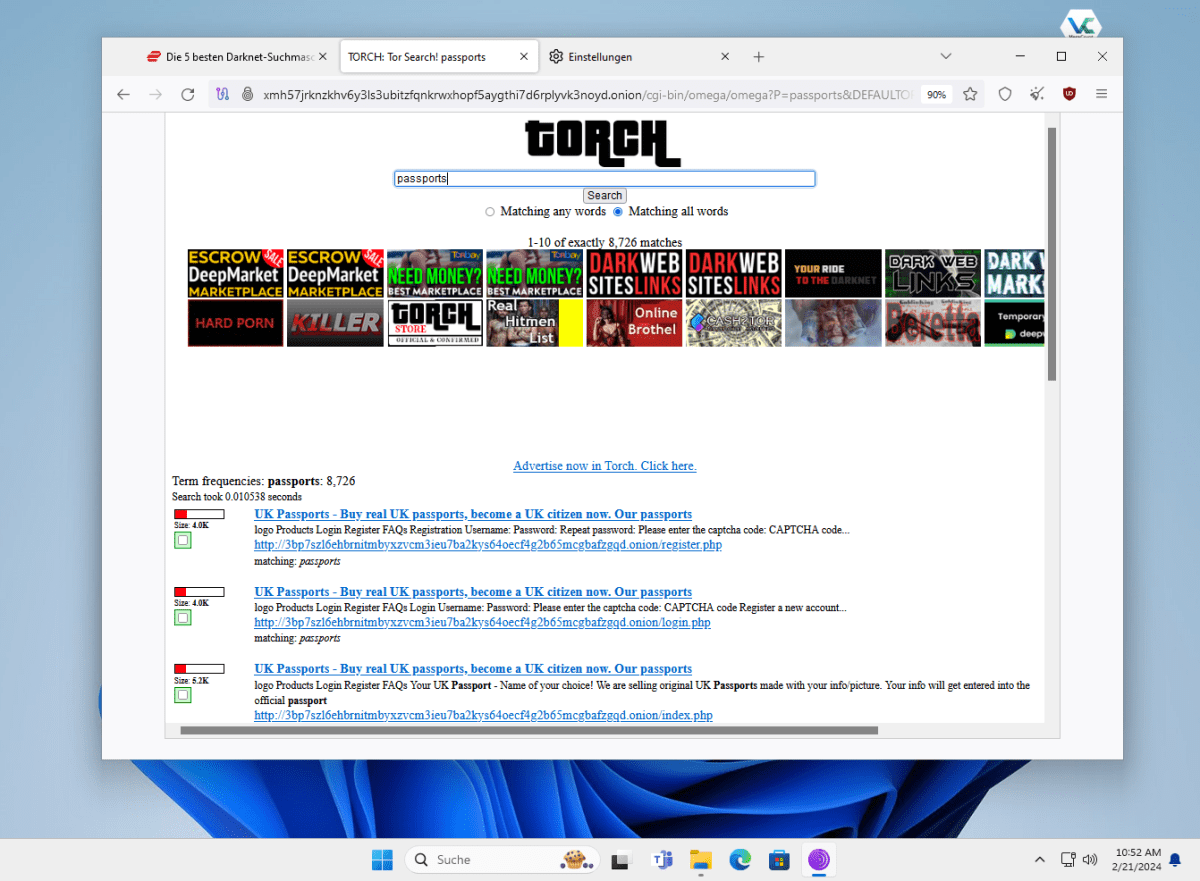

تحتوي العناوين المشفرة على امتداد النطاق الوهمي *.onion ويتم نشرها عبر البوابات ذات الصلة. وتشمل هذه الأدلة التي يديرها المجتمع والتي يمكن لأي شخص تحريرها، مثل Hidden Wiki، بالإضافة إلى أدوات البحث الخاضعة للإشراف مثل Torch وAhmia وHaystack.

إذا قام شخص ما بالنقر فوق رابط مشفر ينتهي بـ .onion، فسيتم إرسال الطلب عبر عدة أجهزة كمبيوتر، ولكن لا يتم إرساله إلى عقدة الخروج في النهاية، ولكن إلى عقدة اتصال تعرف العنوان الحقيقي لخادم الويب المعني.

تطلب العقدة البيانات من هذا الخادم وتعيد توجيهها إلى المستخدم. وهذا يعني أنه ليس من الممكن معرفة مكان وجود الخادم فعليًا باستخدام الوسائل التقليدية. وبسبب هذا التتالي، فإن استخدام خدمات مشاركة الملفات مثل Bittorrent عبر شبكة Tor ليس له أي معنى أيضًا.

إن إلقاء نظرة باستخدام متصفح Tor على دليل الشبكة المظلمة مثل Hidden Wiki غير الخاضع للرقابة يكشف أنه يبدو أن أي شيء يحدث على الشبكة المظلمة.

بدءًا من بطاقات الائتمان المسروقة وحسابات PayPal المخترقة وحتى المخدرات القوية والخفيفة والنسخ المقرصنة بجميع أنواعها والأسلحة – لا يوجد شيء لا يتم تقديمه على شبكة الإنترنت المظلمة. عادةً ما يتم الدفع باستخدام عملة البيتكوين، حيث تعد العملة الرقمية بأقصى قدر من عدم الكشف عن هويته ولا يمكن تعقب تدفقات الدفع.

تور في آلة افتراضية

غالبًا ما يستخدم مستخدمو Darknet متصفح Tor لنظام التشغيل Windows للوصول إليه. يمكن أيضًا تثبيت هذا البرنامج في جهاز افتراضي. بهذه الطريقة، يحاول متصفحو الإنترنت المظلم منع أفعالهم من ترك آثار يمكن تعقبها لهم.

متصفح Tor ليس برنامجًا غير قانوني. ويمكن بالطبع أيضًا استخدام الأداة لتصفح الإنترنت بشكل مجهول دون وجود نية إجرامية. للقيام بذلك، انقر فوق “اتصال” في مربع الحوار “الاتصال بتور”.

قد يستغرق إنشاء الاتصال بضع دقائق. تلعب الإعدادات المتاحة لك بعد النقر على “تكوين” دورًا فقط إذا كنت تريد الاتصال بالإنترنت عبر خادم وكيل أو استخدام Tor في بلد يمنع استخدامه، مثل مصر أو تركيا.

مزيد من القراءة: كيفية استخدام متصفح Tor لتصفح الويب بشكل مجهول

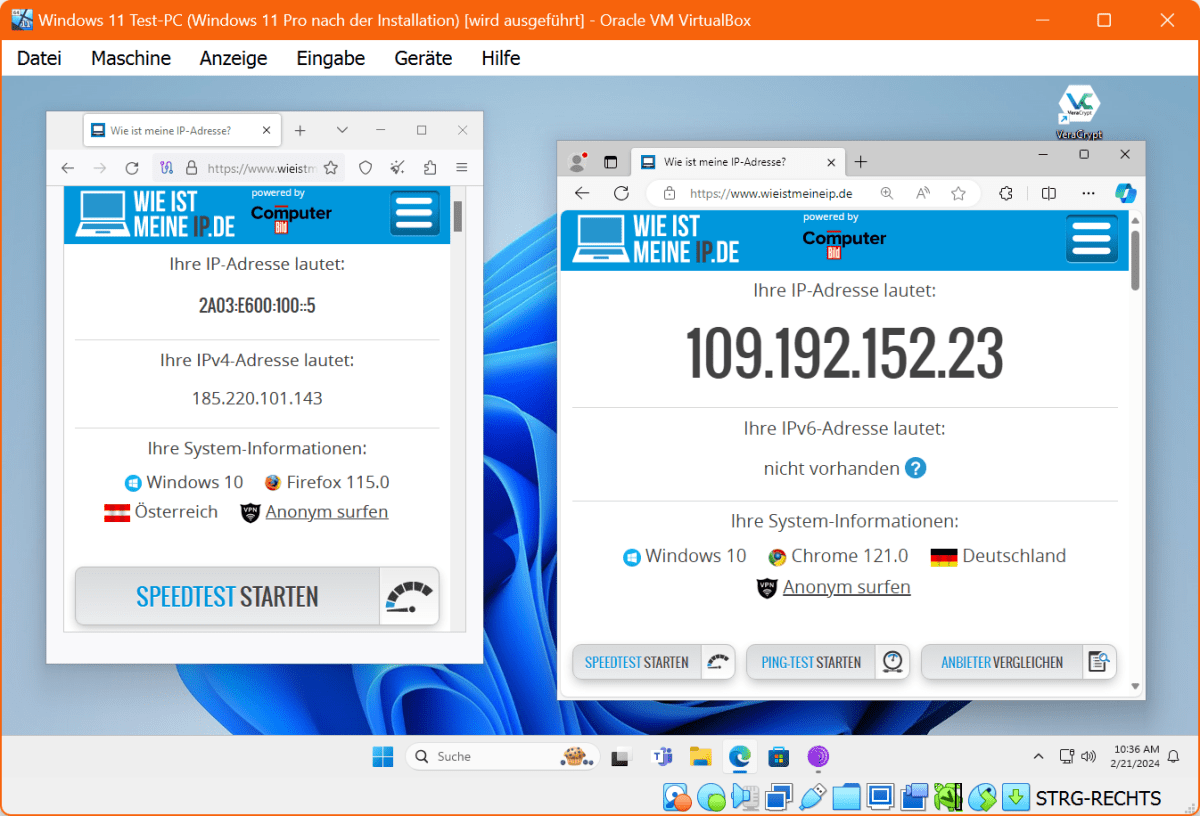

إذا كان متصفح Tor قيد التشغيل، فيمكنك التحقق على الفور مما إذا كان يعمل على النحو المنشود. للقيام بذلك، انتقل إلى موقع الويب Whatismyipaddress.com، على سبيل المثال.

إذا قمت الآن بفتح موقع Whatismyipaddress.com في متصفح آخر، مثل Edge، فسترى أنك تستخدم عنوان IP مختلفًا في متصفح Tor.

بالمناسبة: حقيقة أن مواقع الويب تستغرق وقتًا أطول للتحميل باستخدام متصفح Tor أكثر من المعتاد ترجع إلى إخفاء الهوية. وذلك لأنه يقوم بتوجيه حزم البيانات للوصول إلى موقع الويب عبر العديد من العقد لإخفاء أصلها.

ظهرت هذه المقالة في الأصل على منشورنا الشقيق PC-WELT وتمت ترجمتها وتعريبها من الألمانية.