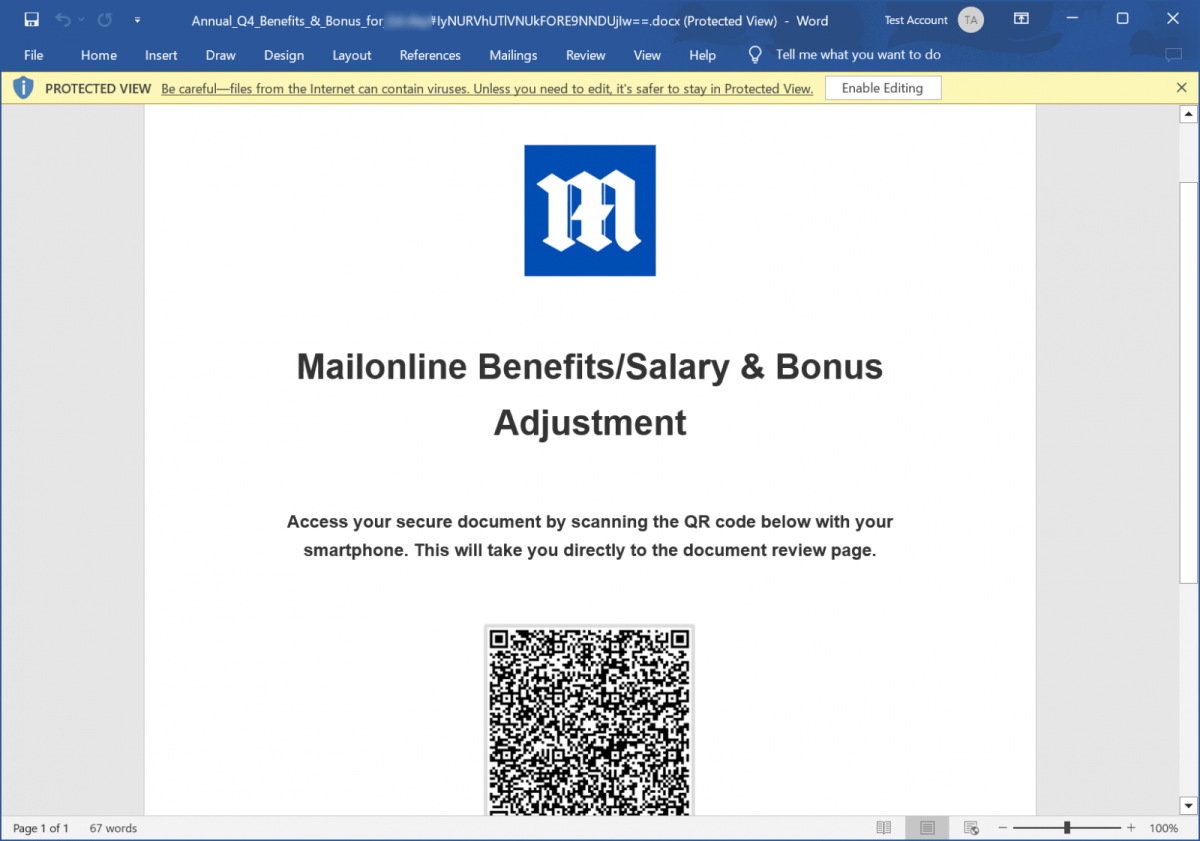

في هذا الوقت من العام، قد لا تبدو رسالة البريد الإلكتروني حول المزايا أو المكافآت السنوية غير عادية. لذلك تقوم بفتح مستند Word المرفق، فقط ليقوم التطبيق بالإبلاغ عن تلف الملف ولكن يمكن استعادته. إذا اخترت استرداد المحتوى، فلا داعي لمسح رمز الاستجابة السريعة الذي يظهر، فلقد وقعت فريسة لهجوم تصيد احتيالي.

كما ذكرت BleepingComputer، يتم توجيه المستخدمين الذين تم خداعهم بواسطة هذا المخطط إلى صفحة تسجيل دخول مزيفة لـ Microsoft والتي تسرق معلومات بيانات الاعتماد إذا تم إدخالها. ولأن المحتوى غير الواضح لا يمكن فحصه على الفور داخل المستند، فإن هذه الحيلة يمكن أن تتجنب برامج مكافحة الفيروسات. قد لا يكون هجوم التصيد أمرًا جديدًا، ولكن طريقة النشر هذه جديدة.

ولحسن الحظ، فإن الحل الأساسي لحماية نفسك هو نفسه كما كان دائمًا – كن حذرًا بشأن فتح مرفقات البريد الإلكتروني. لا تفتح الملفات المرسلة من قبل مرسلين غير معروفين أو غير متوقعين، بل وفكر فيما إذا كانت جهة الاتصال الموثوقة لديها سبب حقيقي لنقلها.

يمكنك اتخاذ خطوات أخرى للسلامة أيضًا، مثل توخي الحذر بشأن الروابط الموجودة في الرسائل ما لم تطلب البريد الإلكتروني. من الأفضل أن تفتح علامة تبويب في المتصفح، وتنتقل إلى الموقع الرسمي للخدمة، ثم تدخل بيانات الاعتماد الخاصة بك.

تُظهر هاتان الصورتان كيف تبدو المطالبة باسترداد ملف Word التالف، بالإضافة إلى رمز QR الضار الناتج الذي يظهر. (المصدر: BleepingComputer.com)

إن التبديل إلى مفاتيح المرور كطريقة لتسجيل الدخول إلى حسابك يقلل أيضًا من خطر الوقوع في مخطط التصيد الاحتيالي. على عكس كلمات المرور، ترتبط مفاتيح المرور بالجهاز الذي تم إنشاؤها عليه (أو بالخدمة، إذا قمت بحفظها في مدير كلمات المرور). تتضمن عملية فك التشفير الاتصال بين الجهاز وموقع الويب، لذلك إذا حاول شخص ما استخدام نسخة مباشرة من مفتاح المرور، فستفشل المحاولة.

إذا لم تكن مفاتيح المرور خيارًا، فإن تمكين المصادقة الثنائية يوفر حماية إضافية لتسجيل الدخول. لا يمكن للمهاجم استخدام كلمة المرور الخاصة بك فقط للدخول إلى حسابك، وسيحتاج إلى الوصول إلى رموز المصادقة الثنائية (2FA) أو رمز الجهاز المميز أيضًا. (وهو ما يحاولون أحيانًا سرقته أيضًا، ولكنه يتطلب المزيد من الجهد).

وأخيرًا، تذكر دائمًا أن هجمات التصيد الاحتيالي تتطلب مشاركتك. خذ القليل من الوقت الإضافي للتفكير في ما يطلب منك. بالنسبة لشيء مثل مستند Word المزيف هذا، هل سيطلب منك قسم الموارد البشرية في شركتك مسح رمز QR ضوئيًا في مستند للحصول على فوائد أو معلومات إضافية؟ الجواب يجب أن يكون لا.

(إذا كانت الإجابة بنعم، يرجى الاتصال بقسم تكنولوجيا المعلومات في شركتك مع قسم الموارد البشرية).