لقد عملت في صناعة تكنولوجيا المعلومات لأكثر من 30 عامًا، معظم هذه الفترة كمحرر في PC-WELT (المطبوعة الألمانية الشقيقة لـ PCWorld)، متخصصة في الأمن. أقوم باختبار برامج مكافحة الفيروسات، وتقديم نصائح حول كيفية جعل Windows أكثر أمانًا، وأبحث باستمرار عن أفضل أدوات الأمان، وأراقب أنشطة مجرمي الإنترنت.

على مر السنين، اكتسبت مجموعة كاملة من السلوكيات والمبادئ التي تبدو طبيعية تمامًا ومعقولة بالنسبة لي. ومع ذلك، عندما ألاحظ مستخدمي الكمبيوتر الشخصي الآخرين، غالبًا ما أكتشف سلوكًا محفوفًا بالمخاطر أو على الأقل أقل توجهاً نحو الأمان.

ولهذا السبب قمت بتجميع أهم 10 أشياء لن أفعلها أبدًا كخبير في أمن تكنولوجيا المعلومات، مع نصائح حول ما يجب فعله بدلاً من ذلك.

مزيد من القراءة: يعد تثبيت Windows 11 على أجهزة الكمبيوتر القديمة أمرًا محفوفًا بالمخاطر بشكل لا يصدق. هذا هو السبب

1. انقل بدلاً من النسخ

إن نقل ملفاتك الخاصة بدلاً من نسخها على الفور يجعلني أشعر بعدم الارتياح. يتضمن ذلك، على سبيل المثال، الصور أو مقاطع الفيديو من الكاميرا أو التسجيلات الصوتية من الهاتف الذكي أو مسجل الصوت. إذا قمت بنقل مثل هذه الملفات، والتي عادة ما تكون فريدة من نوعها، فإنك تتعرض لخطر فقدانها بمجرد نقلها. وعلى الرغم من أن هذا نادر جدًا، إلا أنه لا يمكن استبعاده تمامًا.

ولكن حتى لو سارت عملية النقل بسلاسة: تظل البيانات متاحة مرة واحدة فقط. إذا تعطل القرص الصلب في جهاز الكمبيوتر، فستختفي البيانات. إذا قمت بخطأ ما وحذفت الملفات عن طريق الخطأ، فستختفي. هذه هي المخاطر التي تنشأ فقط إذا بدأت عملية النقل بدلاً من عملية النسخ.

إذا كنت تعتقد “أحتاج إلى مساحة على بطاقة SD لالتقاط صور جديدة”، فعليك أن تفكر في شراء بطاقة SD ثانية. بياناتك الخاصة تستحق العناء دائمًا.

ومتى أقوم بتحرير المساحة الموجودة على بطاقة SD؟ أفعل ذلك بمجرد قيام خطة النسخ الاحتياطي على جهاز الكمبيوتر بعمل نسخة احتياطية للبيانات المنسوخة. في حالتي، يتم ذلك على القرص الصلب في الشبكة التي تعمل على Raspberry Pi.

يتم أيضًا تشفير الملفات المهمة تلقائيًا وتحميلها إلى وحدة التخزين السحابية.

مزيد من القراءة: أفضل خدمات النسخ الاحتياطي عبر الإنترنت

2. حفظ بياناتي الخاصة بدون نسخة احتياطية

لقد قمت بإعداد نسخة احتياطية تلقائية لجميع البيانات الهامة. لأن حفظ الملفات التي قمت بإنشائها بنفسي بدون نسخة احتياطية سريعة يعد أمرًا محفوفًا بالمخاطر بالنسبة لي. ويشمل ذلك أيضًا جميع البيانات التي أقوم بإدخالها في التطبيقات، على سبيل المثال، سواء لنظام Android أو iOS أو Windows. إن عدم توفر وظيفة النسخ الاحتياطي التي يمكن التعرف عليها بسهولة في معظم التطبيقات لا يعفي المستخدم من المسؤولية عن بياناته.

على سبيل المثال، في مدرستين لقواعد اللغة في كوبلنز بألمانيا، تم تسجيل خروج عدة مئات من أجهزة iPad المدرسية من شبكة المدرسة بسبب خطأ. تم حذف الملاحظات المكتوبة بخط اليد في تطبيق Goodnotes الذي يستخدمه التلاميذ. لقد عمل العديد من الطلاب حصريًا على أجهزة iPad الخاصة بالمدرسة وهذا التطبيق – وبعبارة أخرى، لم تكن هناك نسخة ثانوية من ملاحظاتهم. وتأثر حوالي 500 من إجمالي 7500 جهاز iPad بفقدان البيانات بسبب اتصالها بشبكة المدرسة وقت التعطل.

تم إلغاء تنشيط النسخة الاحتياطية السحابية، كما هو معتاد في أجهزة iPad، لأسباب تتعلق بحماية البيانات. ويبدو أنه لم يتم استخدام أي شكل آخر من أشكال النسخ الاحتياطي للبيانات. لا يمكن إلقاء اللوم هنا على التلاميذ المعنيين، ولكن يمكن إلقاء اللوم على مسؤول النظام المسؤول.

3. تنسيق التخزين دون فحص شامل

لن أرتكب هذا الخطأ أبدًا، لأنني ارتكبته من قبل. لذلك، لا يمكنني إلا أن أنصح من خلال التجربة: قم بتهيئة محرك أقراص التخزين فقط عندما تكون متأكدًا من أنك قمت بتحديد محرك الأقراص الصحيح.

لسنوات، استخدمت محركات أقراص USB صلبة خارجية لتخزين ملفاتي. كانت بنية المجلدات الموجودة على محركات الأقراص الثابتة هذه متطابقة عادةً. كانت هناك المجلدات “My Documents” و”Videos” و”Temp” و”Virtual PCs” والمزيد. علاوة على ذلك، كانت جميع محركات الأقراص الثابتة من نفس الطراز، والتي اشتريتها ذات مرة بسخاء وبصفقة جيدة. حتى أن بعض هذه الأقراص كان لها نفس تسمية حاملة البيانات – وهي “البيانات”.

لم يكن ذلك ذكيًا جدًا، لأنه جعل من السهل جدًا الخلط بينهما. لذلك انتهى بي الأمر إلى الخلط بين أحد محركات الأقراص الثابتة هذه ومحرك آخر في ساعة متأخرة وقمت بتنسيق القرص الخاطئ.

منذ ذلك الحين، قمت بتسمية محركات الأقراص الصلبة الخارجية ووحدات تخزين USB وتصنيفها بشكل واضح جدًا وألقي نظرة فاحصة أخرى قبل تهيئتها.

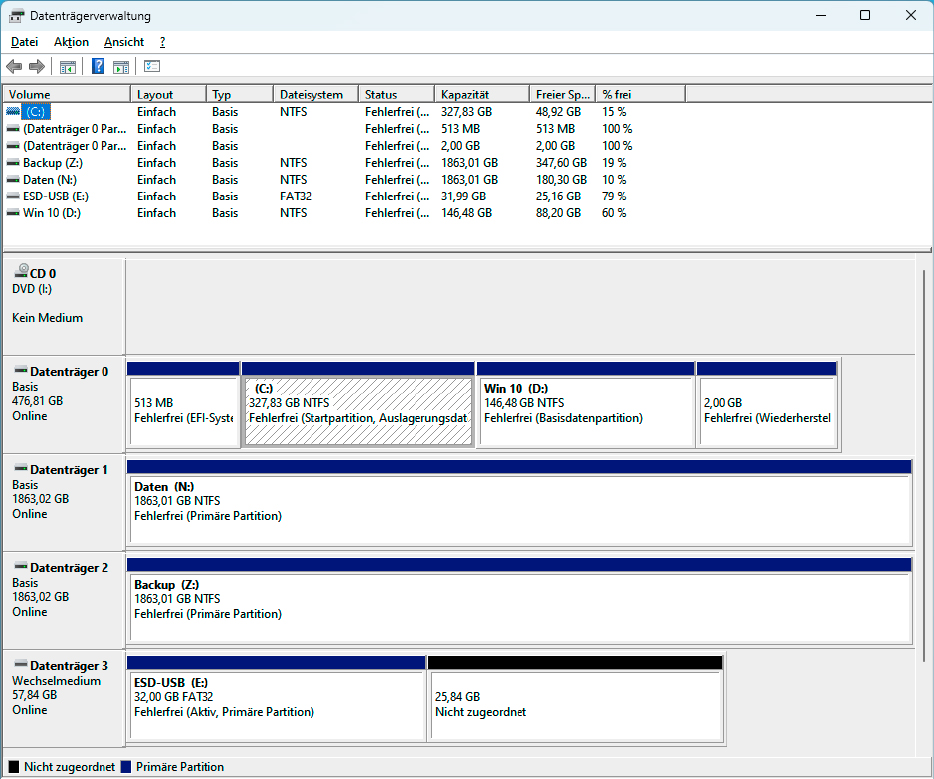

تأكد أولاً ثم قم بالتنسيق: يعد اختيار محرك الأقراص المناسب قبل التهيئة أمرًا بالغ الأهمية لتجنب فقدان البيانات غير المقصود. في Windows Explorer، تحقق من حرف محرك الأقراص الذي يحتوي عليه محرك الأقراص الثابتة أو القسم المطلوب تهيئته. غالبًا ما لا يكون هذا واضحًا على الفور في الأنظمة ذات محركات الأقراص المتعددة. خذ الوقت الكافي للتحقق، وفصل الأقراص الصلبة ومحركات الأقراص الأخرى لزيادة النظرة العامة. سيساعدك اسم القرص وحجمه في التعرف عليه.

بالإضافة إلى ذلك، ابدأ تشغيل “إدارة الأقراص” عن طريق إدخال “إدارة الأقراص” في بحث Windows. سيتم عرض جميع الأقراص المتصلة وأقسامها. لا تبدأ عملية التهيئة إلا عندما تتأكد من العثور على محرك الأقراص الثابتة أو محرك أقراص USB أو القسم الصحيح.

متعلق ب: كيفية منع (أو النجاة) من هجوم برامج الفدية

4. افتح الروابط في رسائل البريد الإلكتروني

لا أحب فتح رابط في البريد الإلكتروني. ولا أفتح رابطًا أبدًا إذا كان من المفترض أن يكون البريد الإلكتروني من البنك الذي أتعامل معه أو من مزود خدمة الدفع. ولا أفتح حتى الرابط الموجود في رسالة البريد الإلكتروني الشهرية الواردة من PayPal، على الرغم من أنني أعلم أن هذا البريد الإلكتروني يأتي بالفعل من PayPal.

ولم لا؟ في الوقت الحاضر، أصبح من السهل جدًا على المهاجم إنشاء نسخة حقيقية مخادعة من البريد الإلكتروني الخاص بالبنك. لن أتمكن من التعرف بشكل موثوق على الفرق بين البريد الإلكتروني التصيدي والبريد الإلكتروني الحقيقي للبنك – على الأقل ليس في الوقت القصير الذي يتعين علي فيه التحقق من صندوق الوارد الخاص بي.

وبدلاً من ذلك، أقوم بفتح صفحات الخدمات المصرفية عبر الإنترنت والصفحات المهمة الأخرى عبر الروابط التي حفظتها في المتصفح الخاص بي، أو أعيد كتابة العنوان في المتصفح في كل مرة. أقوم بتسجيل الدخول إلى الموقع والتحقق من وصول رسالة جديدة إلى حساب العميل الخاص بي. إذا لم يكن الأمر كذلك، فإن الرسالة الموجودة في البريد الإلكتروني إما مزيفة أو ليست مهمة بما يكفي للبنك لإدخال هذه المعلومات في حساب العميل الخاص بي. هذه هي نهاية الأمر بالنسبة لي.

نصيحة: قم بتغيير إعدادات Windows الخمسة هذه لتحسين خصوصية بياناتك

5. فتح الملفات المشبوهة

إذا كان هناك ملف مريب، بغض النظر عما إذا كان برنامجًا أو مستندًا، فلا أفتحه. الخطر ببساطة كبير جدًا. باعتباري محررًا لتكنولوجيا المعلومات، أقوم بالطبع بتنزيل الأدوات باستمرار من الإنترنت ويتم فحص عدد قليل منها بواسطة برنامج فحص الفيروسات. وهذا مؤشر واحد يجعل الملف مشبوهًا.

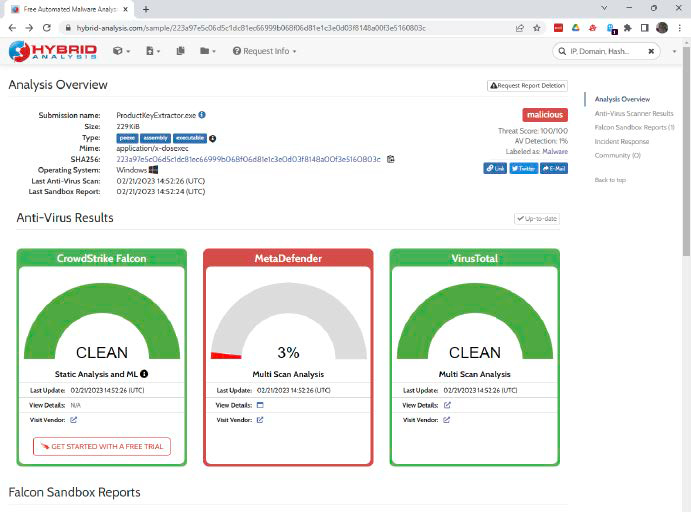

والآخر هو المصدر. تعتبر الملفات الواردة من مواقع الويب المشبوهة مشبوهة تمامًا مثل الملفات المرفقة برسالة بريد إلكتروني أو تأتي من روابط موجودة في رسائل البريد الإلكتروني. إذا لم أتمكن من تجنب فتح مثل هذه الملفات أو تشغيلها، فأنا دائمًا أتحقق منها أولاً باستخدام الأداة www.virustotal.com. تقوم الخدمة عبر الإنترنت بفحص ملف باستخدام أكثر من 60 برنامجًا لفحص الفيروسات.

إذا كنت تريد المزيد من المعلومات حول ملف مشبوه مما يوفره موقع www.virustotal.com، فيمكنك أيضًا تحميل الملفات المشبوهة إلى وضع الحماية عبر الإنترنت. ومع ذلك، هذا أكثر تعقيدًا إلى حد ما من الاختبار في Virustotal. غالبًا ما تتطلب الخدمات التسجيل وتخضع أحيانًا لرسوم.

يتوفر صندوق حماية مجاني وغير معقد عبر الإنترنت بدون تسجيل على www.hybrid-analogy.com.

6. منح قسائم لدفع الخدمات

من يريد أن يفعل هذا؟ عدد مذهل من المستخدمين! كلهم ضحايا هجوم الهندسة الاجتماعية. تستخدم الهندسة الاجتماعية الحيل النفسية للتلاعب بالناس للقيام بأشياء ليست في مصلحتهم. يتم استغلال الخصائص البشرية مثل الثقة أو الخوف أو الجهل.

هناك خدعة شعبية كالتالي: أنت تتصفح الإنترنت وفجأة تظهر رسالة تحذير يبدو أنها قادمة من Windows. لقد تم اختراق جهاز الكمبيوتر الخاص بك ويجب عليك الاتصال برقم هاتف الدعم حتى يتمكن أحد موظفي Microsoft من إصلاح جهاز الكمبيوتر الخاص بك. عندما تتصل، يتم إخبارك أن جهاز الكمبيوتر الخاص بك قد تم اختراقه بالفعل. ومع ذلك، فإن هذا يكلف أموالاً ومن المفترض أن يتم دفع ثمنه باستخدام بطاقات القسائم. يطلب المجرمون ذلك لأن رموز القسائم أصعب بكثير على الشرطة أن تتبعها من التحويل المصرفي.

الحقيقة هي: لا أحد محصن ضد حيل الهندسة الاجتماعية. يمكن للمهاجم الماهر والمجهز جيدًا أن يجذب أي شخص إلى الفخ. هناك العديد من الأمثلة على ذلك – ابحث عن “احتيال الرئيس التنفيذي”. ولكن في اللحظة التي يتم فيها طلب شيء غير معتاد مثل رمز قسيمة لخدمة ما، يمكن أن تصبح مشبوهًا وتفلت من الفخ. وينطبق الشيء نفسه إذا تم إخبارك أن شخصًا ما قادم لأخذ المال منك.

أنظر أيضا: كيف يمكنني إزالة البرامج الضارة من جهاز الكمبيوتر الخاص بي؟

7. قم بتوصيل أجهزة خارجية غير معروفة

جهاز USB لا أعرف صاحبه. لا أقوم بتوصيله. لحسن الحظ، لقد ولت الأيام التي كانت فيها وظيفة التشغيل التلقائي لنظام التشغيل Windows تقوم على الفور بتشغيل ملف EXE من وحدة تخزين USB متصلة. افتراضيًا، يعرض نظاما التشغيل Windows 10 و11 فقط تشغيل Windows Explorer لعرض محتويات محرك أقراص USB.

إذن هذه ليست المشكلة. ولكن مثل الجميع، أنا فضولي. يستغل المهاجمون هذا ويحفظون الملفات الضارة بأسماء ملفات لا يمكنك مقاومة فتحها.

لفترة طويلة، قال خبراء الأمن إنه إذا أردت اقتحام شبكة الشركة، فكل ما عليك فعله هو ترك عدد قليل من أجهزة USB المصابة في ساحة انتظار الشركة. سوف يمسك بعض الموظفين بعصا ويوصلونها بجهاز الكمبيوتر الخاص بهم في العمل.

ويقال أيضًا إن البرمجيات الخبيثة الاحترافية Stuxnet وصلت إلى أجهزة الكمبيوتر في المنشأة النووية الإيرانية عبر وحدة USB. من غير الواضح ما إذا كانت وحدة USB هذه قد دخلت إلى المصنع عبر خدعة ساحة انتظار السيارات أو ما إذا كان أحد المطلعين على بواطن الأمور قد قام بتهريبها إلى الداخل. ودمر فيروس ستكسنت أجهزة الطرد المركزي في المنشأة النووية، وبالتالي أخر إنتاج المواد الانشطارية لصنع قنبلة نووية.

عندما يتعين عليك إدخال وحدة USB أجنبية: تنطبق نفس القواعد الموضحة في النقطة 5. تحقق من الملفات الموجودة على www.virustotal.com أو ابدأ تشغيلها في وضع الحماية.

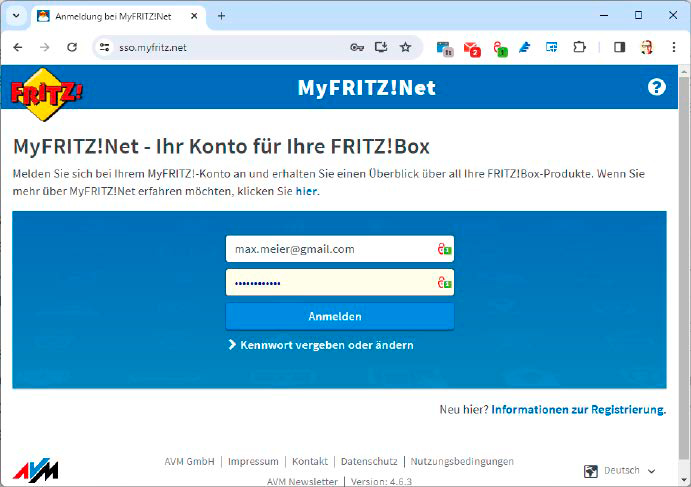

8. استخدم كلمات المرور الافتراضية

عندما أقوم بتوصيل جهاز جديد يتمتع بحماية كلمة المرور الافتراضية، أقوم على الفور بتغيير كلمة المرور الحالية. وينطبق الشيء نفسه على الحسابات عبر الإنترنت التي أعطتني كلمة مرور.

باعتراف الجميع: لقد أصبح من النادر أن يأتي جهاز التوجيه بكلمة مرور افتراضية. ومع ذلك، فمن المهم للغاية التصرف بسرعة في الحالات المتبقية. وذلك لأن المهاجمين يعرفون كلمات المرور الافتراضية ويحاولون استخدامها لتسجيل الدخول إلى الأجهزة. يمكن أن يساعدك مدير كلمات المرور الرائع في إنشاء كلمات مرور قوية وفريدة لكل موقع وخدمة تستخدمها.

9. تمكين خدمات الشبكة غير الضرورية

لا يكاد يمر شهر دون اكتشاف ثغرة أمنية جديدة في NAS أو كاميرا الويب. عادةً ما تكون أجهزة الشبكة هذه عرضة للخطر عبر الإنترنت وتسمح للمتسللين بالوصول إلى البيانات الموجودة على NAS أو الصور الموجودة على كاميرا الويب أو حتى الشبكة المنزلية بأكملها.

ولهذا السبب لا أقوم بتنشيط أي خدمات شبكة لا أحتاج إليها. الوصول عن بعد إلى جهاز التوجيه الخاص بي – تم إلغاء تنشيطه. الوصول عن بعد إلى الإضاءة الذكية الخاصة بي – تم إلغاء تنشيطه. تم أيضًا إلغاء تنشيط الوصول إلى NAS والمكنسة الكهربائية الآلية.

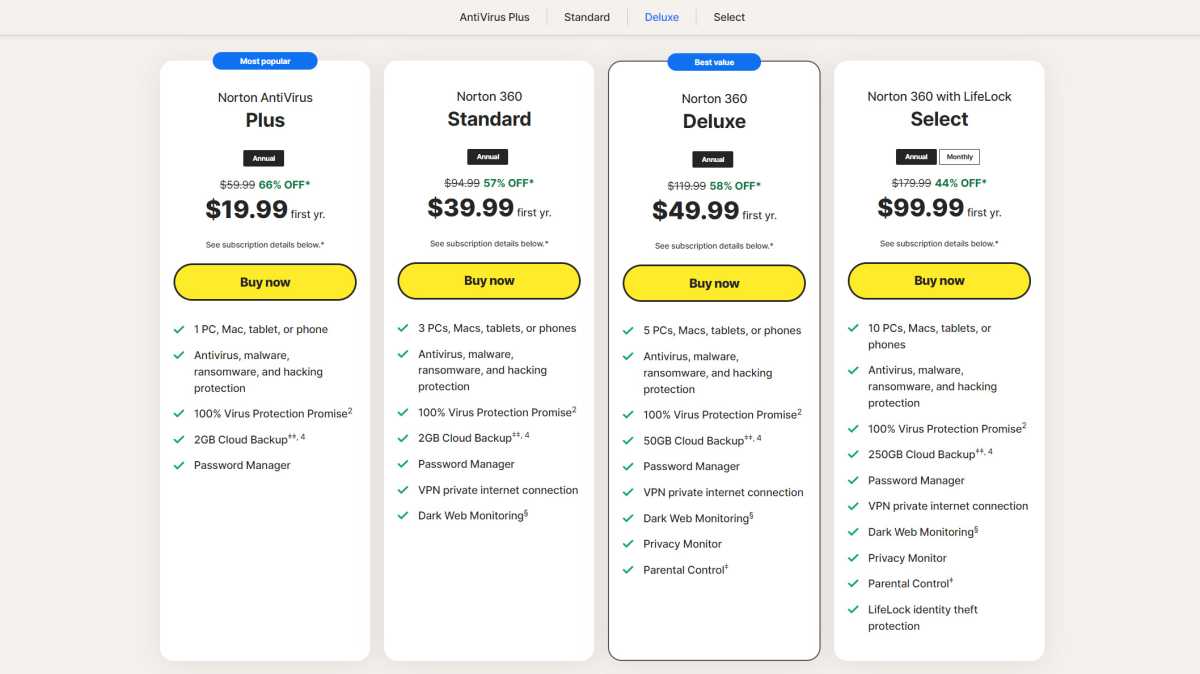

10. قم بشراء إصدار Plus باهظ الثمن من برنامج مكافحة الفيروسات

يتوفر برنامج مكافحة الفيروسات عادة في ثلاثة إصدارات. بسيط، وجيد، وجيد جدًا – أو مضاد الفيروسات، وأمن الإنترنت، والأمن الكامل. لن أشتري أبدًا الإصدار الثالث والأغلى.

هذا اعتبار مالي بحت: لو كنت غنيا، كنت سأقرر بشكل مختلف. ولكن طالما أن الأموال محدودة، فإنني أشتري فقط الإصدار الأوسط، والذي يُسمى عادةً Internet Security. عادةً ما يقدم أكثر من Microsoft Defender المجاني، ولكنه ليس باهظ الثمن مثل الإصدار الكامل.

مع هذا الأخير، سأدفع مقابل الخدمات التي لا أحتاجها بالضرورة (تنقية البيانات الوصفية، ومراقبة وسائل التواصل الاجتماعي) أو التي يمكنني الحصول عليها بسعر أرخص في مكان آخر (خدمات VPN، والتخزين السحابي).

كما قلت، إجمالي الإصدارات تقدم المزيد، لكنني لست بحاجة إلى ذلك الإضافي.

تمت ترجمة هذه المقالة من الألمانية إلى الإنجليزية وظهرت في الأصل على موقع pcwelt.de.

ظهرت هذه المقالة في الأصل على منشورنا الشقيق PC-WELT وتمت ترجمتها وتعريبها من الألمانية.