يجعل المنزل الذكي العديد من الأمور أكثر ملاءمة داخل جدرانك الأربعة، ولكنه يخلق أيضًا عددًا من المشكلات الفنية الإضافية – ليس أقلها فيما يتعلق بأمن بياناتك الخاصة.

ينقسم سوق حلول المنزل الذكي إلى مجموعتين كبيرتين:

- يتضمن أحدها أنظمة التحكم التي يتم تثبيتها بشكل دائم من قبل الحرفيين المعتمدين.

- تتضمن المجموعة الأخرى مكونات من مختلف الشركات المصنعة والتي يمكن تعديلها بسهولة من قبل غير المتخصصين وتحويل الأضواء أو منظمات الحرارة البسيطة إلى أجهزة ذكية.

مع الأجهزة الأخيرة، هناك مجموعة كاملة من الإزعاجات التي لا يفكر فيها معظم المستخدمين عند الشراء. يوضح هذا الدليل القصير أولاً كيف يمكنك تقليل المخاطر قبل الشراء، وثانيًا كيف يمكنك العثور على نقاط الضعف في الأجهزة الحالية وإغلاقها.

قراءة إضافية: كيفية الحفاظ على أمان شبكتك المنزلية: الحيل والإعدادات الذكية

هل أنت مضطر لاستخدام السحابة؟ من الأفضل إيقاف تشغيلها

تجبر العديد من الشركات المصنعة العملاء على السماح لأجهزتهم بالاتصال بالإنترنت لأن هذه هي الطريقة الوحيدة للتحكم فيها من أي مكان. على سبيل المثال، لا يمكن التحكم في الأجهزة من الشركة المصنعة الصينية Xiaomi (Mi Lamp and fan) إلا من خلال تطبيق الهاتف الذكي (ما لم تستخدم المفاتيح الموجودة على الأجهزة، ولكنك لست بحاجة إلى منزل ذكي لذلك).

لسوء الحظ، يعد إعداد التطبيق وبالتالي استخدام المساعدين الصوتيين مثل Alex أو Google Home أمرًا إلزاميًا.

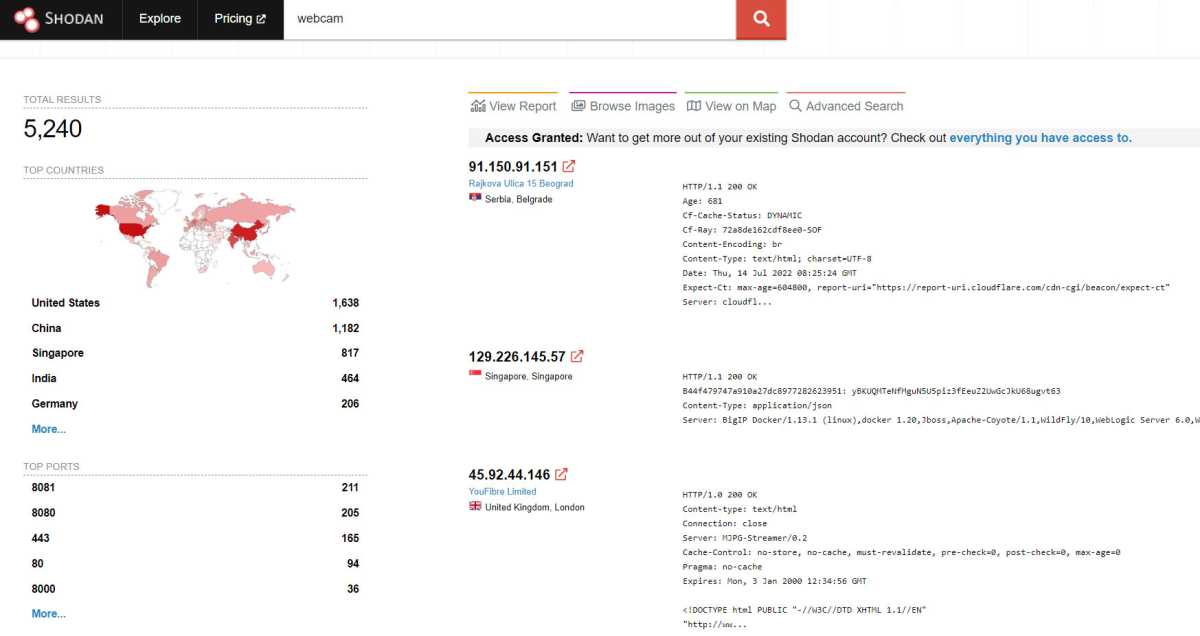

ولذلك ليس من المستغرب أن يتم استخدام محرك بحث Shodan أيضًا للحصول بسهولة على رؤى حول غرف الأشخاص الآخرين – وذلك بفضل كاميرات الويب غير الآمنة ونادرًا ما يتم تحديثها.

من المستحسن قراءة المراجعات قبل إجراء عملية شراء والانتباه إلى مثل هذا الإلزام باستخدام السحابة. لا ينبغي أن تكون هناك حاجة لذلك داخل جدرانك الأربعة.

مع الجسور البديلة مثل Raspbee أو Conbee، يكون التحكم ممكنًا أيضًا بدون السحابة (بشرط أن يكون الجهاز متوافقًا).

ويجب عليك أن تسأل نفسك دائمًا ما إذا كانت هناك حاجة فعلية لوظيفة ما: إذا كنت تبحث عن التحكم المريح في درجة الحرارة للتدفئة أو التهوية، فأنت لا تحتاج بالضرورة إلى وظيفة تتعرف عبر الهاتف الذكي على اقترابك من المبنى (والذي لا يمكن تحقيقه إلا من خلال الاتصال عبر الإنترنت).

عندما نتحدث عن المخاطر الأمنية هنا، فإننا لا نتحدث فقط عن أمان البيانات داخل شبكتك الخاصة. فإذا كانت الأجهزة المخترقة في الشبكة تابعة لشبكة روبوتية، فلن يكون من الممكن استخدامها بعد الآن، ناهيك عن كل التعقيدات القانونية.

واي فاي؟ مسألة اتصال

يمكن تقليل المخاطر الأمنية من خلال اختيار الأجهزة المناسبة وإمكانية الاتصال بها. للوهلة الأولى، تبدو الأجهزة التي تتصل بشبكة Wi-Fi مريحة. ورغم أن التطبيق مطلوب عادةً لإعداد ذلك، فإنه يُستخدم فقط لتخزين مفتاح الشبكة في الجهاز.

ومع ذلك، فإن استخدام Wi-Fi يعرض الأجهزة أيضًا لجميع الهجمات التي يستخدمها المهاجمون ضد الشبكة اللاسلكية.

في أوصاف أجهزتهم، يؤكد المصنعون فقط على الراحة وسهولة الإعداد. تميل الإشارات إلى المعيار المستخدم إلى البقاء مخفية. الأجهزة التي تتبع معيارًا مختلفًا، مثل Zigbee، أفضل من وجود عدد لا يحصى من الأجهزة في المنزل التي تتصل بشبكة Wi-Fi الخاصة بالمنزل.

نصيحة: إذا كان من الضروري أن يكون الجهاز مزودًا بشبكة Wi-Fi (لأنك اشتريت بالفعل المصابيح أو عناصر التحكم في المبرد)، فيمكنك عزل المكونات في شبكة منفصلة. على سبيل المثال، يحتوي Fritzbox على “شبكة ضيف” إضافية يمكن استخدامها لهذه الأجهزة.

جهاز التوجيه كنقطة ضعف

في كل الجهود المبذولة لتحقيق قدر أكبر من الأمان لأجهزة إنترنت الأشياء داخل جدرانك الأربعة، يجب عليك دائمًا إعطاء الأولوية لجهاز التوجيه. فهذا هو المكان الذي تختبئ فيه عادةً أكبر نقاط الضعف.

تتضمن هذه الأخطاء نسيان أذونات المنفذ التي أنشأتها مرة واحدة لتجربة شيء ما. بالإضافة إلى مشاركات المنفذ، انتبه أيضًا إلى البروتوكولات التي يستغلها المهاجمون بشكل متكرر بشكل خاص. تتضمن هذه البروتوكولات UPnP (التوصيل والتشغيل العالمي)، على سبيل المثال.

يجعل بروتوكول UPnP من السهل على الأجهزة داخل الشبكة العثور على بعضها البعض وإنشاء اتصالات. ومع ذلك، إذا سُمح لجهاز (وبرامجه الثابتة) بإعداد مشاركة المنفذ بشكل مستقل، فمن الممكن أن يكون من الممكن أيضًا الوصول إلى هذا البروتوكول البسيط خارجيًا. وهذا يصبح فريسة سهلة لأي روبوت.

أفضل استراتيجية لتقوية الشبكة هي البدء بشكل مستمر من القائمة السوداء. قم بإيقاف تشغيل جميع الاتصالات الخارجية بالأجهزة التي ليست ضرورية تمامًا للوظيفة. باختصار: يجب أيضًا إيقاف تشغيل كل ما ليس ضروريًا.

الشفافية من خلال منصاتك الخاصة

يوصي كل مصنع بتطبيق منفصل للتحكم في الأجهزة. ومع وجود عدد كبير من الأجهزة، فإن هذا بعيد كل البعد عن الذكاء والراحة على المدى الطويل. وتهدف أجهزة Homekit أو Google Home وAlexa من Apple إلى تصحيح هذا الأمر، على حساب عدم القدرة على التعامل مع نقاط الضعف المحتملة.

يمكن للمستخدمين المهتمين بالأمن والذين يتمتعون بخبرة استخدام تطبيقات مثل Open HAB أو Domoticz أو iobroker لإنشاء بيئة مخصصة يسهل صيانتها وتوفر المزيد من الشفافية وتمكن أيضًا العمليات عبر الأجهزة.

اكتشاف الثغرات الأمنية وإغلاقها

إذا كنت تريد معرفة نقاط الضعف المحتملة في الأجهزة والأنظمة التي تستخدمها، فأنت بحاجة إلى حلول أمنية. يعد نظام Open VAS (نظام تقييم نقاط الضعف المفتوح)، والذي يتوفر تحت العلامة التجارية لشركة Greenbone، أحد هذه الحلول للكشف عن نقاط الضعف.

يمكنك تثبيته على نظامك عبر Docker أو من الكود المصدر. أو يمكنك استخدام توزيع Kali Linux الشهير، والذي يحتوي أيضًا على الماسح الضوئي.

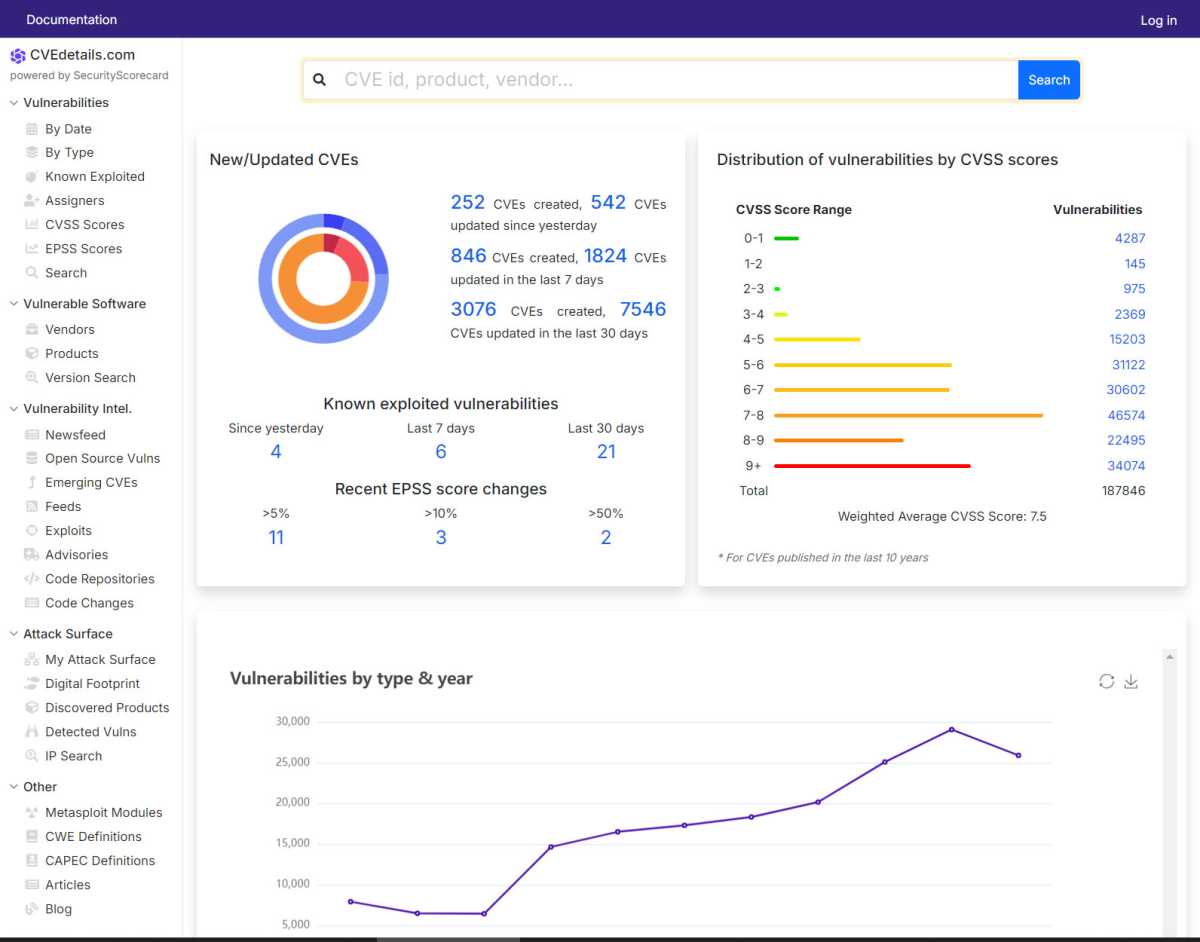

تستغرق عملية الفحص بعض الوقت، ولكن في النهاية ستتلقى تقريرًا شاملًا ورسوميًا للتعرف على الثغرات الأمنية الموجودة. تتميز كل ثغرة أمنية برقم CVE فريد. يمكنك بعد ذلك معرفة الأضرار المحتملة ويمكنك أيضًا البحث عن التصحيحات على الإنترنت.

من ناحية أخرى، من الصعب اكتشاف محاولات الهجوم الجارية المحتملة أو الشذوذ في الشبكة. من ناحية أخرى، تحتاج إلى أداة تقوم بمسح حزم البيانات وتشير إلى المشكلات المحتملة.

ثانيًا، يلزم معرفة البروتوكولات وحركة المرور على الشبكة لتفسير النتائج بشكل صحيح. على سبيل المثال، يمكنك تثبيت برنامج Suricata، الذي يتمتع بسمعة ممتازة، في نظام Kali Linux. ومع ذلك، لا يبدأ العمل الفعلي إلا بعد التثبيت، وهو ما يتجاوز نطاق هذه المقالة.

ظهرت هذه المقالة أصلا في مطبوعتنا الشقيقة PC-WELT وتم ترجمتها وتوطينها من الألمانية.