نتوقع أن تؤدي كبلات USB-C مهمة محددة: نقل البيانات أو الملفات بين الأجهزة. نحن لا نفكر كثيرًا في هذا الأمر، لكن كابلات USB-C الضارة يمكنها أن تفعل أكثر بكثير مما نتوقع.

تخفي هذه الكابلات الأجهزة الضارة التي يمكنها اعتراض البيانات، والتنصت على المكالمات الهاتفية والرسائل، أو، في أسوأ الحالات، التحكم الكامل في جهاز الكمبيوتر أو الهاتف المحمول الخاص بك. ظهر أولها في عام 2008، ولكن في ذلك الوقت كانت نادرة جدًا وباهظة الثمن، مما يعني أن المستخدم العادي كان محميًا إلى حد كبير.

ومنذ ذلك الحين، زاد توفرها بمقدار 100 ضعف، والآن مع قيام تجار التجزئة المتخصصين في مجال التجسس ببيعها على أنها “كابلات تجسس” بالإضافة إلى البائعين عديمي الضمير الذين يقدمونها كمنتجات مشروعة، أصبح من السهل جدًا شراء واحدة عن طريق الصدفة والتعرض للاختراق. إذًا، كيف يمكنك معرفة ما إذا كان كابل USB-C الخاص بك ضارًا؟

مزيد من القراءة: قمنا باختبار 43 كابلًا قديمًا من USB-C إلى USB-A. 1 كان عظيما. 10 كانت خطيرة

التعرف على كابلات USB-C الضارة

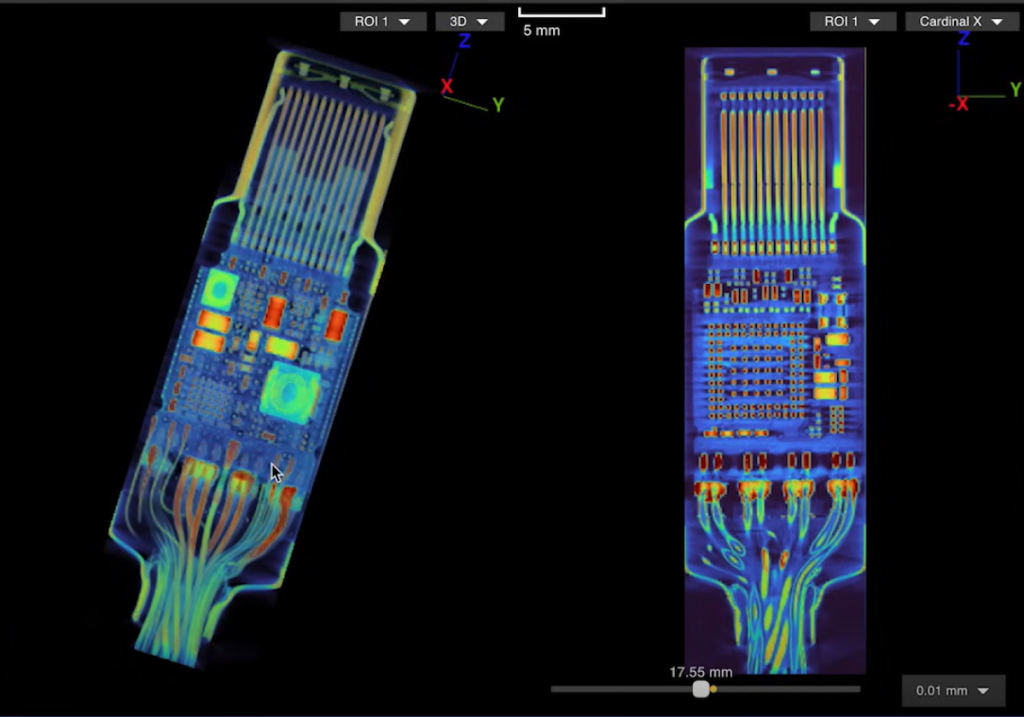

إن تحديد كبلات USB-C الضارة ليس بالمهمة السهلة لأنها مصممة لتبدو مثل الكابلات العادية. يُنظر إلى تقنيات المسح إلى حد كبير على أنها أفضل طريقة لفرز القمح من القشر، وهو ما بدأت شركة المسح الصناعي Lumafield، التابعة لشركة Lumafield Neptune الشهيرة في مجال الماسح الضوئي الصناعي، في إظهاره مؤخرًا.

استخدمت الشركة تقنيات المسح الضوئي ثنائية وثلاثية الأبعاد على كابل O.MG USB-C – وهو كابل مخترق معروف مصمم للاستخدام الميداني السري والبحث. فهو يخفي خادم Wi-Fi مدمجًا ومسجل مفاتيح في موصل USB الخاص به. قام محرر PCWorld التنفيذي جوردون أونج بتغطية الأمر مرة أخرى في عام 2021، ويبدو الأمر مخيفًا للغاية.

ما اكتشفه لومافيلد مثير للاهتمام على أقل تقدير. يمكن لصورة الأشعة السينية ثنائية الأبعاد التعرف على هوائي الكابل ووحدة التحكم الدقيقة، لكن المسح المقطعي ثلاثي الأبعاد فقط هو الذي يمكنه الكشف عن نطاق آخر من الأسلاك المتصلة بقالب مكدس فوق وحدة التحكم الدقيقة للكابل. يمكنك استكشاف نموذج ثلاثي الأبعاد للمسح الضوئي بنفسك على موقع Lumafield الإلكتروني.

إنه يؤكد الأسوأ – أنه لا يمكنك إلا أن تؤكد بشكل لا لبس فيه أن كابل USB-C يحتوي على أجهزة ضارة باستخدام ماسح ضوئي مقطعي ثلاثي الأبعاد، والذي سيكون من المستحيل عليك القيام به ما لم تكن متخصصًا في الأشعة الطبية أو عالمًا صناعيًا ثلاثي الأبعاد. ولهذا السبب، إليك بعض النصائح لتجنب وتحديد كابلات USB-C المشبوهة دون معدات عالية التقنية:

- الشراء من بائع حسن السمعة: إذا كنت لا تعرف العلامة التجارية وتثق بها، فلا تشتريها ببساطة. لدى الشركات المصنعة مثل Anker وApple وBelkin وUgreen عمليات صارمة لمراقبة الجودة تمنع أجزاء الأجهزة الضارة من تحويلها إلى كابلات. بالطبع، السبب الآخر هو أنك ستحصل على منتج أفضل – فقد كشفت عمليات المسح ثلاثي الأبعاد بالمثل كيف يمكن أن تفتقر العلامات التجارية الأقل شهرة إلى مكونات USB-C العادية، مما قد يؤدي إلى أداء دون المستوى المطلوب. إذا كنت في السوق لشراء كابل جديد الآن، فاطلع على أفضل اختياراتنا لكابلات USB-C.

- ابحث عن العلامات التحذيرية: ابحث عن أسماء العلامات التجارية أو الشعارات التي لا تبدو صحيحة. يمكن أن تكون العلامات الغريبة والأسلاك ذات الأطوال أو العروض غير المتناسقة وموصلات USB-C التي تنبعث منها الحرارة عند عدم توصيلها دليلاً على أن كابل USB-C ضار.

- استخدم كاشف الكابلات الضارة O.MG: يدعي هذا الكاشف من O.MG أنه يكتشف جميع كابلات USB الضارة.

- استخدم حاصرات البيانات: إذا كنت تقوم فقط بالشحن وليس نقل البيانات، فسيضمن برنامج الحظر عدم استخراج أي بيانات. وبصرف النظر عن اكتشاف كابلات USB-C الضارة، يعمل كاشف الكابلات الضارة O.MG كأداة لحظر البيانات.

- استخدام خدمة الكشف: إذا كنت تتعامل مع بيانات حساسة للغاية لشركة أو مؤسسة حكومية، فقد ترغب في الاستعانة بخدمات شركة مثل Lumafield لاكتشاف الكابلات الضارة بدقة 100 بالمائة. ستأتي أي خدمة من هذا القبيل مقابل رسوم، ولكن قد يكون هذا ثمنًا بسيطًا مقابل الأمان وراحة البال.

إذا كانت هذه المقالة بمثابة لفتة للنظر حول الأساليب المراوغة التي يستخدمها المتسللون لسرقة بياناتك، فأنت لست وحدك. لا تزال كبلات USB-C الضارة غير معروفة على نطاق واسع. لذلك، تأكد من مشاركة النصائح المذكورة أعلاه مع عائلتك وأصدقائك. كلما زاد عدد الأشخاص الذين يستغرقون وقتًا لحماية بياناتهم، كلما أصبحنا جميعًا أكثر أمانًا على المدى الطويل.

مزيد من القراءة: شراء كابل USB-C؟ 6 مسكتات يجب الحذر منها