في عالم يزداد فيه الاعتماد على أدوات الذكاء الاصطناعي، حذرت شركة كاسبرسكي للأمن السيبراني من حملة برمجيات خبيثة جديدة تستغل هذه الشعبية المتنامية. إذ تأتي هذه البرمجية الخبيثة، التي تُسمى (Gipy) متخفية في هيئة تطبيق يستخدم الذكاء الاصطناعي لتغيير الأصوات، مما يجعلها فخًا مثاليًا للضحايا غير الحذرين.

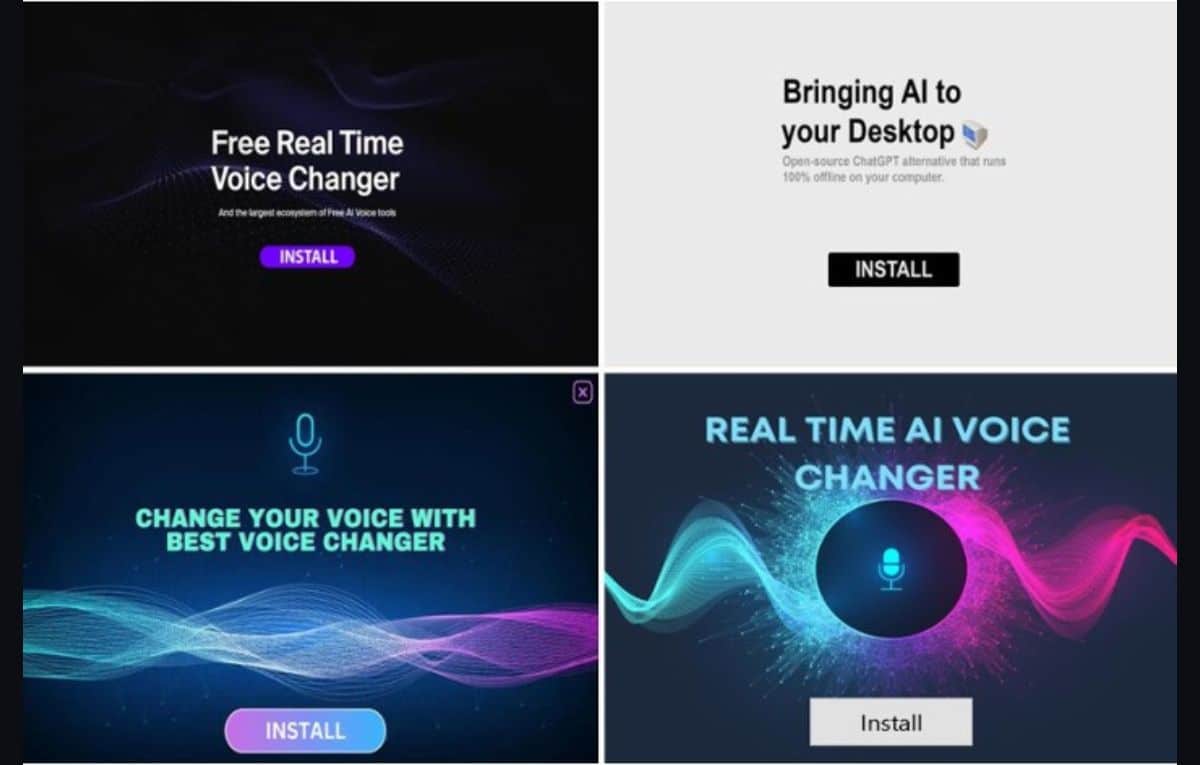

وكانت برمجية (Gipy) الخبيثة نشيطة منذ منتصف عام 2023، وتميز نفسها بأنها تختار أدوات الذكاء الاصطناعي كطعم لنشر برمجيات خبيثة تابعة لجهات خارجية في أجهزة المستخدمين. وفي حملة حديثة راقبتها كاسبرسكي، وجدتها تُحدث الإصابة الأولية عندما يُحمل المستخدم ملف ضار من موقع تصيد احتيالي إلكتروني يتنكر في هيئة تطبيق يستخدم الذكاء الاصطناعي لتغيير الأصوات.

وأشارت كاسبرسكي إلى أن هذه المواقع مصممة بنحو جيد وتبدو متطابقة مع المواقع الشرعية. وغالبًا ما تُستضاف روابط الملفات الخبيثة في مواقع جهات خارجية مُخترقة تستخدم نظام (ووردبريس) WordPress.

تفاصيل الهجوم:

بعد أن ينقر المستخدم على زر (تثبيت)، تنطلق عملية تثبيت لتطبيق شرعي، ولكن في الخلفية، ينفذ نص برمجي أنشطة خبيثة. وأثناء العملية، تقوم برمجية Gipy الخبيثة بتحميل برمجيات خبيثة تابعة لجهات خارجية من منصة (GitHub) وتشغلها، حيث تكون مخزنة ضمن أرشيفات بصيغة ZIP ومحمية بكلمة مرور.

وقد حلل خبراء كاسبرسكي أكثر من 200 أرشيفة من هذه الأرشيفات، ووجدوا أن معظم الأرشيفات الموجودة في منصة (GitHub) تحتوى على برمجية سرقة كلمات المرور السيئة السمعة (Lumma).

ووجد خبراء كاسبرسكي أيضًا برمجية (Apocalypse ClipBanker)، وهي شكل معدل من برمجية (Corona) لتعدين العملات المشفرة، وذلك بالإضافة إلى العديد من برمجيات حصان طروادة (RAT)، بما يشمل: برمجيات DCRat وRADXRat.

كما اكتشفوا برمجيات سرقة كلمات مرور مثل: RedLine وRisePro، بالإضافة إلى برمجية سرقة تسمى (Loli)، وبرمجية باب خلفي تحمل اسم TrueClient.

انتشار برمجية Gipy الخبيثة:

لا يستهدف مجرمو الإنترنت الذين يستخدمون برمجية (Gipy) الخبيثة منطقة جغرافية محددة، بل يستهدفون المستخدمين في جميع أنحاء العالم. وتُعد روسيا، وتايوان، والولايات المتحدة، وإسبانيا، وألمانيا من أكثر الدول تضررًا.

وتعليقًا على ذلك؛ قال أوليج كوبريف، خبير أمني في كاسبرسكي: “تجلب أدوات الذكاء الاصطناعي فوائد ملحوظة وتحدث ثورة في حياتنا اليومية، لكن يجب على المستخدمين البقاء يقظين. حيث يستفيد مجرمو الإنترنت من تزايد الاهتمام بالذكاء الاصطناعي لنشر البرمجيات الخبيثة وتنفيذ هجمات التصيد الاحتيالي. وحاليًا، بات الذكاء الاصطناعي يُستخدم كطعم منذ أكثر من عام، ولا نتوقع أن يتراجع هذا التوجه قريبًا”.

نصائح خبراء كاسبرسكي لحماية نفسك من برمجية Gipy الخبيثة:

- كن حذرًا عند تحميل البرامج من الإنترنت، خاصة إذا كانت من موقع ويب تابع لجهة خارجية. حاول دائمًا تحميل البرنامج من الموقع الرسمي للشركة أو الخدمة التي تستخدمها.

- تحقق من أن موقع الويب الذي تقوم بتحميل البرنامج منه شرعي. ابحث عن رمز القفل في شريط العناوين وتأكد من أن رابط الموقع الإلكتروني يبدأ بـ (https://) للتأكد من أن موقع الويب آمن.

- استخدم كلمات مرور قوية وفريدة لكل حساب من حساباتك، واحرص على تفعيل مزية المصادقة الثنائية كلما أمكن ذلك. يمكن أن يساعد ذلك في حماية حساباتك من التعرض للاختراق.

- كن حذرا من الروابط أو رسائل البريد الإلكتروني المشبوهة من مصادر غير معروفة، إذ غالبًا ما يستخدم المحتالون تقنيات الهندسة الاجتماعية لخداع المستخدمين للنقر على الروابط أو تحميل البرامج الضارة.

استخدم حلًا أمنيًا موثوقًا به وحافظ على تحديثه بشكل دوري، مثل حل (Kaspersky Premium) الذي كنه المساعدة في اكتشاف وإزالة أي برامج ضارة قد تكون موجودة في حاسوبك.