في ظل التزايد المطرد للهجمات السيبرانية التي تستهدف البنية التحتية الحيوية، أعلنت شركة كاسبرسكي تطوير منتجها للأمن السيبراني الصناعي (Kaspersky Industrial CyberSecurity)، ويأتي هذا التطوير استجابةً للتهديدات المتزايدة التي تواجه التقنيات التشغيلية (OT) والمتطلبات التنظيمية المشددة في هذا القطاع.

كما حدثت حل الاكتشاف والاستجابة المُدارة لأنظمة التحكم الصناعية (ICS)، وهو عبارة عن خدمة تساعد في أداء وظائف رئيسية لمركز العمليات الأمنية للمؤسسات التي قد تفتقر لوجود موظفين متخصصين.

يفرض تقارب تكنولوجيا المعلومات والتقنية التشغيلية، والمتطلبات التنظيمية العالية، وارتفاع الهجمات السيبرانية في القطاع الصناعي واقعًا جديدًا على مالكي ومشغلي البنى التحتية الصناعية. ووفقًا لفريق الاستجابة للطوارئ السيبرانية لأنظمة التحكم الصناعي في كاسبرسكي، فقد حُظرت العناصر الخبيثة في نحو ربع (23.5%) حواسيب أنظمة التحكم الصناعي في النصف الثاني من العام 2024.

ويُظهر ذلك استمرار المستوى العالي للتهديدات، مما يؤكد حاجة الشركات إلى أن تضع الأمن السيبراني في مقدمة أولوياتها، وأن تباشر بتطبيق حلول شاملة وموثوقة لحماية جميع أصولها وعملياتها. ولمواكبة هذا الطلب المتزايد، طورت كاسبرسكي حلولها الرئيسية المصممة خصوصًا لتأمين الحماية للشركات الصناعية.

الأمن السيبراني الصناعي من كاسبرسكي يعزز التقنية التشغيلية والبنية التحتية الحيوية:

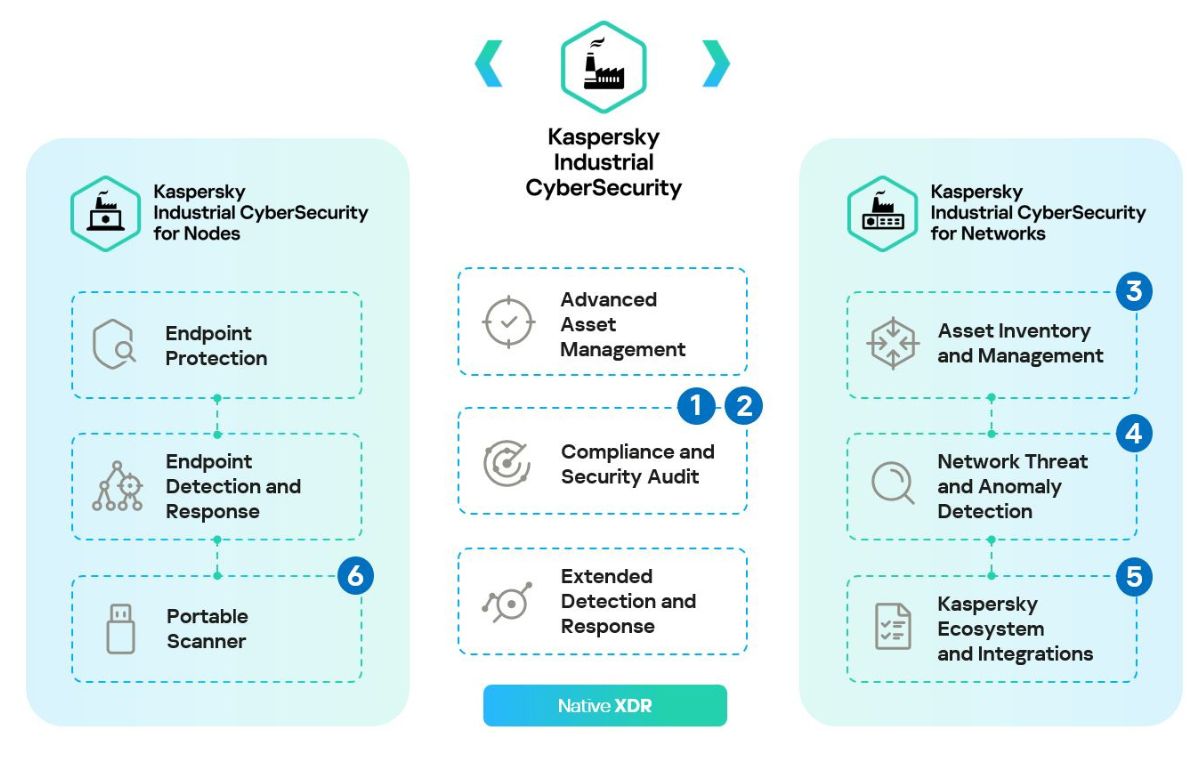

يرتبط أول التحديثات البارزة بمنصة الأمن السيبراني الصناعي من كاسبرسكي (KICS)، وهي منصة أصلية للكشف والاستجابة الموسعة (XDR)، مصممة خصوصًا للمؤسسات الصناعية.

كما أنها معتمدة رسميًا لحماية معدات وشبكات التقنية التشغيلية والبنية التحتية الحيوية من التهديدات السيبرانية. وقد صُممت بغرض التأمين الشامل لأنظمة التحكم والتشغيل الآلي الصناعية.

وتشتمل على حلين هما: حل (KICS for Nodes)، الذي يركز في النقاط الطرفية في أنظمة التحكم الموزعة، وحل (KICS for Networks)، الذي يراقب أمن شبكة نظام الأتمتة، ويحمي معدات نظام الأتمتة من التهديدات التي تنطلق من الشبكات.

المزايا الجديدة في منصة الأمن السيبراني الصناعي من كاسبرسكي:

تقدم كاسبرسكي من خلال الإصدار الجديد من منصة الأمن السيبراني الصناعي (KICS) مجموعة متكاملة من الأدوات والمزايا المصممة لحماية البنية التحتية الصناعية من التهديدات المتقدمة. وتشمل هذه المزايا:

1- تحسين التكوينات وتغيير إدارة البنية التحتية للتقنية التشغيلية:

تسمح منصة KICS بتدقيق إعدادات الأمان ومراقبة التغيير من خلال التحقيق المستند إلى الوكيل أو عديم الوكيل للأجهزة المضيفة العاملة بنظام ويندوز أو Linux، ولأجهزة الشبكة، وللمتحكمات المنطقية القابلة للبرمجة (PLCs)، وذلك بغرض جمع التكوينات.

إذ يجري توفير مجموعة محددة سابقًا من التكوينات لسائر أنواع الأصول المدعومة بشكل افتراضي، وبالإمكان جمعها يدويًا أو في الوضع المجدول. ويكون أرشيف التكوينات المتراكم متاحًا دائمًا للمراجعة، ويمكن استخدامه لمراقبة التغيير وتحليل التناقضات المكتشَفة.

2- أنواع أصول جديدة لتحسين السياق أثناء تحقيقات الحوادث:

يدعم حل (KICS for Networks) الآن استقبال أنواع إضافية من الأصول وتجميعها، بما يشمل: البرامج المثبتة، والإصلاحات، والمستخدمين المحليين، والملفات التنفيذية المكتشفة.

وعند تثبيت KICS for Nodes في جهاز مضيف (في كل من ويندوز وLinux)، فإنه ينقل هذه المعلومات تلقائيًا إلى حل KICS for Networks مع تحديثها بشكل دوري.

ويوفر ذلك إدارة تلقائية للتغيير، ويُنبه عند اكتشاف أي شيء غير طبيعي، وتسهّل القوائم المجمعة للبرامج والمستخدمين عملية التحقيق في الحوادث إلى حد كبير، متيحة لمتخصصي الأمن تحديد جميع الأجهزة المضيفة التي تحوي ملفات تنفيذية مشبوهة، أو إيجاد إجراءات مستخدم محددة ضمن الأحداث المسجلة بسهولة كبيرة.

3- الاستقصاء النشط المجدول والتصوير البياني الآلي لطوبولوجيا الشبكة:

توفر منصة KICS خريطة طوبولوجية تعرض معلومات حول اتصالات الأصول لحظيًا، وتتولى إدارة تغيرات حالة الأمان للأجهزة التي لم تُثبَّت فيها البرمجيات الوكيلة، مثل الحواسيب وأجهزة المبدلات.

وقد أُضيفت الجدولة إلى المزايا المدعومة ضمن مهام الاستقصاء النشط، وذلك لأتمتة إنشاء تلك الخريطة، والمواظبة على تحديث بيانات الاتصال، وسمات الأصول، وإعدادات الأمان. وتُلحق كل عملية تشغيل مجدولة بتقرير مفصل، يشتمل على نتائج الاستعلام وأي مشكلات يجري تشخيصها.

4- قدرات معززة للكشف عن الحالات غير الطبيعية في المحطات الفرعية الرقمية:

بات حل KICS for Networks يدعم استيراد ملفات SCD لتحليل التكوينات، بالإضافة إلى دعم استخراج سمات الأصول، ومراجعة إعدادات معيار IEC 61850. إذ يتم إنشاء ملفات SCD في طور تصميم المحطة الفرعية، وتقوم بوصف التكوين الكامل للمحطة الفرعية، بما يشمل الأجهزة الإلكترونية الذكية، والحواسيب، وإعدادات اتصال الشبكة، وقيم التحكم في العملية.

كما يوفر الحل تقريرًا عن الأخطاء المشخَّصة والتكوينات غير الصحيحة، ومن خلال مراقبة شبكات المحطات الفرعية بناء على التكوينات المرجعية، يسمح الحل باكتشاف اتصالات الشبكة غير المصرح بها، أو النشاط غير السوي، أو الفشل، أو الأخطاء في اتصالات معيار IEC 61850. وتلك مؤشرات على حالة تشغيل غير صحيح أو على وجود تكوينات خاطئة للمعدات.

5- مستشعر SD-WAN لمراقبة تدفق البيانات عبر شبكات التقنية التشغيلية في المواقع الموزعة جغرافيًا:

توفر منصة KICS المحدثة معمارية جديدة للبنى التحتية الموزعة جغرافيًا، متيحة دعم ما يصل إلى 100 نقطة مراقبة على عقدة واحدة في KICS for Networks. وعند تعذر وضع مستشعرات KICS for Networks في المواقع البعيدة بسبب حجم المعدات أو حدود الاتصال، يمكن نقل تدفق البيانات من المواقع البعيدة مباشرة إلى عقدة في KICS for Networks، موجودة في مكتب مركزي.

وتوفر تقنيات SD-WAN خيارات شاسعة لإنشاء شبكات جديدة واسعة النطاق ومنسَّقة بواسطة البرمجيات بين فروع الشركة، مما يسمح بتسليم نُسخ لتدفق البيانات الصناعية من جهاز المبدل المصدر إلى عقدة المراقبة.

تحديث خدمة الاكتشاف والاستجابة المُدارة لأنظمة التحكم الصناعية (ICS):

تلقت خدمة الكشف والاستجابة المدارة من كاسبرسكي تحديثًا آخر يعنى بدعم الشركات الصناعية التي تعاني نقصًا في القوى العاملة أو قصورًا في المهارات. إذ بات بمقدور الشركات الاستعانة بخبراء كاسبرسكي للتكفل بوظائف الأمن السيبراني الرئيسية، مثل: مراقبة التهديدات والكشف عنها وملاحقتها، بالإضافة إلى تحليل الحوادث. الأمر الذي يمنح المؤسسات الوصول إلى الخبرة الضرورية وحلول الأمن الإلكتروني الموثوقة.

كما تتيح الخدمة للمؤسسات أن تجابه الحجم والتعقيد المتزايدين للهجمات الإلكترونية على البنية التحتية الحيوية بشكل فعال، فتمكّنها من تحسين مواردها الداخلية بصورة مثمرة، حينما تكون هذه الموارد محدودة.

وتعليقًا على ذلك، قال أندريه ستريلكوف، رئيس خط منتجات الأمن السيبراني الصناعي في كاسبرسكي: “نسعى دائمًا إلى مساعدة العملاء في تأسيس حماية أكثر موثوقية وترابطًا لأصول تكنولوجيا المعلومات والتقنية التشغيلية لديهم. ومع الإصدار الجديد من منصة KICS، قدمنا مزايا جديدة يمكن أن تساعد في تمكين البنية التحتية الحيوية، والتحسين الشديد لرؤية الأصول والتحكم بها في الشبكات الصناعية، وتحسين تجربة المستخدم، والوعي الظرفي، ومرونة النشر لشبكات التقنية التشغيلية الموزعة جغرافياً. وعلاوة على ذلك، قمنا بتبسيط خدمة الاكتشاف والاستجابة المُدارة، متيحين للشركات التعامل مع خبراء من مركز العمليات الأمني الداخلي لدينا لتحليل الحوادث، ومنع الهجمات، وتلقي التوصيات ذات الصلة”.