يبدو الأمر وكأننا نسمع كل شهر تقريبًا عن ثغرة أمنية جديدة تؤثر على عدد كبير من وحدات المعالجة المركزية المخصصة للمستهلكين. ربما لا يكون هذا مفاجئًا، نظرًا لأن تعقيدات المعالجات الحديثة وأجهزة الكمبيوتر الشخصية المحيطة بها قد نمت إلى درجات متاهة حقًا.

ولكن المشكلة الأخيرة التي تؤثر على معالجات AMD كبيرة جدًا – كبيرة جدًا، في الواقع، لدرجة أنها تمتد إلى أجيال من وحدات المعالجة المركزية، بعضها خارج الدعم منذ فترة طويلة وقد لا يتم إصلاحها أبدًا.

“يجب عليك في الأساس التخلص من جهاز الكمبيوتر الخاص بك.”

إنريكي نيسيم، باحث أمني

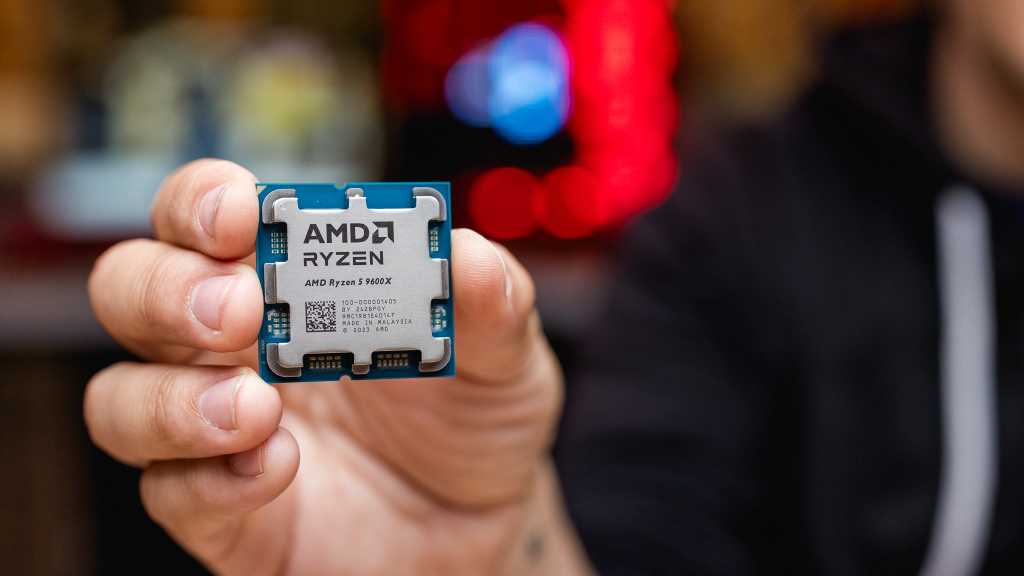

تسمح الثغرة “Sinkclose” لجهاز الكمبيوتر المصاب بتشغيل تعليمات برمجية غير مفحوصة على معالج AMD Ryzen في وضع إدارة النظام، متجاوزة عمليات الفحص في Windows وحتى معظم إعدادات BIOS وUEFI. تم اكتشاف المشكلة من قبل باحثين من IOActive وعرضوها في Defcon.

وبمجرد اختراق هذه الأنظمة، يمكن أن تصاب ببرامج ضارة تتخطى أدوات الأمان التقليدية، بما في ذلك مجموعات مكافحة الفيروسات والدفاعات المدمجة في نظام التشغيل Windows. وقد تظل هذه البرامج قادرة على البقاء على جهاز الكمبيوتر بعد تثبيت نظام تشغيل جديد بالكامل.

ووصف الباحث إنريكي نيسيم العملية التقنية العميقة المطلوبة لفحص ذاكرة الكمبيوتر بحثًا عن العدوى، ثم لخصها بقوله: “في الأساس، عليك التخلص من الكمبيوتر الخاص بك”.

وتقول AMD إنها تلقت تنبيهًا بشأن الخلل الأمني، وأصدرت بالفعل “خيارات تخفيف” لأجهزة الكمبيوتر المستندة إلى Ryzen وأجهزة مراكز البيانات الصناعية، وسيتم تحديث أجهزة AMD المضمنة (مثل وحدات المعالجة المتسارعة في وحدات التحكم في الألعاب) قريبًا.

تتضمن القائمة الكاملة للمنتجات المتأثرة بثغرة Sinkclose من AMD شرائح قديمة مثل سلسلة Ryzen 3000 من عام 2019. وسيتم تحديث كل هذه المنتجات لإغلاق الثغرة الأمنية.

ولكن هذه القائمة تتعارض مع التقرير الصادر لموقع Wired، والذي يقول إن الثغرة موجودة في الرقائق منذ عام 2006. ومن الواضح أن أغلب هذه الرقائق موجودة منذ فترة أطول بكثير من آخر تحديثات رسمية لها ــ ولنكن منصفين، فمن المحتمل أن أغلبها غير نشطة حاليا. ولكن هذا عدد ضخم للغاية من الآلات، سواء الشخصية أو الصناعية، لدرجة أن مئات الآلاف منها لا تزال تعمل حتمًا وربما حتى تدير البنية الأساسية الحيوية.

الخبر السار هو أن هذه الثغرة ليست سهلة الاستغلال، على الأقل بقدر ما نعلم الآن، لأن الباحثين يمنحون شركة AMD الوقت لإصدار تصحيحات قبل أن يشرحوها بالكامل. ولكن لاستغلالها، يحتاج البرنامج إلى الوصول إلى مستوى النواة للنظام من أجل حقن الكود في تسلسل التمهيد قبل نظام التشغيل. (يقول الباحثون إن مايكروسوفت وشركائها من الشركات المصنعة للمعدات الأصلية يجب أن يرسلوا تحديثات لإصلاح الثغرة على الأنظمة الحالية قبل فترة طويلة.)

الخبر السيئ هو أن الثغرات الأمنية على مستوى النواة، على الرغم من تعقيدها من الناحية الفنية ومعالجتها من قبل مايكروسوفت أو شركات أخرى في كثير من الأحيان، شائعة إلى حد ما. وهي بالضبط النوع من الثغرات الأمنية التي تبحث عنها فرق القراصنة على مستوى الدولة ووكلاء التجسس الصناعي، لأنها قوية للغاية ويمكن استغلالها على العديد من الأنظمة.

قراءة إضافية: يمكن للقراصنة مشاهدة شاشتك عبر إشعاع HDMI