في مكتب Google Singapore الأنيق في Block 80 ، المستوى 3 ، وقف مارك جونستون أمام غرفة من الصحفيين التكنولوجيين في الساعة 1:30 مساءً مع قبول مذهل: بعد خمسة عقود من تطور الأمن السيبراني ، لا يزال المدافعون يخسرون الحرب. “في 69 ٪ من الحوادث في اليابان وآسيا والمحيط الهادئ ، تم إخطار المنظمات بانتهاكاتها من قبل الكيانات الخارجية” ، كشف مدير مكتب CISO في آسيا والمحيط الهادئ ، أن شريحة العرض التقديمية تظهر إحصاءات ملهمة – لا يمكن أن تكتشف معظم الشركات عندما تم خرقها.

كان ما تكشف خلال “الأمن السيبراني في عصر الذكاء الاصطناعي” هو تقييم صادق لكيفية محاولة تقنيات Google Cloud AI لعكس عقود من الإخفاقات الدفاعية ، حتى مثل نفس أدوات الذكاء الاصطناعي تمكن المهاجمين بقدرات غير مسبوقة.

السياق التاريخي: 50 سنة من الفشل الدفاعي

الأزمة ليست جديدة. تتبع Johnston المشكلة إلى الرائد للأمن السيبراني جيمس ب. أندرسون عام 1972 بأن “الأنظمة التي نستخدمها حقًا لا تحمي نفسها” – وهو تحد استمر على الرغم من عقود من التقدم التكنولوجي. وقال جونستون: “ما قاله جيمس ب أندرسون في عام 1972 لا يزال يطبق اليوم” ، وهو يسلط الضوء على مدى عدم حل المشكلات الأمنية الأساسية حتى مع تطور التكنولوجيا.

إن استمرار نقاط الضعف الأساسية يركز على هذا التحدي. تكشف بيانات ذكاء التهديد من Google Cloud أن “أكثر من 76 ٪ من الانتهاكات تبدأ بالأساسيات” – أخطاء التكوين وتوافقات أوراق الاعتماد التي ابتليت بها منظمات لعقود. استشهد جونستون بمثال حديث: “في الشهر الماضي ، تم استخدام منتج شائع للغاية استخدمه معظم المؤسسات في وقت ما ، Microsoft SharePoint ، أيضًا ما نسميه ثغرة أمنية يوم صفر … وخلال ذلك الوقت ، تعرضت للهجوم بشكل مستمر وإساءة معاملة.”

سباق AI Arms: المدافعون مقابل المهاجمين

يصف كيفن كوران ، عضو كبير في IEEE وأستاذ الأمن السيبراني بجامعة أولستر ، المشهد الحالي بأنه “سباق التسلح العالي” حيث يستخدم كل من فرق الأمن السيبراني وممثلي التهديد أدوات منظمة العفو الدولية لتفوق بعضها البعض. يوضح كوران في مذكرة إعلامية: “بالنسبة للمدافعين ، فإن الذكاء الاصطناعى هو أحد الأصول القيمة”. “قامت المؤسسات بتطبيق AI الأدوات التوليدية وأدوات التشغيل الآلي الأخرى لتحليل كميات هائلة من البيانات في الوقت الفعلي وتحديد الحالات الشاذة.”

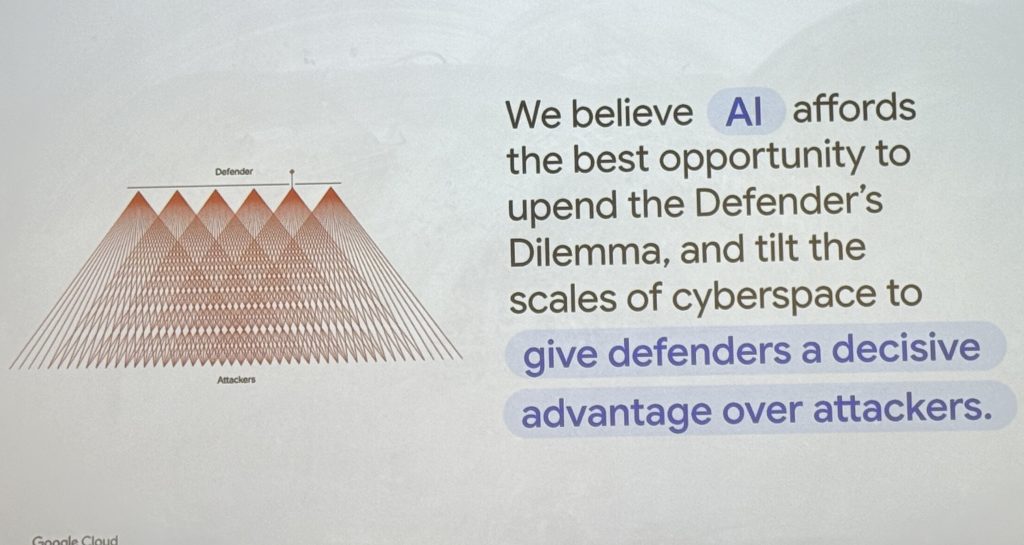

ومع ذلك ، فإن نفس التقنيات تفيد المهاجمين. “بالنسبة للجهات الفاعلة للتهديدات ، يمكن لمنظمة العفو الدولية تبسيط هجمات التصيد ، وأتمتة إنشاء البرامج الضارة والمساعدة في مسح الشبكات من أجل نقاط الضعف” ، يحذر كوران. تخلق الطبيعة ذات الاستخدام المزدوج لمنظمة العفو الدولية ما يسميه جونستون “معضلة المدافع”.

تهدف مبادرات Google Cloud AI إلى إمالة هذه المقاييس لصالح المدافعين. جادل جونستون بأن “الذكاء الاصطناعي يوفر أفضل فرصة لرفع معضلة المدافع ، وإمالة موازين الفضاء الإلكتروني لمنح المدافعين ميزة حاسمة على المهاجمين.” تركز نهج الشركة على ما يصفه “حالات الاستخدام التي لا تعد ولا تحصى لعلم الذكاء الاصطناعي في الدفاع” ، التي تمتد إلى الاكتشاف الضعف ، وذكاء التهديد ، وتوليد الكود الآمن ، والاستجابة للحوادث.

Project Zero's Big Sleep: AI العثور على ما يفتقده البشر

أحد الأمثلة الأكثر إقناعًا في Google للدفاع الذي يعمل به الذكاء الاصطناعى هو مبادرة “Big Sleep” لـ Project Zero ، والتي تستخدم نماذج لغة كبيرة لتحديد نقاط الضعف في رمز العالم الحقيقي. شارك جونستون مقاييس مثيرة للإعجاب: “وجد Big Sleep ضعفًا في مكتبة مفتوحة المصدر باستخدام أدوات AI التوليدية – في المرة الأولى التي نعتقد فيها أن الضعف تم العثور عليه من خلال خدمة الذكاء الاصطناعي.”

يوضح تطور البرنامج قدرات منظمة العفو الدولية المتزايدة. “في الشهر الماضي ، أعلننا أننا وجدنا أكثر من 20 نقاط ضعف في حزم مختلفة” ، أشار جونستون. “لكن اليوم ، عندما نظرت إلى لوحة القيادة الكبيرة ، وجدت 47 نقاط ضعف في أغسطس تم العثور عليها في هذا الحل.”

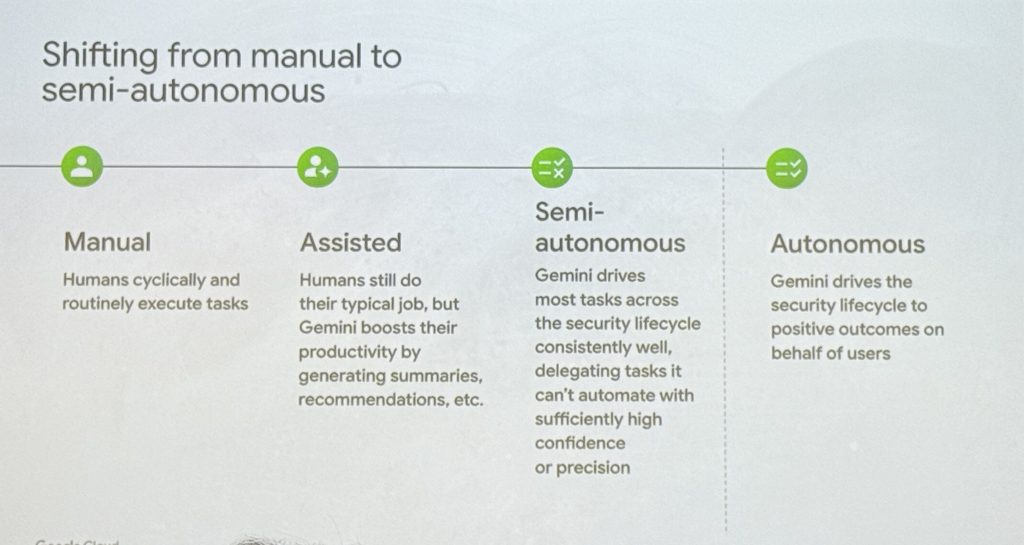

يمثل التقدم من التحليل الإنساني اليدوي إلى الاكتشاف المدعوم من AI ما يصفه جونستون بأنه تحول “من اليدوي إلى العمليات الأمنية شبه المستقلة” ، حيث لا يمكن “Gemini” معظم المهام في دورة حياة الأمن بشكل جيد ، مما لا يمكنه تفويض المهام التي لا تتم أتمتةها بدرجة عالية من الثقة أو الدقة. “

مفارقة الأتمتة: الوعد والمخاطر

تتصور خريطة الطريق من Google Cloud التقدم من خلال أربع مراحل: عمليات الأمن اليدوية والمساعدة وشبه المستقلة والمستقلة. في المرحلة شبه الذاتي ، ستتعامل أنظمة الذكاء الاصطناعي مع المهام الروتينية مع تصاعد القرارات المعقدة للمشغلين البشريين. ستشهد المرحلة المستقلة في نهاية المطاف منظمة العفو الدولية “قيادة دورة حياة الأمان إلى نتائج إيجابية نيابة عن المستخدمين”.

ومع ذلك ، فإن هذه الأتمتة تقدم نقاط ضعف جديدة. عندما سئل عن مخاطر الاعتماد المفرط على أنظمة الذكاء الاصطناعى ، اعترف جونستون بالتحدي: “هناك إمكانية أن يتم مهاجمة هذه الخدمة والتلاعب بها. في الوقت الحالي ، عندما ترى أدوات يتم فيها تعبئة هذه الوكلاء ، لا يوجد إطار جيد حقًا للتصريح بأن هذه هي الأداة الفعلية التي لم يتم تبديلها”.

يردد كوران هذا القلق: “إن المخاطر التي يتعرض لها الشركات هي أن فرق الأمن الخاصة بهم ستصدر مفرطة في الذكاء الاصطناعي ، وربما تهدئة الحكم الإنساني وترك الأنظمة عرضة للهجمات. لا تزال هناك حاجة إلى” copilot “البشرية ويجب تحديد الأدوار بوضوح.”

تنفيذ العالم الحقيقي: التحكم في الطبيعة التي لا يمكن التنبؤ بها من الذكاء الاصطناعي

يتضمن نهج Google Cloud ضمانات عملية لمعالجة واحدة من أكثر الخصائص إشكالية من الذكاء الاصطناعي: ميلها إلى توليد استجابات غير ذات صلة أو غير لائقة. أوضح جونستون هذا التحدي من خلال مثال ملموس على عدم التطابق السياقي الذي يمكن أن يخلق مخاطر العمل.

“إذا كنت قد حصلت على متجر للبيع بالتجزئة ، فلا ينبغي أن تكون قد قدمت نصيحة طبية بدلاً من ذلك” ، أوضح جونستون ، واصفًا كيف يمكن أن تتحول أنظمة الذكاء الاصطناعى بشكل غير متوقع إلى مجالات غير ذات صلة. “في بعض الأحيان يمكن أن تفعل هذه الأدوات ذلك.” يمثل عدم القدرة على التنبؤ مسؤولية كبيرة عن الشركات التي تنشر أنظمة الذكاء الاصطناعى التي تواجه العملاء ، حيث يمكن أن تخلط الاستجابات خارج الموضوع العملاء أو تلف سمعة العلامة التجارية أو حتى تخلق التعرض القانوني.

تتناول تقنية Armor Model من Google هذا من خلال العمل كطبقة مرشح ذكية. “وجود مرشحات واستخدام قدراتنا لوضع فحوصات صحية على تلك الردود يتيح للمؤسسة الحصول على الثقة” ، أشار جونستون. يقوم النظام بإخراج AI للمعلومات الشخصية ، وتصفية المحتوى غير مناسب لسياق العمل ، ويمنع الاستجابات التي يمكن أن تكون “خارج العلامة التجارية” لحالة الاستخدام المقصودة للمؤسسة.

تتناول الشركة أيضًا القلق المتزايد بشأن نشر الظل الذكاء. تكتشف المنظمات المئات من أدوات الذكاء الاصطناعي غير المصرح بها في شبكاتها ، مما يخلق فجوات أمنية ضخمة. تحاول تقنيات حماية البيانات الحساسة من Google معالجة ذلك عن طريق المسح في مقدمي الخدمات السحابية المتعددة والأنظمة المحلية.

تحدي المقياس: قيود الميزانية مقابل التهديدات المتزايدة

حدد جونستون قيود الميزانية على أنه التحدي الرئيسي الذي يواجه CISO في آسيا والمحيط الهادئ ، والذي يحدث على وجه التحديد عندما تواجه المنظمات تهديدات الإنترنت المتصاعدة. المفارقة صارخة: مع زيادة أحجام الهجوم ، تفتقر المنظمات إلى الموارد اللازمة للاستجابة بشكل كاف.

“إننا ننظر إلى الإحصائيات ونقول بموضوعية ، نحن نرى المزيد من الضوضاء – قد لا نكون متطورين فائقين ، ولكن هناك المزيد من الضوضاء هي المزيد من النفقات العامة ، وهذا يكلف أكثر للتعامل معه” ، لاحظ جونستون. الزيادة في تردد الهجوم ، حتى عندما لا تكون الهجمات الفردية أكثر تقدمًا بالضرورة ، تخلق تصريف موارد لا يمكن للعديد من المنظمات الحفاظ عليها.

يكثف الضغط المالي مشهد أمني معقد بالفعل. “إنهم يبحثون عن شركاء يمكنهم المساعدة في تسريع ذلك دون الحاجة إلى توظيف 10 موظفين آخرين أو الحصول على ميزانيات أكبر” ، أوضح جونستون ، واصفًا كيف يواجه قادة الأمن ضغوطًا متزايدة للقيام بالمزيد مع الموارد الحالية أثناء التهديدات.

تبقى الأسئلة الحرجة

على الرغم من قدرات Google Cloud AI الواعدة ، إلا أن العديد من الأسئلة المهمة لا تزال قائمة. عندما يواجه الطعن في ما إذا كان المدافعون يفوزون بالفعل في سباق التسلح هذا ، اعترف جونستون: “لم نر هجمات جديدة باستخدام الذكاء الاصطناعى حتى الآن” ، لكننا أشاروا إلى أن المهاجمين يستخدمون الذكاء الاصطناعي لتوسيع نطاق أساليب الهجوم الحالية وخلق “مجموعة واسعة من الفرص في بعض جوانب الهجوم”.

تتطلب مطالبات الفعالية أيضًا التدقيق. بينما استشهد جونستون بتحسن بنسبة 50 ٪ في سرعة كتابة التقارير الحوادث ، اعترف بأن الدقة لا تزال تحديًا: “هناك أخطاء ، بالتأكيد. لكن البشر يرتكبون أخطاء أيضًا”. يبرز الإقرار القيود المستمرة لتطبيقات أمان الذكاء الاصطناعي الحالي.

نتطلع إلى الأمام: الاستعدادات بعد الربع

إلى جانب تطبيقات الذكاء الاصطناعي الحالي ، تستعد Google Cloud بالفعل لتحول النموذج التالي. كشف جونستون أن الشركة “نشرت بالفعل تشفيرًا ما بعد الربع بين مراكز البيانات الخاصة بنا بشكل افتراضي على نطاق واسع” ، تحديد مواقع التهديدات الحاسوبية الكمومية المستقبلية التي يمكن أن تجعل التشفير الحالي قديمًا.

الحكم: التفاؤل الحذر المطلوب

يمثل دمج الذكاء الاصطناعي في الأمن السيبراني فرصة غير مسبوقة وخطر كبير. في حين أن تقنيات الذكاء الاصطناعى من قبل Google Cloud تُظهر إمكانات حقيقية في الكشف عن الضعف ، وتحليل التهديدات ، والاستجابة الآلية ، فإن التقنيات نفسها تمكن المهاجمين من خلال إمكانيات محسنة للاستطلاع والهندسة الاجتماعية والتهرب.

يوفر تقييم كوران منظوراً متوازناً: “بالنظر إلى السرعة التي تطورت التكنولوجيا ، سيتعين على المنظمات تبني سياسة للأمن السيبراني أكثر شمولاً واستباقية إذا كانت ترغب في البقاء في المقدمة.

لا يعتمد نجاح الأمن السيبراني الذي يعمل على ذكور الذكاء الاصطناعى في النهاية على التكنولوجيا نفسها ، ولكن على كيفية تنفيذ المنظمات المدروسة هذه الأدوات مع الحفاظ على الرقابة البشرية ومعالجة النظافة الأمنية الأساسية. كما خلص جونستون ، “يجب أن نعتمد هذه في الأساليب المنخفضة الخطورة” ، مع التأكيد على الحاجة إلى التنفيذ المقاسة بدلاً من الأتمتة بالجملة.

تجري ثورة الذكاء الاصطناعي في الأمن السيبراني ، لكن النصر سوف ينتمي إلى أولئك الذين يمكنهم موازنة الابتكار مع إدارة المخاطر الحكيمة – وليس أولئك الذين ينشرون ببساطة الخوارزميات الأكثر تقدماً.

انظر أيضا: تكشف Google Cloud عن حليف AI لفرق الأمان

هل تريد معرفة المزيد عن الذكاء الاصطناعي والبيانات الكبيرة من قادة الصناعة؟ تحقق من AI و Big Data Expo الذي يقام في أمستردام ، كاليفورنيا ، ولندن. يعد الحدث الشامل جزءًا من TechEx ويتم تحديده مع الأحداث التكنولوجية الرائدة الأخرى ، انقر هنا لمزيد من المعلومات.

AI News مدعومة من قبل Techforge Media. استكشاف أحداث وندوات الويب الأخرى القادمة هنا.