في سبتمبر 2024 ، تمكنت الشرطة الإجرامية الفيدرالية في ألمانيا (BKA) ومكتب المدعي العام في فرانكفورت ، ألمانيا ، بويستاون، سابقًا واحدة من أكبر مواقع الويب الخاصة بالمواد الإباحية للأطفال التي تضم حوالي 400000 عضو ، تم تحديدها واعتقلها بعد سنوات من البحث.

الشيء الخاص في هذا الأمر هو أن المشتبه بهم تم تحديدهم عبر شبكة TOR ، والتي تعود حتى يومنا هذا إلى الأمان وعدم الكشف عن هويته على الإنترنت.

هل تم الآن تصدع تور؟

إذا كان يمكن إيقاف المجرمين ، فهذا بالطبع أخبار جيدة. لكن شبكة TOR لا تستخدم فقط من قبل المجرمين.

يستخدم العديد من ممثلي الصحافة وأعضاء المعارضة في الدول الشمولية أيضًا TOR للوصول إلى المعلومات أو نشر الأخبار أو التواصل مع بعضهم البعض دون أن يتم تحديد هويتهم من قبل سلطات الدولة.

انظر أيضا: ما هو Darknet؟ كيف تعمل الويب السرية والخفية الخفية

تحتفظ وسائل الإعلام الدولية الرئيسية مثل بي بي سي ، ونيويورك تايمز ، و NDR بصناديق البريد في شبكة TOR ، والتي يمكن من خلالها الوصول إليها مجهول الهوية من قبل المخبرين. و Darknet ليس كل الشر أيضًا. على سبيل المثال ، يعمل Deutsche Welle على موقع ويب هناك لمنح سكان بعض البلدان التي تمت مراقبتها بشكل كبير الوصول إلى المعلومات.

هل لم تعد كل هذه الخدمات آمنة؟ وما هي الخيارات الأخرى لبقاء مجهول على الإنترنت؟

اتصال الإنترنت عبر خادم وكيل

الأخ الصغير لشبكة Tor هو خادم الوكيل. يعني Proxy Word ممثلًا ، وهذه هي الطريقة التي يمكنك بها وصف وظيفة خادم الوكيل: يتصفح الإنترنت نيابة عن المستخدم.

من الناحية الفنية ، هذا يعني أنك تقوم بتوصيل جهاز الكمبيوتر الخاص بك بخادم وكيل ، والذي يقوم بإعادة توجيه مكالمات موقع الويب الخاصة بك وإدخالاته وأوامره إلى الإنترنت وإرجاع الردود عليك. فقط عنوان IP للخادم مرئي للعالم الخارجي ؛ لا يزال عنوانك مخفيًا.

يمكنك العثور على العشرات من قوائم خوادم الوكيل المجانية على الإنترنت ، والتي توفر الكثير منها أيضًا بيانات عن الاستخدام الحالي وإمكانية الوصول. ومن الأمثلة على ذلك Raidrush و HideMyname.

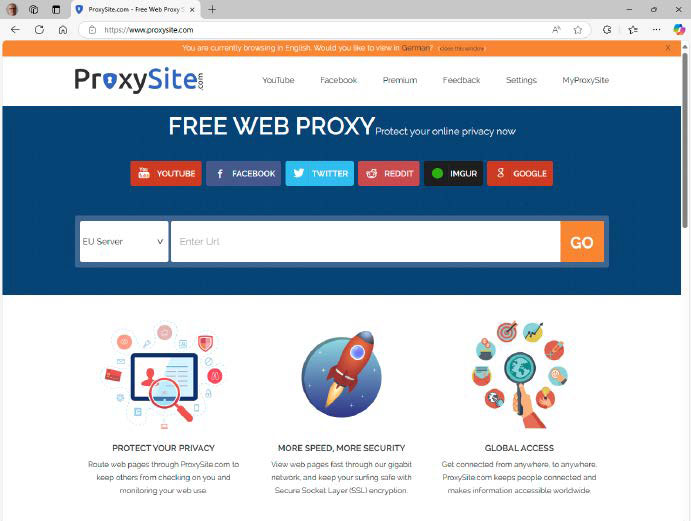

بدلاً من تكوين خادم الوكيل في إعدادات Windows (أيقونة Windows> الإعدادات> الشبكة والإنترنت> إعداد الوكيل اليدوي> الإعداد) ، يمكنك أيضًا استخدام مواقع الويب الوكيل مثل Proxysite.com أو Croxyproxy أو وكيل الويب المجاني عبر الإنترنت من Steganos.

عيب الوكلاء المجانيين هو أن معدلات نقل البيانات غالبًا ما تكون منخفضة إلى حد ما. بالإضافة إلى ذلك ، لا تقدم هذه الخدمات غالبًا أي إخفاء حقيقي ، ولكن بدلاً من ذلك قم بتسمية البلد الذي يستند إليه المستخدم ، على سبيل المثال ، أو بيع بيانات المستخدم التي تم جمعها إلى شبكات الإعلان.

يجب أن تدرك أيضًا أن العديد من خوادم الوكيل تكتب بيانات الاتصالات التي تمر عبرها في ملفات السجل ، والتي تنقلها إلى الوكالات الحكومية عند الطلب.

يمكنك الحصول على مزيد من عدم الكشف عن هويته وسرعات أعلى مع خدمات الوكيل المدفوعة. يمكنك العثور على قائمة هنا ، على سبيل المثال.

VPN: خدمات جيدة ورخيصة

إذا قررت أن تدفع ثمن اتصال الإنترنت مجهول الهوية ، فيجب عليك التفكير في خدمة VPN كوسيلة. VPN تعني الشبكة الخاصة الافتراضية.

مثل Webites Proxy ، تعيد هذه الخدمات أيضًا توجيه حركة البيانات الخاصة بك عبر خادم على الإنترنت ، ولكن انتقل خطوة واحدة إلى الأمام عندما يتعلق الأمر بإخفاء الهوية.

على عكس خدمة الوكيل ، يتم تشفير الاتصال بين جهاز الكمبيوتر الخاص بك وخادم VPN بشكل آمن ، بينما يقوم خادم الوكيل بإعادة توجيه البيانات غير المشفرة.

مزيد من القراءة: أفضل خدمات VPN

بالإضافة إلى ذلك ، تعمل خدمة الوكيل على مستوى التطبيق ، أي أنها تخفي عنوان IP الخاص بك فقط عند استخدام المتصفح ، على سبيل المثال ، ولكن ليس عند العمل مع عميل FTP أو برنامج بريد. من ناحية أخرى ، تعمل خدمة VPN على مستوى نظام التشغيل وتحمي جميع حركة البيانات عبر الإنترنت.

هناك مجموعة كاملة من خدمات VPN المجانية. ومع ذلك ، مع هؤلاء مقدمي الخدمات ، يجب أن تعيش دائمًا مع قيود ، إما أن يكون حجم البيانات الشهري محدودًا ، أو أن عدد خوادم VPN هو فقط في النطاق المكون من رقم واحد ، أو أن السرعة محدودة.

هناك أيضًا خطر من أن هذه الخدمات ستقوم بنقل بيانات المستخدم إلى صناعة الإعلانات أو الوكالات الحكومية.

تقدم خدمات VPN المدفوعة مثل NordVPN أو Mullvad VPN أو ExpressVPN سرعات عالية وآلاف الخوادم في جميع أنحاء العالم بأسعار من حوالي 3 دولارات إلى 5 دولارات شهريًا.

تعلن الخدمات عن سياسة عدم السداد ، أي أنها تعد بعدم تخزين أي بيانات مستخدم. تم تأكيد ذلك أيضًا في الماضي من قبل مؤسسات مستقلة للخدمات الثلاث المذكورة.

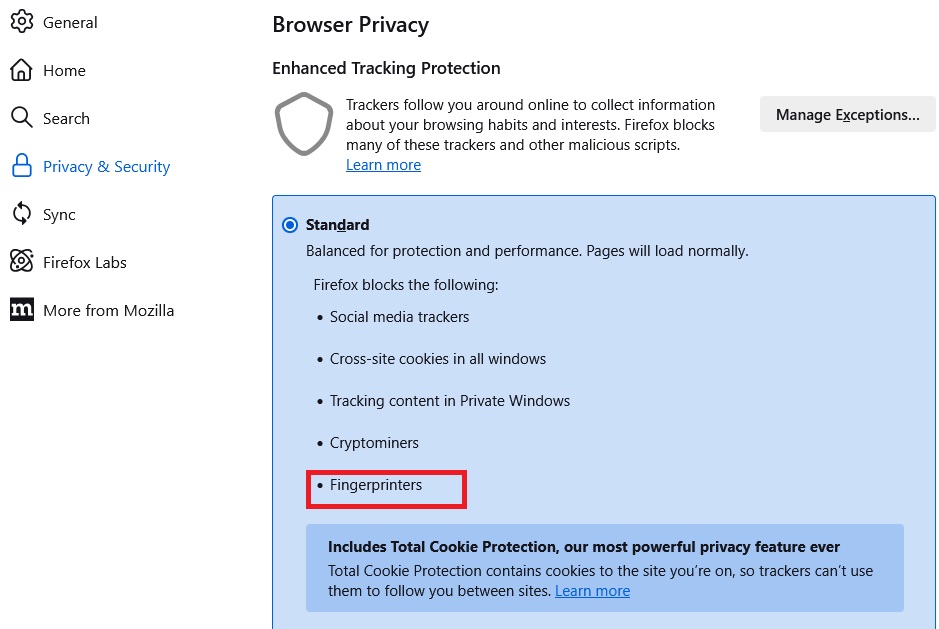

بصمات الأصابع غير الواضحة

نظرًا لأن عناوين IP يمكن أن تتغير من وقت لآخر وأجهزة الكمبيوتر من الشبكات التي تصل إلى الإنترنت بموجب عنوان IP المشترك ، فإن صناعة الإعلانات تعتمد أقل وأقل على عناوين IP لتحديد زوار موقع الويب لسنوات ، وبدلاً من ذلك على أساليب البصمات.

لا تسجل بصمة الإصبع (فقط) عنوان IP لزائر موقع الويب ، ولكن أيضًا تكوين جهاز الكمبيوتر الخاص بهم. ما هو المستعرض الذي تستخدمه ، أي إصدار ، مع الإضافات ، أي دقة الشاشة التي يتم تعيينها ، أي بطاقة رسومات مثبتة ، أي إصدار برنامج التشغيل ، أي نظام تشغيل …؟

يوفر المتصفح عن طيب خاطر كل هذا والمزيد من البيانات إلى خادم الويب بعد طلب JavaScript. يمكنك جعل بصمات الأصابع مستحيلة عن طريق إلغاء تنشيط JavaScript ، ولكن هذا يعني أيضًا أنه لم يعد من الممكن استخدام العديد من مواقع الويب.

تحتوي متصفحات Firefox و Brave و Avast على وظائف تقوم إما بتسليم بيانات غير صحيحة استجابة لطلبات JavaScript أو حظر الشركات المعروفة بشكل عام باستخدام بصمات الأصابع.

التتبع الكلاسيكي مع ملفات تعريف الارتباط ، إلخ.

عندما تتصفح الويب بمتصفح ، فإن مواقع الويب التي تزورها ملفات تعريف الارتباط على جهاز الكمبيوتر الخاص بك. هذه ملفات نصية صغيرة ، من ناحية ، هي شرط أساسي للمحلات التجارية عبر الإنترنت لتعمل على الإطلاق.

من ناحية أخرى ، يتم استخدام ما يسمى ملفات تعريف الارتباط من الطرف الثالث من قبل شركات التتبع المتخصصة لتتبع الزوار إلى موقع ويب أثناء تحركهم عبر الإنترنت.

تقوم هذه الشركات بإنشاء ملف تعريف من البيانات التي تم جمعها بهذه الطريقة ، والتي تبيعها للمعلنين الذين يستخدمونها لعرض الإعلانات المصممة لك على مواقع الويب التي تزورها.

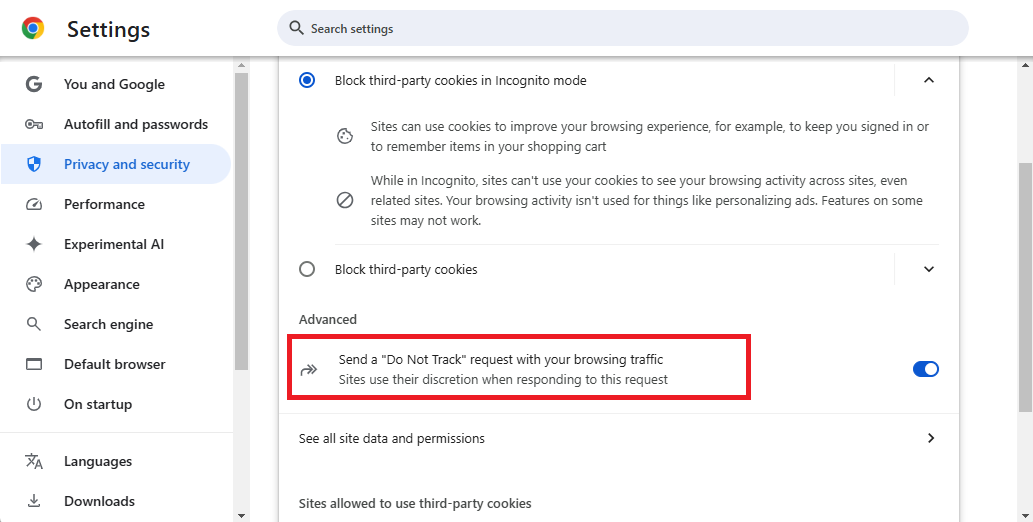

يمكنك إيقاف قبول ملفات تعريف الارتباط الطرف الثالث في أي متصفح. في Edge و Firefox ، من الممكن أيضًا حذف جميع ملفات تعريف الارتباط تلقائيًا عند إغلاق المتصفح ، وهناك امتداد مقابل للكروم يسمى Click & Clean.

ستجد أيضًا مفتاحًا غير مسبب في كل متصفح ، مما يمنع مواقع الويب التي تزورها من تتبعك أثناء تصفح الإنترنت. ومع ذلك ، هذا ليس أكثر من طلب. تبديل الوظيفة على أي حال.

لماذا لا يزال Tor هو الحل الأفضل

تحمي شبكة TOR مستخدميها عن طريق إعادة توجيه الاتصالات عبر ثلاثة خوادم تم اختيارها عشوائيًا (ما يسمى العقد) وتشفيرها ثلاث مرات على الأقل.

تعرف العقدة الثانية فقط موقع الخادم الأول ، ولكن ليس المستخدم. الثالث فقط يعرف الخادم الثاني ، ولكن لا الخادم الوارد ولا المستخدم.

بعد 10 دقائق في آخرها ، يقوم متصفح TOR – وهو نسخة مخصصة من Firefox – بمقايضة الخوادم الثانية والثالثة للمواقع الأخرى. وبالتالي ، فإن الاتصالات عبر TOR آمنة للغاية ومجهولة.

في حالة منصة Darknet Boystown ، ربما قام المحققون بتبادل الرسائل مع المشتبه به عبر رسول. هذا يعني أنهم يعرفون بالضبط متى تم إرسال حزمة البيانات ولم يكن عليها الانتظار إلا حتى يتم إرسال أحدهم عبر العقد التي كانوا يراقبونها.

من المفترض أن يقوم مسؤولو BKA بتكوين عدد كبير من الخوادم عالية الأداء والربط جيدًا مثل العقد TOR لهذا الغرض. نظرًا لأن شبكة TOR تبحث عن خوادم سريعة ذات زمن انتقال منخفض عند تبديل العقد ، فقد كانت مسألة وقت فقط قبل تسجيل الدردشة مع المشتبه به هناك.

ومع ذلك ، لا يمكن إجراء تحقيقات واسعة النطاق في الحالات الفردية إلا. بالنسبة للغالبية العظمى من المستخدمين ، حاليًا حوالي 2 مليون يوميًا ، لا يزال Tor أكثر طريقة أمانًا للبقاء غير معترف بها على الإنترنت.

مجهول استفسارات البحث

كل من Google و Bing ينقذون استعلامات البحث للمستخدمين. تستخدم Google و Microsoft هذه البيانات لإنشاء ملفات تعريف المستخدم وبيعها إلى صناعة الإعلان. إذا كان لديك حساب Google ، فيمكنك معرفة الاستفسارات والأنشطة الأخرى التي قمت بحفظها هناك بعد تسجيل الدخول عبر الإنترنت.

يمكنك أيضًا إلغاء تنشيط هذا التتبع في نفس المكان. يوفر Bing هذه المعلومات مباشرة عبر المتصفح: افتح القائمة مع الشرطات الثلاثة في أعلى اليمين وانتقل إلى “تاريخ البحث”. هناك يمكنك حذف تاريخ البحث ، وإلغاء تنشيطه غير ممكن.

لتبقى مجهول الهوية أثناء عمليات البحث على الويب ، يجب عليك التبديل إلى محركات البحث الأخرى. على الرغم من أن صفحة StartPage للبحث الهولندي تستخدم نتائج بحث Google ، إلا أنها لا تسجل سجل البحث الخاص بك ، ولا يحفظ عناوين IP ، ولا يعرض إعلانات مخصصة.

تحصل Duck Duck Service US Service Go على نتائج أكثر من 400 مصدر ، بما في ذلك Bing و Wikipedia و Yahoo. مثل STARTPAGE ، لا يخزن عناوين IP أو معلومات عن المستخدمين. ومع ذلك ، نظرًا لقانون باتريوت الأمريكي ، يجب على Duck Duck Go أن تمنح السلطات الأمريكية الوصول إلى خوادمها عند الطلب.

مجهول مع الهاتف الذكي

تعمل جميع الهواتف الذكية تقريبًا مع Android من Google أو Apple's iOS. في كلتا الحالتين ، تتدفق كميات كبيرة من بيانات المستخدم إلى Google و Apple ، ولكن أيضًا لمصنعي التطبيقات وشركات الإعلان.

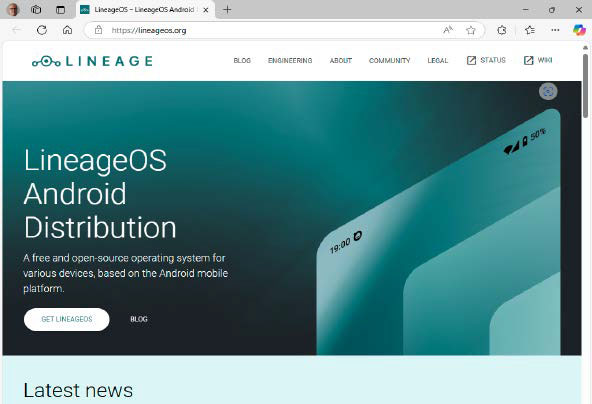

هناك طريقتان لإغلاق تدفق البيانات: من خلال تحسين إعدادات الخصوصية وتثبيت تطبيقات حماية البيانات الخاصة أو-في حالة أجهزة Android-عن طريق تثبيت أنظمة تشغيل بديلة ، ما يسمى ROMs المخصصة.

أفضل اثنين من ROM مخصصة معروفة هما Lineage-OS و /E /OS.

يرجى الملاحظة: أنظمة التشغيل هذه ليست مناسبة لكل هاتف ذكي Android. تحقق أولاً من قوائم التوافق لمعرفة ما إذا كان نموذجك مدرجًا. يرجى أيضًا ملاحظة أنه على الرغم من أن ROM المخصص يعتمد على Android ، فلن يتم تشغيل كل تطبيق عليها.

هذه الأنظمة مناسبة تمامًا للهواتف الذكية القديمة التي لم تعد مطلوبة ، والتي يمكنك تحويلها إلى أجهزة ثانوية ذات مستوى عال من حماية البيانات.

ظهرت هذه المقالة في الأصل على PC-WELT Sister Publication وتم ترجمتها وتوطينها من الألمانية.